BTC/HKD+3.03%

BTC/HKD+3.03% ETH/HKD+2.75%

ETH/HKD+2.75% LTC/HKD+3.73%

LTC/HKD+3.73% ADA/HKD+5.22%

ADA/HKD+5.22% SOL/HKD+4.89%

SOL/HKD+4.89% XRP/HKD+4.48%

XRP/HKD+4.48%距比特幣白皮書《比特幣:一種點對點的電子現金系統》發布已經過去 12 年有余,比特幣在價值存儲上已經被眾多機構所認可,但受限于區塊鏈性能和比特幣價值的劇烈波動,在體驗上和「電子現金」還有很大的差距。而今,隨著技術上不斷的變革和創新,新的支付結算協議逐漸展露頭腳。這些支付結算應用包括 everPay,使用存儲計算范式構建的高性能支付結算協議;xDai 使用 PoS 構建的側鏈,以及 zkSync,使用零知識證明技術構建的轉賬應用等。下面對三個協議進行介紹。

zkSync

zkSync 使用零知識證明對交易信息進行壓縮,通過 Rollup 技術將交易批量打包到以太坊。

在以太坊上,協議在以太坊上創建了一個智能合約進行零知識驗證,同時利用默克爾樹技術進行賬戶管理,用戶的以太地址和相關信息計算成為默克爾根,信息得以壓縮。使用該技術,用戶轉賬操作雖然是在鏈下完成,其賬本還是在 Layer 1 上,是通過零知識技術將所有必要轉賬信息進行壓縮,并以批量打包的方式將信息打包到以太坊進驗證。

零知識生成證明需要花費大量的鏈下計算,根據同樣使用 ZK Rollup 技術的 ZKSwap 透露,為提高 TPS 和計算證明,需要上百萬美金的服務器進行計算支持。這些計算仍會成為交易的成本。

Beosin:sDAO項目遭受攻擊事件簡析:金色財經報道,根據區塊鏈安全審計公司Beosin旗下Beosin?EagleEye 安全風險監控、預警與阻斷平臺監測顯示,BNB鏈上的sDAO項目遭受漏洞攻擊,Beosin分析發現由于sDAO合約的業務邏輯錯誤導致,getReward函數是根據合約擁有的LP代幣和用戶添加的LP代幣作為參數來計算的,計算的獎勵與用戶添加LP代幣數量正相關,與合約擁有總LP代幣數量負相關,但合約提供了一個withdrawTeam的方法,可以將合約擁有的BNB以及指定代幣全部發送給合約指定地址,該函數任何人都可調用。而本次攻擊者向其中添加了LP代幣之后,調用withdrawTeam函數將LP代幣全部發送給了指定地址,并立刻又向合約轉了一個極小數量的LP代幣,導致攻擊者在隨后調用getReward獲取獎勵的時候,使用的合約擁有總LP代幣數量是一個極小的值,使得獎勵異常放大。最終攻擊者通過該漏洞獲得的獎勵兌換為13662枚BUSD離場。Beosin Trace追蹤發現被盜金額仍在攻擊者賬戶,將持續關注資金走向。[2022/11/21 7:53:09]

xDai

xDai 使用 PoS 共識創建了側鏈 xDai Stable Chain,該側鏈提供 5 秒的區塊確認以及 0.0002 美金每筆的超低額手續費。

安全公司:Starstream Finance被黑簡析:4月8日消息,據Agora DeFi消息,受 Starstream 的 distributor treasury 合約漏洞影響,Agora DeFi 中的價值約 820 萬美金的資產被借出。慢霧安全團隊進行分析后以簡訊的形式分享給大家。

1. 在 Starstream 的 StarstreamTreasury 合約中存在 withdrawTokens 函數,此函數只能由 owner 調用以取出合約中儲備的資金。而在 April-07-2022 11:58:24 PM +8UTC 時,StarstreamTreasury 合約的 owner 被轉移至新的 DistributorTreasury 合約(0x6f...25)。

2. 新的 DistributorTreasury 合約中存在 execute 函數,而任意用戶都可以通過此函數進行外部調用,因此攻擊者直接通過此函數調用 StarstreamTreasury 合約中的 withdrawTokens 函數取出合約中儲備的 532,571,155.859 個 STARS。

3. 攻擊者將 STARS 抵押至 Agora DeFi 中,并借出大量資金。一部分借出的資金被用于拉高市場上 STARS 的價格以便借出更多資金。[2022/4/8 14:12:38]

TokenBridge 是 xDai 的資產跨鏈協議,通過在以太坊上創建多簽智能合約對資產進行鎖定。資產釋放的時,多簽者們通過側鏈上的交易信息進行簽名。

慢霧:BSC項目Value DeFi vSwap 模塊被黑簡析:據慢霧區情報,幣安智能鏈項目 Value DeFi 的 vSwap 模塊被黑,慢霧安全團隊第一時間介入分析,并將結果以簡訊的形式分享,供大家參考:

1. 攻擊者首先使用 0.05 枚 WBNB 通過 vSwap 合約兌換出 vBSWAP 代幣;

2. 攻擊者在兌換的同時也進行閃電貸操作,因此 vSwap 合約會將兌換的 vBSWAP 代幣與閃電貸借出的 WBNB 轉給攻擊者;

3. 而在完成整個兌換流程并更新池子中代幣數量前,會根據池子的 tokenWeight0 參數是否為 50 來選擇不同的算法來檢查池子中的代幣數量是否符合預期;

4. 由于 vSwap 合約的 tokenWeight0 參數設置為 70,因此將會采用第二種算法對池子中的代幣數量進行檢查;

5. 而漏洞的關鍵點就在于采用第二種算法進行檢查時,可以通過特殊構造的數據來使檢查通過;

6. 第二種算法是通過調用 formula 合約的 ensureConstantValue 函數并傳入池子中緩存的代幣數量與實時的代幣數量進行檢查的;

7. 在通過對此算法進行具體分析調試后我們可以發現,在使用 WBNB 兌換最小單位(即 0.000000000000000001) vBSWAP 時,池子中緩存的 WBNB 值與實時的值之間允許有一個巨大的波動范圍,在此范圍內此算法檢查都將通過;

8. 因此攻擊者可以轉入 WBNB 進行最小單位的 vBSWAP 代幣兌換的同時,將池子中的大量 WBNB 代幣通過閃電貸的方式借出,由于算法問題,在不歸還閃電貸的情況下仍可以通過 vSwap 的檢查;

9. 攻擊者只需要在所有的 vSwap 池子中,不斷的重復此過程,即可將池子中的流動性盜走完成獲利。詳情見原文鏈接。[2021/5/8 21:37:37]

everPay

慢霧:Spartan Protocol被黑簡析:據慢霧區情報,幣安智能鏈項目 Spartan Protocol 被黑,損失金額約 3000 萬美元,慢霧安全團隊第一時間介入分析,并以簡訊的形式分享給大家參考:

1. 攻擊者通過閃電貸先從 PancakeSwap 中借出 WBNB;

2. 在 WBNB-SPT1 的池子中,先使用借來的一部分 WBNB 不斷的通過 swap 兌換成 SPT1,導致兌換池中產生巨大滑點;

3. 攻擊者將持有的 WBNB 與 SPT1 向 WBNB-SPT1 池子添加流動性獲得 LP 憑證,但是在添加流動性的時候存在一個滑點修正機制,在添加流動性時將對池的滑點進行修正,但沒有限制最高可修正的滑點大小,此時添加流動性,由于滑點修正機制,獲得的 LP 數量并不是一個正常的值;

4. 隨后繼續進行 swap 操作將 WBNB 兌換成 SPT1,此時池子中的 WBNB 增多 SPT1 減少;

5. swap 之后攻擊者將持有的 WBNB 和 SPT1 都轉移給 WBNB-SPT1 池子,然后進行移除流動性操作;

6. 在移除流動性時會通過池子中實時的代幣數量來計算用戶的 LP 可獲得多少對應的代幣,由于步驟 5,此時會獲得比添加流動性時更多的代幣;

7. 在移除流動性之后會更新池子中的 baseAmount 與 tokenAmount,由于移除流動性時沒有和添加流動性一樣存在滑點修正機制,移除流動性后兩種代幣的數量和合約記錄的代幣數量會存在一定的差值;

8. 因此在與實際有差值的情況下還能再次添加流動性獲得 LP,此后攻擊者只要再次移除流動性就能再次獲得對應的兩種代幣;

9. 之后攻擊者只需再將 SPT1 代幣兌換成 WBNB,最后即可獲得更多的 WBNB。詳情見原文鏈接。[2021/5/2 21:17:59]

everPay 使用了全新的存儲計算范式,將所有的計算過程放在鏈下,存儲共識保障了賬本的可信。everPay 目前跨鏈采用了多簽合約進行資產鎖定。mint 資產時,僅需要將代幣轉入多簽合約,協議將以太坊作為預言機獲取交易信息,并進行資產 mint;資產釋放時需要多簽者們從 Arweave 上獲取交易信息,按照 everPay 協議的規則進行交易驗證,最后再進行簽名資產釋放。

Harvest.Finance被黑事件簡析:10月26號,據慢霧區消息 Harvest Finance 項目遭受閃電貸攻擊,損失超過 400 萬美元。以下為慢霧安全團隊對此事件的簡要分析。

1. 攻擊者通過 Tornado.cash 轉入 20ETH 作為后續攻擊手續費;

2. 攻擊者通過 UniswapV2 閃電貸借出巨額 USDC 與 USDT;

3. 攻擊者先通過 Curve 的 exchange_underlying 函數將 USDT 換成 USDC,此時 Curve yUSDC 池中的 investedUnderlyingBalance 將相對應的變小;

4. 隨后攻擊者通過 Harvest 的 deposit 將巨額 USDC 充值進 Vault 中,充值的同時 Harvest 的 Vault 將鑄出 fUSDC,而鑄出的數量計算方式如下:

amount.mul(totalSupply()).div(underlyingBalanceWithInvestment());

計算方式中的 underlyingBalanceWithInvestment 一部分取的是 Curve 中的 investedUnderlyingBalance 值,由于 Curve 中 investedUnderlyingBalance 的變化將導致 Vault 鑄出更多的 fUSDC;

5. 之后再通過 Curve 把 USDC 換成 USDT 將失衡的價格拉回正常;

6. 最后只需要把 fUSDC 歸還給 Vault 即可獲得比充值時更多的 USDC;

7. 隨后攻擊者開始重復此過程持續獲利;

其他攻擊流程與上訴分析過程類似。參考交易哈希:0x35f8d2f572fceaac9288e5d462117850ef2694786992a8c3f6d02612277b0877。

此次攻擊主要是 Harvest Finance 的 fToken(fUSDC、fUSDT...) 在鑄幣時采用的是 Curve y池中的報價(即使用 Curve 作為喂價來源),導致攻擊者可以通過巨額兌換操控預言機的價格來控制 Harvest Finance 中 fToken 的鑄幣數量,從而使攻擊者有利可圖。[2020/10/26]

借助 Arweave 衍生的存儲計算范式,everPay 可以做到實時交易,支持上萬 TPS;交易批量打包時,1 美金可打包百萬級交易,協議可以提供免費轉賬,僅在充值和提現的時候需要支付以太坊礦工費。

對比

安全性

零知識證明技術可以充分的保障 zkSync 用戶在 Layer 1 托管的資產,用戶資產在密碼學上安全。但是需要注意,目前的 Rollup 技術都是單節點運行,在 Layer 2 上成功的轉賬并不代表該交易在 Layber 1 上一定成功,必須要等到交易 rollup 到 Layer 1 后,交易才能在密碼學上進行保障。

由于 xDai 使用了側鏈技術,在側鏈上的交易具備共識,因此不存在上述 zkSync 中交易必須等到 Layer 1 成功打包才能完全確認的問題。但是 xDai 使用了 PoA 網絡對資產進行跨鏈,PoA 多簽私鑰的保管者們具備一定的「超級權限」,多簽者們進行聯合后可以具備作惡的能力。

everPay 使用的存儲計算范式進行鏈下計算,鏈上只保存交易不保存狀態,狀態由鏈下計算生成。從以太坊或者其他區塊鏈跨到 everPay 協議時,通過預言機模式進行資產 mint,若外部預言機(比如以太坊主網)不存在交易則鏈下計算的狀態并不會被惡意更新。比如 ETH mint 時,鏈下的 everPay 協議收到 mint 消息會主動去請求以太坊主網,從以太坊主網獲取整個交易數據,并對整個交易進行密碼學驗證,驗證通過才能在 everPay 上生成對應的余額狀態。每一次校驗使用后的 txHash,都會被標記為 minted 狀態,避免重復 mint 資產。

everPay 的交易是由用戶簽名進行確認,協議內的安全性能得到 100% 的保障。不過 everPay 和 xDai 存在類似的問題,目前也是通過多簽技術對 Layer 1 資產進行管理。不過協議還會持續改進安全性,將來會結合區塊鏈存儲技術拓展簽名透明性:將簽名作為治理操作符保存在 Arweave 上,任何人都可以攜帶有效的、充分的操作符到 Layer 1 進行有效的資產操作。改進后的方案可以進一步提高安全性、透明性以及降低準入。

性能

ZK Rollup 借助 Layer 1 共識保障交易安全,壓縮后可以將原來的以太坊性能從 10-30 TPS 擴張到 2k-3k TPS,這是在共識層面的理論極限。由于壓縮的數據最終要重新回到 Layer 1,因此 Layer 1 和 Layer 1 需要進行資源競爭,這會極大的影響 zkSync 的 TPS。另外,零知識證明技術生成證明需要大量內存和計算資源,4 核 32 GB 的機器也需要幾分鐘才能算出一個區塊的證明。目前而言 zkSync 的實現更像是一個 MVP,受限于計算能力,TPS 甚至不如以太坊 Layer 1。要解決計算問題需要等待新的硬件開發投產,如專門為零知識證明設計的 FPGA。

xDai Chain 使用 PoS 共識,提供 5 秒的區塊確認, 70 TPS 。xDai 的 TokenBridge 使用 PoA 網絡進行跨鏈,不像 zkSync 一樣在 Layer 2 和 Layer 1 之間存在性能耦合,不會在同一條鏈上產生資源競爭問題。雖然 PoA 在安全性上稍弱,但 PoA 可能是目前體驗上最佳的跨鏈方式,讓跨鏈應用性能達到最高。

everPay 是鏈下計算,性能僅取決于運載的服務器的性能,目前輕松支持上萬 TPS。

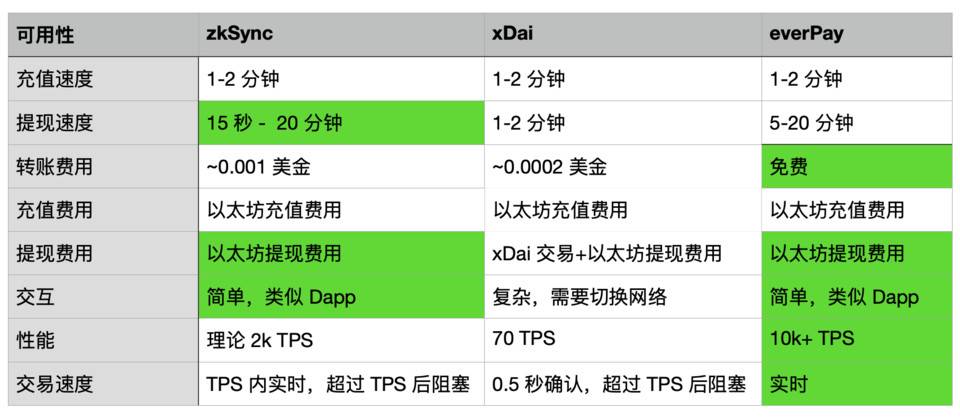

可用性

zkSync 的交互如下:

充值,將以太坊代幣發送到 zk 合約鎖定,等待區塊確認后產生 L2 資產;僅收取以太坊充值費用

轉賬,第一次使用前需要簽名并注冊 Pubkey 創建零知識賬戶;轉賬費用在 0.001 美金左右

提現,提現分為普通提現和快速提現,普通提現費用較低,需要 50 分鐘左右;快速提現費用較高,僅需 20 秒

xDai 的交互如下:

充值,使用 xDai bridge 網站,將代幣充值到以太坊合約,完成充值后等待 8 個區塊會在 xDai Chain 產生余額;僅收取以太坊充值費用

轉賬,將 MetaMask 切換到 xDai Chain,再使用 MetaMask 進行轉賬;轉賬費用約為 0.0002 美金

提現,第一步:使用 xDai bridge 網站,將 MetaMask 切換到 xDai Chain,進行提現第一步交易;第二步:交易打包到 xDai Chain 后等待 8 個區塊后再將網絡切換回以太坊主網,點擊 Claim 完成提現

everPay 的交互如下:

充值,打開 everPay,使用 MetaMask 進行充值,等待 6 個區塊后資產充值成功

轉賬,使用 MetaMask 簽名完成轉賬,實時到賬,轉賬免費。

提現,選擇資產類型和輸入提現數量,使用 MetaMask 完成提現;目前僅支持普通提現,由于需要等待 Arweave 區塊打包,需要等待 5-20 分鐘才能完成提現。將來會提供快速提現功能,用戶將協議上的資產轉給做市商,市商將資產在 1 分鐘內轉給用戶。

zkSync 和 everPay 都使用 MetaMask 進行操作,他們的更像一個 Dapp 產品,通過網頁端配合 MetaMask 或其他錢包工具進行使用。xDai 由于是獨立的側鏈,使用的過程中需要來回的切換網絡,用戶體驗非常的差。

對于已經熟悉以太坊和以太坊錢包的用戶,使用 zkSync 和 everPay 都非常的方便;只有精通區塊鏈的用戶才具備使用 xDai 的能力。

由于 everPay 采用存儲計算范式,共識成本極低,因此轉賬速度和費用方面具有絕對的優勢。everPay 提供了實時和完全免費的轉賬。

總結

安全性上 zkSync 由于使用了零知識證明,更勝一籌。xDai 和 everPay 都將資產托管在原來的鏈上,使用多簽的方式保障資產安全,其中 everPay 會進一步改進將簽名存儲在 Arweave 上以保障操作的透明性和安全性。

性能方面,零知識證明還在發展中,在機器運算能力不足的情況下 TPS 甚至低于 Layer 1;xDai 僅有 70 TPS,和以太坊是處于同一量級;everPay 目前就可以支持上萬 TPS,性能遠強于 zkSync 和 xDai。

交互上,xDai 體驗最差,對普通用戶基本是不可用的狀態。zkSync 和 everPay 都能提供很好的交互體驗。everPay 采用基于 Arweave 的存儲計算范式,具備極低的共識成本,可以為用戶提供免費的轉賬。目前的零知識證明在工程上還很難滿足大規模使用的需求,everPay 已經可以為用戶提供互聯網級別的高性能轉賬,可用性上 everPay 更具優勢。

我們需要的是一種基于密碼證明而非信任的電子支付系統……

——中本聰

正如中本聰所言,在傳統電子支付系統中,單一的賬本無法達到多方信任的目的,為了提高可信度,人類經過幾千年的演化創造了復式會計賬,配合復雜的社會法律體系才能完成對帳,而我們真正需要是一種密碼學可信的支付系統。比特幣應用區塊鏈技術,將賬本用密碼學保護起來,創造了一個去信任化的支付結算系統。得益于存儲計算范式,everPay 協議的賬本也能達到去信任化以及透明可審計。在可信的基礎上,everPay 又提供了高性能、易用的區塊鏈支付結算方案,解決了比特幣現金大規模應用的痛點。未來,everPay 會接入更多的鏈和代幣,為更多的數字資產提供高性能支付結算。

頭條 ▌蘇州將于今日再次發放3000萬數字人民幣紅包2月4日消息,繼去年12月蘇州成功發放2000萬元數字人民幣消費紅包后,蘇州將于2月5日開啟“數字人民幣·蘇州年貨節京東專場”活動.

1900/1/1 0:00:00過去一年我們見證了很多經濟奇觀:主要經濟體進入負利率時代;美國在過去一年多印了20%的美元,又一次割了全世界的韭菜;雖然銷售額只有豐田的十分之一,特斯拉卻坐擁前者近4倍市值.

1900/1/1 0:00:00現階段中心化市場平臺能夠提供主流用戶所期望的服務和可靠性水平,但也可能缺乏透明度,收取高費用,并實施用戶可能不同意的規則。這就是去中心化市場所能改進的地方.

1900/1/1 0:00:00當前,區塊鏈正在快速發展并逐漸滲透到我國經濟發展各個領域,成為助力發展數字經濟的重要手段。2020年,我國區塊鏈專項發展政策不斷出臺,扶持政策密集發布,各行業使用率逐步提高,產業規模穩步提升.

1900/1/1 0:00:00朋友來電話,對我哭訴:他借貸挖礦正不亦樂乎的時候。三天在外忙,沒有打開平臺看,發現自己已經被清算了.

1900/1/1 0:00:00證監會科技監管局局長姚前表示,隨著現代信息技術革命的興起,技術對貨幣的影響正達到前所未有的狀態,比特幣已經引發了全球大規模的數字貨幣實驗。數字時代已然來臨,數字貨幣時代也必將來臨.

1900/1/1 0:00:00