BTC/HKD-0.54%

BTC/HKD-0.54% ETH/HKD-0.88%

ETH/HKD-0.88% LTC/HKD-0.48%

LTC/HKD-0.48% ADA/HKD-0.63%

ADA/HKD-0.63% SOL/HKD-0.5%

SOL/HKD-0.5% XRP/HKD-0.62%

XRP/HKD-0.62%北京時間7月28日,安全公司Rugdoc在推特表示,收益耕作協議PolyYeldFinance遭到攻擊,所有者已宣布合約已被利用并鑄造了大量YELD代幣。CoinGeckko行情顯示,YELD代幣價格直線跳水歸零,狂跌100%。

事件概覽

攻擊如何發生Eventoverview

PolyYeldFinance是Polygon網絡上的下一代產量農業協議,具有許多獨特和創造性的功能,使用戶能夠獲得被動收入。

據悉,項目正在嘗試創建一個類似于Yearn的協議,以減少對PolygonNetwork用戶、LP提供商和抵押者高價值的代幣供應。在2-3個月的時間里,只會鑄造62100個YELD代幣。

北京時間7月28日,PolyYeldFinance意外遭到黑客“血洗”,被攻擊之后,YELD代幣價格直線跳水歸零,狂跌100%?!

OKX Web3錢包現已正式開放BRC-20代幣質押:7月19日消息,OKX Web3錢包現已正式開放BRC-20代幣質押功能,當前質押池已超過100+。用戶可以通過DeFi板塊質押BRC-20代幣。

另據歐易OKX提示,BRC20-S為開放標準,任何項目均可進行質押池部署,歐易OKX不會對部署池進行審核,也不會對任何項目進行背書,用戶須自行判斷參與。[2023/7/19 11:04:41]

這一次,黑客攻擊使YELD代幣價格直線跳水歸零,可謂損失慘重。成都鏈安再次提醒各大項目方,一定要注意安全防范工作。

事件具體分析

攻擊者如何得手?Eventoverview

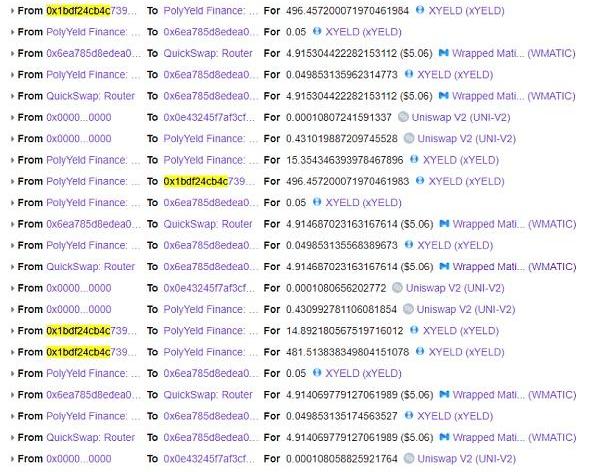

整個攻擊事件由黑客一手策劃。攻擊者利用xYELD代幣轉賬時實際到賬數量小于發送數量以及MasterChef合約抵押和計算獎勵上存在的邏輯缺陷,通過投入大量資金控制MasterChef合約中抵押池的抵押代幣數量,進而操縱獎勵計算,從而獲得巨額的xYELD獎勵代幣,最后利用QuickSwap套現離場。

攻擊者地址:

安全團隊:Mango攻擊者將約780萬美元代幣轉至Mango升級委員會錢包:10月14日消息,據派盾(PeckShield)監測,Mango攻擊者將價值約780萬美元的代幣轉至Mango升級委員會(Mango Upgrade Council)控制的錢包9mM6NfXau...26wY中。

此前消息,Mango官方發布攻擊事件詳細報告,并稱最好的解決方式是與攻擊者進行溝通。[2022/10/14 14:28:03]

0xa4bc39ff54e1b682b366b57d1f6b114a829f5c01

攻擊合約:

A:

0x1BdF24CB4c7395Bf6260Ebb7788c1cBf127E14c7

B:

0x56ec01726b15b83c25e8c1db465c3b7f1d094756

攻擊交易:

0x3c143d2a211f7448c4de6236e666792e90b2edc8f5035c3aa992fd7d7daca974

Pickle Finance被攻擊后導致其PICKLE代幣價格暴跌一半:11月23日消息,據Messari數據顯示,自Pickle Finance被黑客攻擊后,其原生代幣PICKLE暴跌50.12%,直至10.17美元,此后稍有回升,截止當前其市值為11.41美元。(coindesk)[2020/11/23 21:45:53]

0x10eeb698a2cd2a5e23d526b2d59d39a15263be018dbbda97dad4f9fa8c70347f

Round1

攻擊者首先利用QuickSwap交易對將29.75WETH換成527.695171116557304754xYELD代幣。

接下來,攻擊者通過攻擊合約在一筆交易反復調用MasterChef合約中的抵押提取函數將MasterChef中PID為16的抵押池中的xYELD代幣數量減少0到最小值。

Sushiswap:已拿到13萬UNI代幣:據Sushiswap官方消息,他們已拿到超過138269.83枚UNI代幣,Sushiswap(壽司)在推特上表示:感謝Uniswap提供的13萬UNI代幣,按照目前的市場價格,這筆錢可以為Sushiswap開發團隊提供幾個月的資金支持!感謝所有“壽司”愛好者。[2020/9/17]

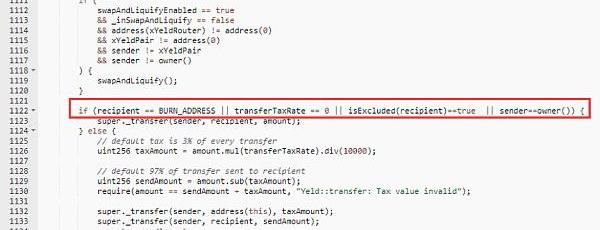

由于xYELD代幣在轉移時,如果recipient地址不是BURN_ADDRESS地址,變量transferTaxRate的值不為0,recipient地址在_isExcluded映射中對應的值不為true,并且發送者不為合約的擁有者,就會收取一定比例的手續費,當前比例為3%。手續費會轉移到代幣合約中,在滿足特定條件后,會將收取的手續費作為流動性添加到對應交易對中去。

加密媒體網站Decrypt將推出讀者獎勵代幣:金色財經報道,區塊鏈媒體公司Decrypt將于今年推出讀者獎勵代幣。用戶可以通過閱讀和共享Decrypt的內容來獲得代幣。然后,他們可以將這些代幣兌換成亞馬遜、Airbnb等的禮品卡。[2020/3/5]

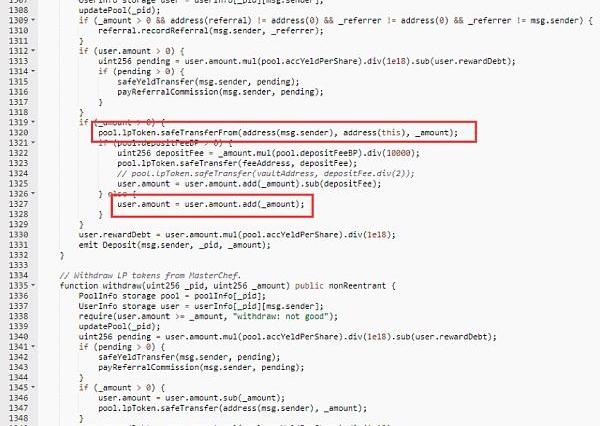

而在MasterChef合約中,抵押數量記錄的是代幣轉移的初始數量,而不是實際到賬數量。在進行提取操作時,可提取的數量為記錄的數量,超出了用戶實際抵押到本合約中的數量,因為在完成一次抵押提取操作后,該抵押池中的xYELD代幣便會異常減少。

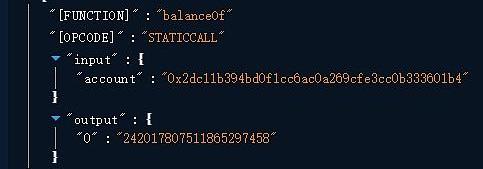

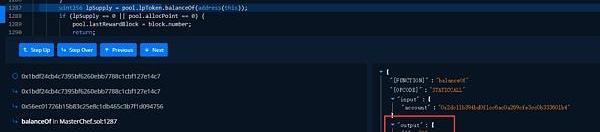

在進行攻擊前MasterChef中的xYELD代幣的數量為242.017807511865297458:

在進行攻擊后MasterChef中的xYELD代幣的數量為0.000000000000000001:

Round2

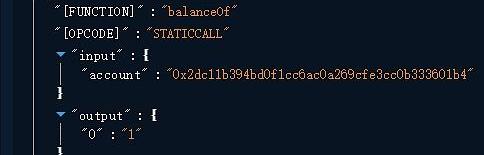

攻擊者事先通過攻擊合約B在該抵押池中抵押0.009789171908299592xYELD代幣,并將推薦人設置為攻擊合約A。在攻擊合約A攻擊完成后,控制攻擊合約A在該抵押池中進行獎勵領取,由于MasterChef合約中更新抵押池信息時使用的是balanceOf函數獲取本合約中抵押代幣數量,故獲取到的數量是惡意減少之后的數量。

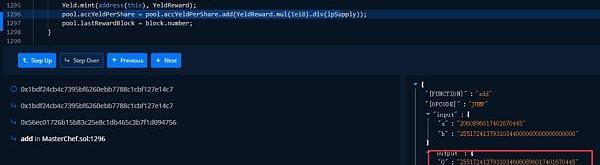

這會造成xYFLD抵押池中accYeldPerShare變量異常增大:

從而使得獎勵變為巨額:

Round3

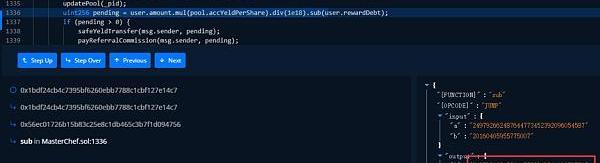

在進行獎勵發放時,由于計算出來的獎勵數量遠超過實際鑄幣數量,故將本合約中所有的YELD代幣轉移給攻擊合約B,通過獲取獎勵得到的獎勵代幣數量為:3031.194777597579576657YELD。

同時,因為攻擊合約B的推薦人是攻擊合約A,故在攻擊合約B領取獎勵時會對攻擊合約A發放推薦獎勵,計算方式為被推薦人獲取的獎勵的2%。由于傳入的_pending數量為異常大的值,故攻擊合約A獲得的推薦獎勵也為異常大的數量,攻擊合約獲得的推薦獎勵為:

4995853249752.895065839722805591YELD。

最后攻擊者利用QuickSwap將所有的YELD代幣兌換成USDC、WETH和MATIC套現離場。

事件復盤

我們需要注意什么CaseReview

本次事件與之前SafeDollar攻擊事件類似,都是使用了相同的攻擊手法。不同之處有兩點:其一是此次攻擊攻擊者沒有選擇利用閃電貸來獲取大量資金,而是投入了29.75WETH作為攻擊的初始資金;其二是MasterChef合約中推薦獎勵機制的問題,正是這個推薦獎勵機制將本次攻擊的危害無限放大了。

MasterChef類型抵押池設計之時,還沒有通縮通脹類代幣的出現,故開發者并沒有考慮這類代幣可能會造成的影響。部分的項目方在進行代碼開發時,直接使用了舊的MasterChef代碼,并添加了通縮通脹類代幣或者獎勵作為抵押代幣,這便導致了各種惡意攻擊事件或異常情況的產生。就目前來看,MasterChef類型抵押池存在兩種類型的問題:一是沒有對通脹通縮類代幣進行特殊處理,沒有檢查實際轉移到合約中的代幣數量是否與函數調用時填寫的數量相同;二是添加了獎勵代幣作為抵押代幣,導致獎勵計算出現異常。

兩種類型問題的根本原因還是在于計算獎勵時,獲取抵押量使用了balanceOf函數來獲取。建議項目方在進行MasterChef類型抵押池代碼開發時,使用一個單獨的變量作為抵押數量的記錄,然后計算獎勵時,通過此變量來獲取抵押代幣數量,而不是使用balanceOf函數。

一位分析師表示,BitFinexBTC空頭的最新崩潰可能會導致現貨比特幣出價飆升。數據顯示,比特幣空頭應注意潛在風險,因為Bitfinex交易所的保證金空頭頭寸數量暴跌約25%.

1900/1/1 0:00:00寫在前面:自上線以來,UniswapV3在短短的幾個月里便已躍居去中心化交易所交易量的榜首位置,而據數據統計顯示,目前多數UniswapV3LP仍使用了簡單、被動的流動性頭寸.

1900/1/1 0:00:00據Facebook官網公布,它旗下數字錢包產品已從Calibra更名為Novi,并已開放注冊。作為其子公司NoviFinancial的第一款產品,Novi是基于區塊鏈技術打造的全新支付系統,它將.

1900/1/1 0:00:002019年至今,筆者先后代理了四家幣圈交易所涉嫌詐騙罪的案件,其中一起機關沒有報捕,兩起檢察院不批準逮捕,一起檢察院以證據不足不起訴.

1900/1/1 0:00:00金色財經報道,PayPal首席執行官DanSchulman在第二季度財報電話會議上發表的評論表明,該公司正在加速關注加密貨幣技術。Schulman表示:“我們仍然對加密貨幣的勢頭感到非常滿意”.

1900/1/1 0:00:00社交代幣,隨著創作者經濟的興起,在加密圈內引起了廣泛的關注。然而,大多數用戶對于其的理解僅僅停留在「它是一個幣」,和其他的幣沒有什么太大區別,也不曾思考社交代幣解決了什么問題和其底層邏輯.

1900/1/1 0:00:00