BTC/HKD+3.11%

BTC/HKD+3.11% ETH/HKD+2.72%

ETH/HKD+2.72% LTC/HKD+3.78%

LTC/HKD+3.78% ADA/HKD+5.08%

ADA/HKD+5.08% SOL/HKD+4.79%

SOL/HKD+4.79% XRP/HKD+4.49%

XRP/HKD+4.49%

北京時間2022年4月15日11點18分,CertiK審計團隊監測到RikkeiFinance被攻擊,導致約合701萬元人民幣資產遭受損失。

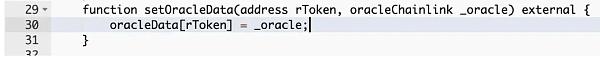

由于缺乏對函數`setOracleData`的訪問控制,攻擊者將預言機修改為惡意合約,并獲取了從合約中提取USDC、BTCB、DAI、USDT、BUSD和BNB的權限。攻擊者隨后將這些代幣全部交易為BNB,并通過tornado.cash將這些BNB轉移一空。

攻擊步驟

①攻擊者向rBNB合約發送了0.0001個BNB以鑄造4995533044307111個rBNB。

②攻擊者通過公共函數`setOracleData()`將預言機設置為一個惡意的預言機。

Radicle社區提案建議取消暫停Balancer流動性引導池兌換:去中心化代碼協作平臺Radicle發推稱,由于需求旺盛,Snapshot上的一個提案建議取消暫停Balancer流動性引導池(LBP)上兌換功能。這是為了在短期內提供更多的RAD流動性,同時通過官方治理推動正式提案。投票將持續24小時。

據此前報道,Radicle通過Balancer LBP代幣銷售募資近2500萬美元,已經暫停Balancer LBP上的兌換。[2021/2/28 18:01:03]

③由于預言機已被替換,預言機輸出的rTokens價格被操縱。

④攻擊者用被操縱的價格借到了346,199USDC。

⑤攻擊者將步驟4中獲得的USDC換成BNB,并將BNB發送到攻擊合約中。

⑥攻擊者重復步驟4和5,耗盡BTCB、DAI、USDT和BUSD。

五個CryptoPunks NFT指數基金從Balancer遷移到SushiSwap:2月17日消息,NFT指數基金NFTX表示,CryptoPunks NFT指數基金從Balancer遷移到SushiSwap。NFTX是用于制作由NFT支持的ERC20代幣的平臺。這些代幣被稱為基金(funds),并且(像所有ERC20一樣)是可替代的和可組合的。據悉,CryptoPunk是由Larva Labs團隊創建的10,000個唯一生成的角色,根據基礎NFT的特定特征將總共??5個CryptoPunks NFT基金的流動性轉移到SushiSwap,分別為:PUNK(組合基金)、PUNK-BASIC、PUNK-FEMALE、PUNK-ATTR-4、PUNK-ATTR-5和PUNK-ZOMBIE。[2021/2/17 17:24:02]

⑦攻擊者使用函數`setOracleData()`再次改變預言機,還原了該預言機的狀態。

Larry Cermak談“聘請0xMaki領導Sushi”:預先支付50萬SUSHI實在太多了:The Block研究總監、Sushiswap九名多簽見證人之一Larry Cermak發推就(Adam Cochran提議的)“聘請Sushiswap聯合創始人0xMaki全職領導項目”的提案表示:我完全支持給予創始人更多獎勵,但預先支付50萬SUSHI代幣實在太多了,我不會支持這個提案,我建議降低預先支付的金額,將更多資金改為長期支付。

注:此前,Cinneamhain Venutres合伙人Adam Cochran提交了一項提案投票,旨在聘請0xMaki來領導該項目。該提案指出,如果聘請0xMaki全職領導項目,將會:

1. 預先支付50萬SUSHI代幣,并在鎖定一份50萬SUSHI幣的創始人捐贈;

2. 如果兩年后繼續為SUSHI工作還會支付額外50萬SUSHI幣報酬。[2020/9/12]

合約漏洞分析

聲音 | 瑞士創業公司Cerealia:區塊鏈促進黑海小麥貿易的“數據完整性”:金色財經報道,瑞士創業公司Cerealia周四強調,利用區塊鏈技術進行的第一筆黑海小麥交易的“數據完整性”得到提升,該交易于上周通過其交易平臺進行談判和執行。[2019/11/9]

SimplePrice預言機?:?

https://bscscan.com/address/0xd55f01b4b51b7f48912cd8ca3cdd8070a1a9dba5#code

Cointroller:?https://bscscan.com/address/0x00aa3a4cf3f7528b2465e39af420bb3fb1474b7b#code

資產地址:?Rtoken0x157822ac5fa0efe98daa4b0a55450f4a182c10ca

新的預言機:?

0xa36f6f78b2170a29359c74cefcb8751e452116f9

原始價格:416247538680000000000

更新后的價格:416881147930000000000000000000000

RikketFinance是利用Cointroller中的SimplePrice預言機來計算價格的。然而,函數`setOracleData()`沒有權限控制,也就是說它可以被任何用戶調用。攻擊者使用自己的預言機來替換原有的預言機,并將rToken的價格從416247538680000000000提升到4168811479300000000000000。

資產去向

攻擊者在兩次交易中獲得了2671枚BNB。攻擊者已使用tornado.cash將所有的代幣進行了轉移。

其他細節

漏洞交易:

●?https://bscscan.com/tx/0x4e06760884fd7bfdc076e25258ccef9b043401bc95f5aa1b8f4ff2780fa45d44

●?https://bscscan.com/tx/0x93a9b022df260f1953420cd3e18789e7d1e095459e36fe2eb534918ed1687492

相關地址:

●攻擊者地址:

0x803e0930357ba577dc414b552402f71656c093ab

●攻擊者合約:

0x9aE92CB9a3cA241D76641D73B57c78F1bCF0B209

0xe6df12a9f33605f2271d2a2ddc92e509e54e6b5f

●惡意預言機:

https://bscscan.com/address/0x99423d4dfce26c7228238aa17982fd7719fb6d7f

https://bscscan.com/address/0xa36f6f78b2170a29359c74cefcb8751e452116f9

●攻擊者地址:

0x803e0930357ba577dc414b552402f71656c093ab

●攻擊者合約:

0x9aE92CB9a3cA241D76641D73B57c78F1bCF0B209

0xe6df12a9f33605f2271d2a2ddc92e509e54e6b5f

●惡意預言機:

https://bscscan.com/address/0x99423d4dfce26c7228238aa17982fd7719fb6d7f

https://bscscan.com/address/0xa36f6f78b2170a29359c74cefcb8751e452116f9

●被攻擊預言機地址:

https://bscscan.com/address/0xd55f01b4b51b7f48912cd8ca3cdd8070a1a9dba5#code

寫在最后

該次事件可通過安全審計發現相關風險。CertiK的技術團隊在此提醒大家,限制函數的訪問權限是不可忽略的一步。

深度 行業律師表示,此案是中國NFT侵權第一案,對NFT領域的知識產權合規和維權有著非常重要的借鑒意義.

1900/1/1 0:00:002022年2月24日,俄烏沖突爆發,并迅速發展為第二次世界大戰以來歐洲最大規模戰爭。與此同時,烏克蘭中央銀行暫停了電子現金轉賬,自動取款機也無法再使用.

1900/1/1 0:00:00前言 圍繞創作者經濟的炒作可能在一年前達到頂峰,但我相信,現在是決定創作者經濟命運的最重要時刻。這是過去18個月中出現的兩股強大但對立的力量之間拉鋸戰的結果,這兩股力量都應該對創作者有利.

1900/1/1 0:00:004?月?16?日公布的最新一期?CFTC?CME?比特幣持倉周報顯示,統計周期內比特幣出現了超過?5000?美元的大幅下跌,幣價時隔近一個月再度跌破?40000?整數關口.

1900/1/1 0:00:00DeFi數據 1.DeFi代幣總市值:1303.02億美元 DeFi總市值數據來源:coingecko2.過去24小時去中心化交易所的交易量:411.

1900/1/1 0:00:00隨著俄羅斯對烏克蘭的戰爭接近第三個月,美國財政部有史以來第一次將矛頭指向在俄羅斯經營的比特幣礦工。在最新一輪制裁中,美國財政部表示正在對俄羅斯的虛擬貨幣挖礦公司采取行動.

1900/1/1 0:00:00