BTC/HKD+1.36%

BTC/HKD+1.36% ETH/HKD+1.97%

ETH/HKD+1.97% LTC/HKD+1.82%

LTC/HKD+1.82% ADA/HKD+3.65%

ADA/HKD+3.65% SOL/HKD+2.54%

SOL/HKD+2.54% XRP/HKD+2.71%

XRP/HKD+2.71%據慢霧區情報,發現NFT項目verb釣魚網站如下:

釣魚網站1:https://mint-here.xyz/verblabs.html

釣魚網站2:https://verb-mint.netlify.app

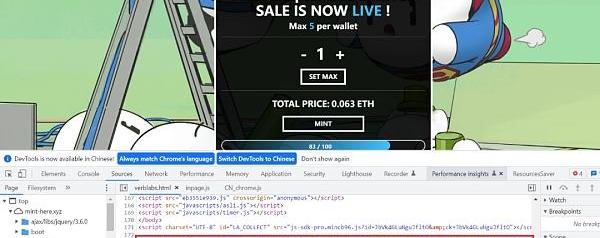

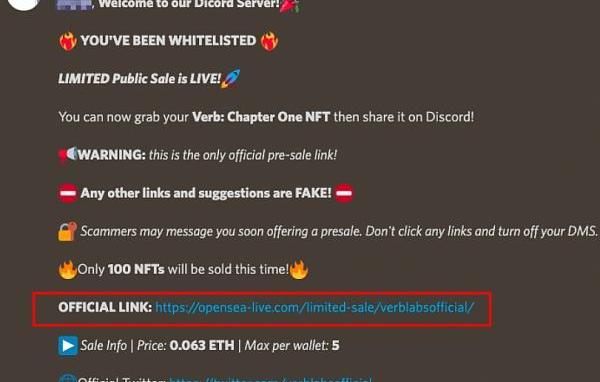

我們先來分析釣魚網站1:

查看源代碼,發現這個釣魚網站直接使用HTTrack工具克隆

http://opensea-live.com/limited-sale/verblabsofficial/站點。

此被克隆的站點非常可疑,似乎也是釣魚網站。

慢霧:Poly Network再次遭遇黑客攻擊,黑客已獲利價值超439萬美元的主流資產:金色財經報道,據慢霧區情報,Poly Network再次遭遇黑客攻擊。分析發現,主要黑客獲利地址為0xe0af…a599。根據MistTrack團隊追蹤溯源分析,ETH鏈第一筆手續費為Tornado Cash: 1 ETH,BSC鏈手續費來源為Kucoin和ChangeNOW,Polygon鏈手續費來源為FixedFloat。黑客的使用平臺痕跡有Kucoin、FixedFloat、ChangeNOW、Tornado Cash、Uniswap、PancakeSwap、OpenOcean、Wing等。

截止目前,部分被盜Token (sUSD、RFuel、COOK等)被黑客通過Uniswap和PancakeSwap兌換成價值122萬美元的主流資產,剩余被盜資金被分散到多條鏈60多個地址中,暫未進一步轉移,全部黑客地址已被錄入慢霧AML惡意地址庫。[2023/7/2 22:13:22]

慢霧:靚號黑客已獲取到ParaSwap Deployer和QANplatform Deployer私鑰權限:10月11日消息,據慢霧區情報,靚號黑客地址之一(0xf358..7036)已經獲取到ParaSwap Deployer和QANplatform Deployer私鑰權限。黑客從ParaSwap Deployer地址獲取到約1千美元,并在QANplatform Deployer地址做了轉入轉出測試。慢霧MistTrack對0xf358..7036分析后發現,黑客同樣盜取了The SolaVerse Deployer及其他多個靚號的資金。截止目前,黑客已經接收到超過17萬美元的資金,資金沒有進一步轉移,地址痕跡有Uniswap V3、Curve、TraderJoe,PancakeSwap、OpenSea和Matcha。慢霧MistTrack將持續監控黑客地址并分析相關痕跡。[2022/10/11 10:31:05]

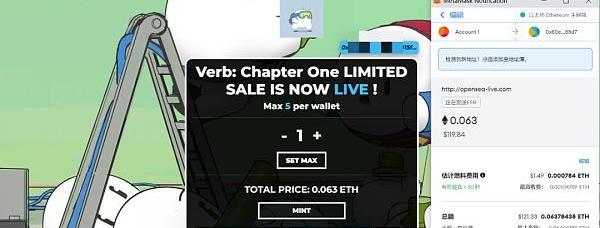

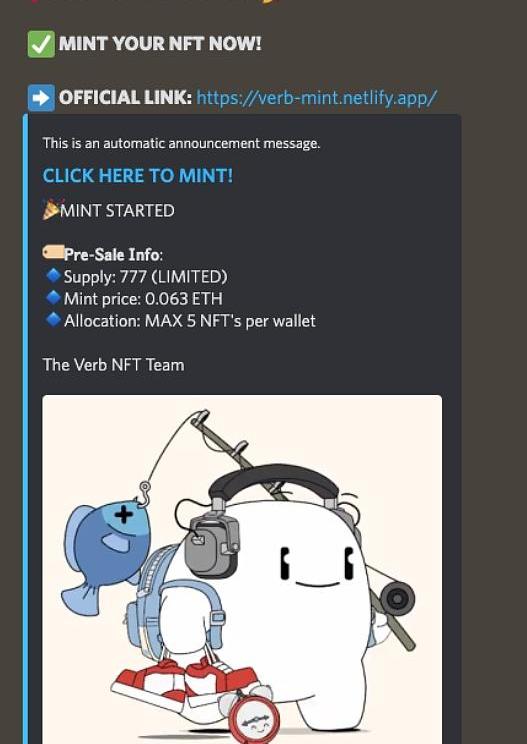

再來看下釣魚網站2:

慢霧:Transit Swap黑客攻擊交易被搶跑,套利機器人獲利超100萬美元:10月1日消息,據慢霧安全團隊情報,Transit Swap 黑客轉移用戶 BSC 鏈 BUSD 資產時被套利機器人搶跑,區塊高度為21816885,獲利107萬BUSD。套利機器人相關地址列表如下:0xa957...70d2、0x90b5...8ff4、0xcfb0...7ac7、

截止到目前,在各方的共同努力下,黑客已將 70% 左右的被盜資產退還到Transit Swap開發者地址,建議套利機器人所屬人同樣通過service@transit.finance或鏈上地址與Transit Swap取得聯系,共同將此次被盜事件的受害用戶損失降低到最小。[2022/10/2 18:37:44]

聲音 | 慢霧:ETDP錢包連續轉移近2000 ETH到Bitstamp交易所,項目方疑似跑路:據慢霧科技反洗錢(AML)系統監測顯示,自北京時間 12 月 16 日凌晨 2 點開始,ETDP 項目方錢包(地址 0xE1d9C35F…19Dc1C3)連續轉移近 2000 ETH 到 Bitstamp 交易所,另有 3800 ETH 分散在 3 個新地址中,未發生進一步動作。慢霧安全團隊在此提醒交易所、錢包注意加強地址監控,避免相關惡意資金流入平臺。[2019/12/16]

這三個站點仿佛都是一個模版生成出來的。

對照三個釣魚網站分別揪出釣魚地址:

釣魚地址1:0xe7b2AAa70D6133c78006A078b95dF8Be3613385E

釣魚地址2:0xa096356DeB502d1F5670A2E26a645eA4dbAA4741

聲音 | 慢霧:使用中心化數字貨幣交易所及錢包的用戶注意撞庫攻擊:據慢霧消息,近日,注意到撞庫攻擊導致用戶數字貨幣被盜的情況,具體原因在于用戶重復使用了已泄露的密碼或密碼通過撞庫攻擊的“密碼生成基本算法”可以被輕易猜測,同時用戶在這些中心化服務里并未開啟雙因素認證。分析認為,被盜用戶之所以沒開啟雙因素認證是以為設置了獨立的資金密碼就很安全,但實際上依賴密碼的認證體系本身就不是個足夠靠譜的安全體系,且各大中心化數字貨幣交易所及錢包在用戶賬號風控體系的策略不一定都一致,這種不一致可能導致用戶由于“慣性思維”而出現安全問題。[2019/3/10]

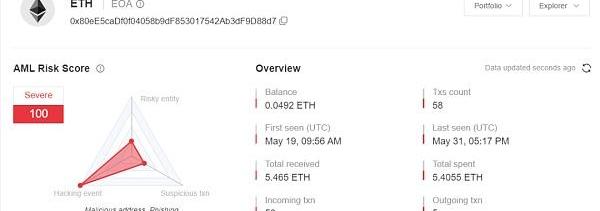

釣魚地址3:0x80eE5caDf0f04058b9dF853017542Ab3dF9D88d7

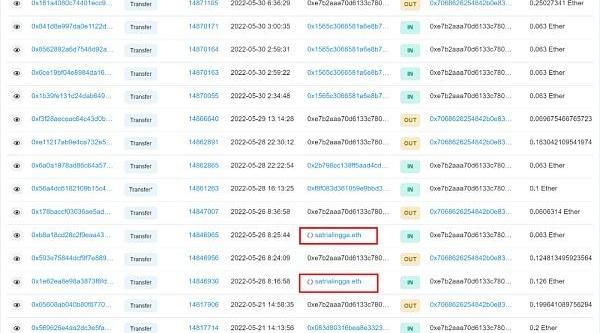

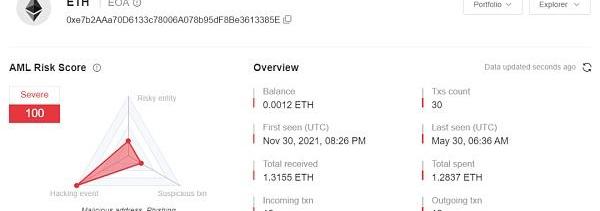

先分析釣魚地址1(0xe7b…85E):

發現地址satrialingga.eth?轉入過兩筆ETH,分別是0.063和0.126。

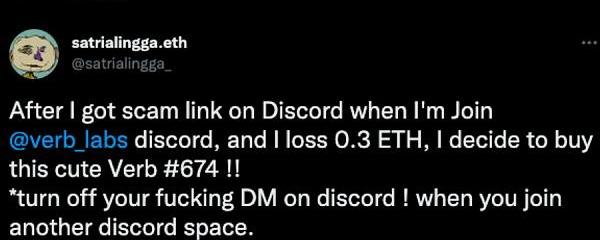

隨后在Twitter上找到了用戶@satrialingga_,發現該用戶在5月26日6:48PM發文稱自己被騙了0.3枚ETH,并提醒大家在加入Discord時要關閉私信。顯然是遭遇了私信釣魚。

根據用戶@satrialingga_的信息,我們加入@verb_labs的Discord,剛加入就有2個機器人發私信進行釣魚詐騙。

騙子直接留了個釣魚形象的NFT圖片,生怕別人認不出來這是釣魚網站么?

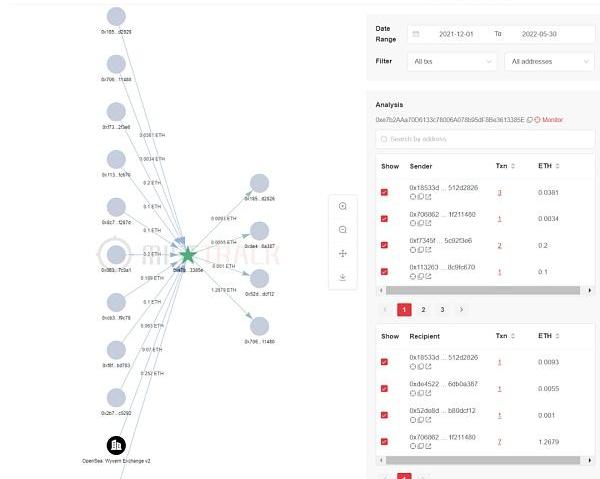

接著,我們使用MistTrack分析釣魚地址1:

發現盜來的錢基本被立馬轉走。

查看交易數較大的這個地址:

0x7068626254842b0e836a257e034659fd1f211480:

該地址初始資金來自TornadoCash轉入的兩筆1ETH,總共收到約37ETH,并通過189筆轉出洗幣,有從Binance提幣和入金的交易記錄。

接著,我們來分析釣魚網站2。

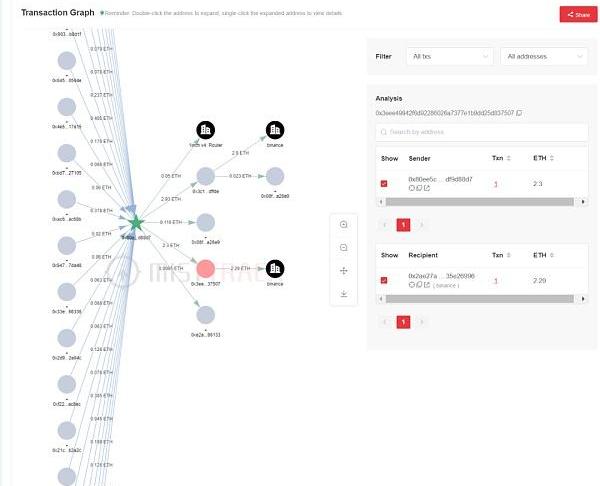

發現地址2將盜來的大部分ETH都被換成USDT,并轉到地址0xf44c65d285d6282c36b85e6265f68a2876bf0d39,目前未轉移。

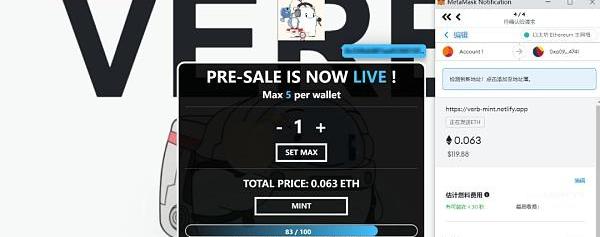

來看看最后一個釣魚網站3:

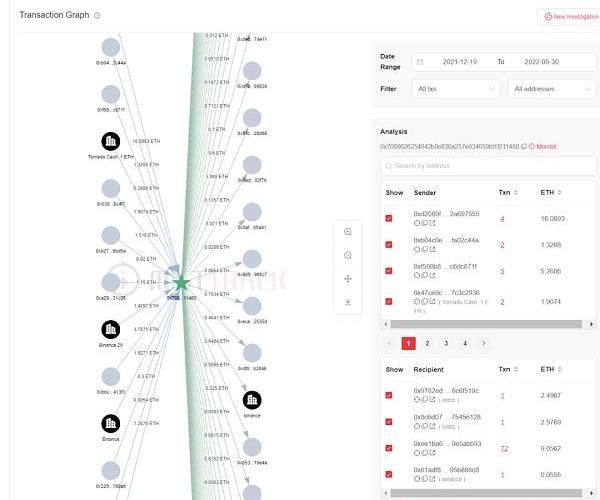

經MistTrack分析,地址3共收到約5.5ETH,入金交易有53筆,看來被騙的人挺多。

繼續追蹤,發現大部分ETH轉入Binance地址

0x2ae27a28ffa6b08d4568133632268d1335e26996:

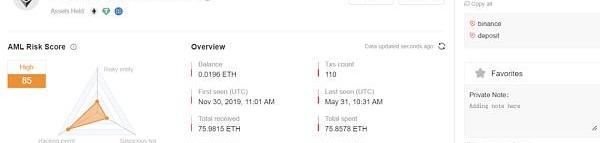

此地址在MistTrack的風險等級為高風險,共收到約76ETH。

以上就是本次關于Verb釣魚網站的全部分析內容。

總結

本文主要是說明了由兩個小釣魚網站分析出一個大釣魚網站的事件。NFT釣魚網站層出不窮,制作成本非常低,已經形成流程化專業化的產業鏈,這些騙子通常直接使用一些工具去copy比較出名的NFT項目網站,誘騙用戶輸入私鑰助記詞或者是誘導用戶去授權。建議大家在嘗試登錄或購買之前,務必驗證正在使用的NFT網站的URL。同時,不要點擊不明鏈接,盡量通過官方網頁或者官方的媒體平臺去加入Discord等,這也能避免一些釣魚。

By:耀&Lisa

加密貨幣的代幣經濟學讓你很好地了解是否投資它,這也是影響代幣項目成功的關鍵因素之一。 什么是加密代幣經濟學 加密代幣經濟學由“代幣”和“經濟學”組合而成。它在加密貨幣領域缺乏一個普遍認可的定義.

1900/1/1 0:00:00如圖所示,可以看到快慢兩線自高位死叉后,依舊維持向下發散狀態,快線距離0軸還需要段時間,BTC價格自前頂69000到目前整體也是震蕩向下趨勢.

1900/1/1 0:00:00ElectricCapital合伙人MariaShen在推特發表主題帖,當人們現在談論NFT時,主要談論的是視覺NFT,但NFT不僅僅是視覺類的藝術品或PFPNFT.

1900/1/1 0:00:00IrreverentLabs、LighthouseLabs、N3TWORKStudios、DoraHacks、iZUMiFinance、Common和Centrifuge是區塊鏈領域最近融資交易.

1900/1/1 0:00:006月3日結束的ETHShanghai黑客松活動中涌現出了不少優質的Web3.0項目,在上百個參賽團隊中,有四個脫穎而出,分別摘得金銀銅獎.

1900/1/1 0:00:00原文標題:《WhatistheCryptoFearandGreedIndex?》加密貨幣貪婪恐慌指數可以觀察市場的投資情緒,是幣圈宏觀分析的重要參考指標.

1900/1/1 0:00:00