BTC/HKD+5.53%

BTC/HKD+5.53% ETH/HKD+7.01%

ETH/HKD+7.01% LTC/HKD+3.67%

LTC/HKD+3.67% ADA/HKD+8.46%

ADA/HKD+8.46% SOL/HKD+7.39%

SOL/HKD+7.39% XRP/HKD+8.68%

XRP/HKD+8.68%2022年8月3日,Solana公鏈上發生大規模盜幣的事件,大量用戶在不知情的情況下被轉移SOL和SPL代幣,慢霧安全團隊對此事件進行跟蹤和分析,從鏈上行為到鏈下的應用逐一排查,目前已有新的進展。

Slope錢包團隊邀請慢霧安全團隊一同分析和跟進,經過持續的跟進和分析,Solanafoundation提供的數據顯示近60%被盜用戶使用Phantom錢包,30%左右地址使用Slope錢包,其余用戶使用TrustWallet等,并且iOS和Android版本的應用都有相應的受害者,于是我們開始聚焦分析錢包應用可能的風險點。

分析過程

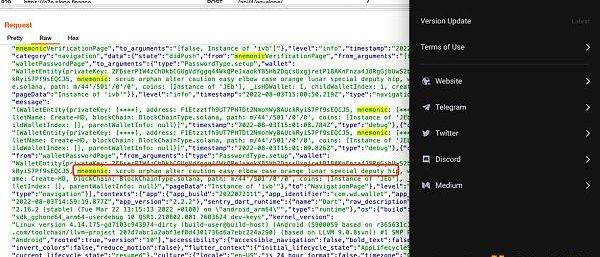

在分析SlopeWallet的時候,發現SlopeWallet使用了Sentry的服務,Sentry是一個被廣泛應用的服務,Sentry運行在o7e.slope.finance域名下,在創建錢包的時候會將助記詞和私鑰等敏感數據發送到https://o7e.slope.finance/api/4/envelope/。

慢霧:針對傳言火幣信息泄漏事件不涉及用戶賬戶與資金安全 請保持客觀冷靜對待:據官方消息,慢霧注意到近日有白帽子公開了此前一個火幣已經處理完畢的過往漏洞信息。經慢霧與火幣官方確認,火幣本著負責任披露信息的策略,對本次事件做以下說明:本次事件是小范圍內(4000人)的用戶聯絡信息泄露,信息種類不涉及敏感信息,不涉及用戶賬戶與資金安全。事件發生于2021年6月22日日本站測試環境S3桶相關人員不規范操作導致,相關用戶信息于2022年10月8日已經完全隔離,日本站與火幣全球站無關。本次事件由白帽團隊發現后,火幣安全團隊2023年6月21日(10天前)已第一時間進行處理,立即關閉相關文件訪問權限,當前漏洞已修復,所有相關用戶信息已經刪除。感謝白帽團隊對于火幣安全做出的貢獻。最后提醒請大家冷靜對待,切勿傳謠。[2023/7/1 22:12:01]

慢霧:近期出現新的流行惡意盜幣軟件Mystic Stealer,可針對40款瀏覽器、70款瀏覽器擴展進行攻擊:6月20日消息,慢霧首席信息安全官@IM_23pds在社交媒體上發文表示,近期已出現新的加密貨幣盜竊軟件Mystic Stealer,該軟件可針對40款瀏覽器、70款瀏覽器擴展、加密貨幣錢包進行攻擊,如MetaMask、Coinbase Wallet、Binance、Rabby Wallet、OKX Wallet、OneKey等知名錢包,是目前最流行的惡意軟件,請用戶注意風險。[2023/6/20 21:49:05]

繼續分析SlopeWallet,我們發現Version:>=2.2.0的包中Sentry服務會將助記詞發送到"o7e.slope.finance",而Version:2.1.3并沒有發現采集助記詞的行為。

慢霧:Inverse Finance遭遇閃電貸攻擊簡析:據慢霧安全團隊鏈上情報,Inverse Finance遭遇閃電貸攻擊,損失53.2445WBTC和99,976.29USDT。慢霧安全團隊以簡訊的形式將攻擊原理分享如下:

1.攻擊者先從AAVE閃電貸借出27,000WBTC,然后存225WBTC到CurveUSDT-WETH-WBTC的池子獲得5,375.5個crv3crypto和4,906.7yvCurve-3Crypto,隨后攻擊者把獲得的2個憑證存入Inverse Finance獲得245,337.73個存款憑證anYvCrv3Crypto。

2.接下來攻擊者在CurveUSDT-WETH-WBTC的池子進行了一次swap,用26,775個WBTC兌換出了75,403,376.18USDT,由于anYvCrv3Crypto的存款憑證使用的價格計算合約除了采用Chainlink的喂價之外還會根據CurveUSDT-WETH-WBTC的池子的WBTC,WETH,USDT的實時余額變化進行計算所以在攻擊者進行swap之后anYvCrv3Crypto的價格被拉高從而導致攻擊者可以從合約中借出超額的10,133,949.1個DOLA。

3.借貸完DOLA之后攻擊者在把第二步獲取的75,403,376.18USDT再次swap成26,626.4個WBTC,攻擊者在把10,133,949.1DOLAswap成9,881,355個3crv,之后攻擊者通過移除3crv的流動性獲得10,099,976.2個USDT。

4.最后攻擊者把去除流動性的10,000,000個USDTswap成451.0個WBT,歸還閃電貸獲利離場。

針對該事件,慢霧給出以下防范建議:本次攻擊的原因主要在于使用了不安全的預言機來計算LP價格,慢霧安全團隊建議可以參考Alpha Finance關于獲取公平LP價格的方法。[2022/6/16 4:32:58]

SlopeWallet歷史版本下載:

分析 | 慢霧:韓國交易所 Bithumb XRP 錢包也疑似被黑:Twitter 上有消息稱 XRP 地址(rLaHMvsPnPbiNQSjAgY8Tf8953jxQo4vnu)被盜 20,000,000 枚 XRP(價值 $6,000,000),通過慢霧安全團隊的進一步分析,疑似攻擊者地址(rBKRigtRR2N3dQH9cvWpJ44sTtkHiLcxz1)于 UTC 時間 03/29/2019?13:46 新建并激活,此后開始持續 50 分鐘的“盜幣”行為。此前慢霧安全團隊第一時間披露 Bithumb EOS 錢包(g4ydomrxhege)疑似被黑,損失 3,132,672 枚 EOS,且攻擊者在持續洗幣。更多細節會繼續披露。[2019/3/30]

https://apkpure.com/cn/slope-wallet/com.wd.wallet/versions

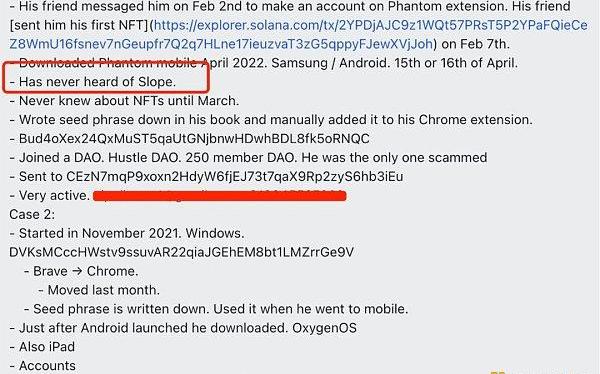

SlopeWallet是在2022.06.24及之后發布的,所以受到影響的是2022.06.24以及之后使用SlopeWallet的用戶,但是根據部分受害者的反饋并不知道SlopeWallet,也沒有使用SlopeWallet。

那么按照Solanafoundation統計的數據看,30%左右受害者地址的助記詞可能被SlopeWalletSentry的服務采集發送到了SlopeWallet的https://o7e.slope.finance/api/4/envelope/服務器上。

但是另外60%被盜用戶使用的是Phantom錢包,這些受害者是怎樣被盜呢?

在對Phantom錢包進行分析,發現Phantom也有使用Sentry服務來收集用戶的信息,但并沒有發現明顯的收集助記詞或私鑰的行為。

一些疑問點

慢霧安全團隊還在不斷收集更多信息來分析另外60%被盜用戶被黑的原因,如果你有任何的思路歡迎一起討論,希望能一起為Solana生態略盡綿薄之力。如下是分析過程中的一些疑問點:

1.Sentry的服務收集用戶錢包助記詞的行為是否屬于普遍的安全問題?

2.Phantom使用了Sentry,那么Phantom錢包會受到影響嗎?

3.另外60%被盜用戶被黑的原因是什么呢?

4.Sentry作為一個使用非常廣泛的服務,會不會是Sentry官方遭遇了入侵?從而導致了定向入侵虛擬貨幣生態的攻擊?

參考信息

已知攻擊者地址:

Htp9MGP8Tig923ZFY7Qf2zzbMUmYneFRAhSp7vSg4wxV

CEzN7mqP9xoxn2HdyW6fjEJ73t7qaX9Rp2zyS6hb3iEu

5WwBYgQG6BdErM2nNNyUmQXfcUnB68b6kesxBywh1J3n

GeEccGJ9BEzVbVor1njkBCCiqXJbXVeDHaXDCrBDbmuy

受害者地址:

https://dune.com/awesome/solana-hack

Solanafoundation統計的數據:

https://www.odaily.news/newsflash/294440

https://solanafoundation.typeform.com/to/Rxm8STIT?typeform-source=t.co

https://docs.google.com/spreadsheets/d/1hej7MnhI2T9IeyXpnESmMcIHwgxGucSGUxQ5FqHB9-8/edit#gid=1372125637

Tags:SLOPEWALLETLETLLESlope Financetrustwallet刪除后資金Blank Walletmathwalletspro

7月30日消息,隨著谷歌、Facebook等大科技公司紛紛放緩招聘工作進度,元宇宙領域的工作崗位正在消失.

1900/1/1 0:00:001.金色觀察|最成功風投公司的十個投資智慧如果你只有幾分鐘的空閑時間,這里有十個來自偉大風險投資家的教訓,投資者、運營者和創始人應該知道.

1900/1/1 0:00:00在疫情爆發的頭兩年,「數字游民」的概念一度進入大眾視野,凡是利用互聯網遠程工作,將工作和生活融為一體其從業者被稱為「數字游民」.

1900/1/1 0:00:00撰文:JeffJohnRoberts,Fortune編譯:Katie辜,Odaily星球日報已經是億萬富翁的企業家SamBankman-Fried有了一個全新的身份:加密領域的白衣騎士.

1900/1/1 0:00:0021:00-7:00關鍵詞:TornadoCash、ZK-Rollups、摩根大通、Coinbase1.加州前檢察官:美國加密監管法案需要更多工作來定義邊界;2.

1900/1/1 0:00:00其實Web3概念早在2017年的時候就火了起來,但是直到現在也沒有很準確的定義來概括它。歸納總結出的原因是因為它涵蓋的東西太多龐雜了,甚至可以這樣認為,推動互聯網發展的組件都可以稱之為Web3.

1900/1/1 0:00:00