BTC/HKD+0.11%

BTC/HKD+0.11% ETH/HKD+0.21%

ETH/HKD+0.21% LTC/HKD-1.27%

LTC/HKD-1.27% ADA/HKD-1.66%

ADA/HKD-1.66% SOL/HKD+0.83%

SOL/HKD+0.83% XRP/HKD-1.93%

XRP/HKD-1.93%文/Lisa&Kong

近期,我們發現多起關于eth_sign簽名的釣魚事件。

釣魚網站1:https://moonbirds-exclusive.com/

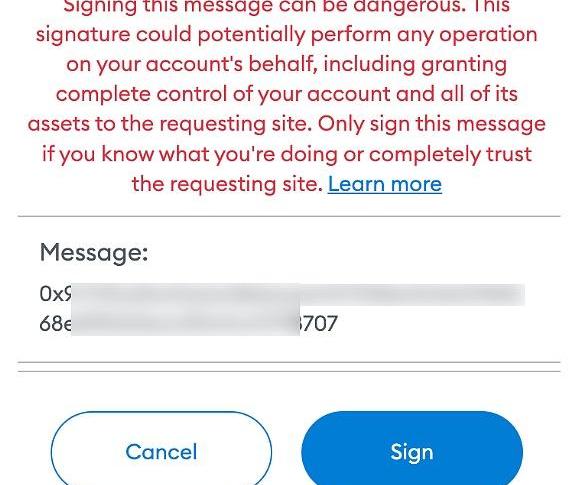

當我們連接錢包后并點擊Claim后,彈出一個簽名申請框,同時MetaMask顯示了一個紅色提醒警告,而光從這個彈窗上無法辨別要求簽名的到底是什么內容。

其實這是一種非常危險的簽名類型,基本上就是以太坊的“空白支票”。通過這個釣魚,騙子可以使用您的私鑰簽署任何交易。

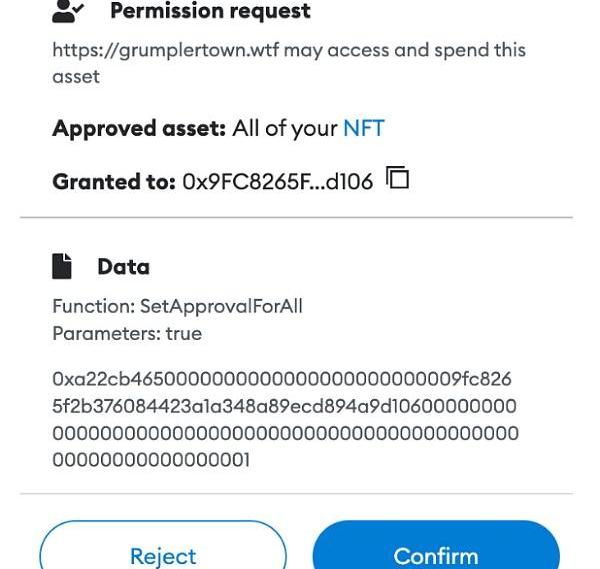

除此之外,還有一種釣魚:在你拒絕上述的sign后,它會在你的MetaMask自動顯示另一個簽名框,趁你沒注意就騙到你的簽名。而看看簽名內容,使用了SetApprovalForAll方法,同時Approvedasset的目標顯示為AllofyourNFT,也就是說,一旦你簽名,騙子就可以毫無節制地盜走你的所有NFT。如下:

慢霧:過去一周Web3生態系統因安全事件損失近160萬美元:6月26日消息,慢霧發推稱,過去一周Web3生態系統因安全事件損失近160萬美元,包括MidasCapital、Ara、VPANDADAO、Shido、Slingshot、IPO、Astaria。[2023/6/26 22:00:21]

釣魚網站2:https://dooooodles.org/

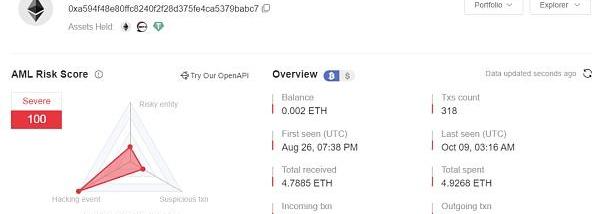

我們使用MistTrack來分析下騙子地址:

0xa594f48e80ffc8240f2f28d375fe4ca5379babc7

慢霧:Rubic協議錯將USDC添至Router白名單,導致已授權合約用戶USDC遭竊取:12月25日消息,據慢霧安全團隊情報,Rubic跨鏈聚合器項目遭到攻擊,導致用戶賬戶中的USDC被竊取。慢霧安全團隊分享如下:1. Rubic是一個DEX跨鏈聚合器,用戶可以通過RubicProxy合約中的routerCallNative函數進行Native Token兌換。在進行兌換前,會先檢查用戶傳入的所需調用的目標 Router是否在協議的白名單中。

2. 經過白名單檢查后才會對用戶傳入的目標Router進行調用,調用數據也由用戶外部傳入。

3. 不幸的是USDC也被添加到Rubic協議的Router白名單中,因此任意用戶都可以通過RubicProxy合約任意調用USDC。

4. 惡意用戶利用此問題通過routerCallNative函數調用USDC合約將已授權給RubicProxy合約的用戶的USDC通過transferFrom接口轉移至惡意用戶賬戶中。

此次攻擊的根本原因在于Rubic協議錯誤的將USDC添加進Router白名單中,導致已授權給RubicProxy合約的用戶的USDC被竊取。[2022/12/26 22:07:00]

慢霧:靚號黑客已獲取到ParaSwap Deployer和QANplatform Deployer私鑰權限:10月11日消息,據慢霧區情報,靚號黑客地址之一(0xf358..7036)已經獲取到ParaSwap Deployer和QANplatform Deployer私鑰權限。黑客從ParaSwap Deployer地址獲取到約1千美元,并在QANplatform Deployer地址做了轉入轉出測試。慢霧MistTrack對0xf358..7036分析后發現,黑客同樣盜取了The SolaVerse Deployer及其他多個靚號的資金。截止目前,黑客已經接收到超過17萬美元的資金,資金沒有進一步轉移,地址痕跡有Uniswap V3、Curve、TraderJoe,PancakeSwap、OpenSea和Matcha。慢霧MistTrack將持續監控黑客地址并分析相關痕跡。[2022/10/11 10:31:05]

通過分析,騙子多次調用SetApprovalForAll盜取用戶資產,騙子地址目前已收到33個NFT,售出部分后獲得超4ETH。

慢霧:Cover協議被黑問題出在rewardWriteoff具體計算參數變化導致差值:2020年12月29日,慢霧安全團隊對整個Cover協議被攻擊流程進行了簡要分析。

1.在Cover協議的Blacksmith合約中,用戶可以通過deposit函數抵押BPT代幣;

2.攻擊者在第一次進行deposit-withdraw后將通過updatePool函數來更新池子,并使用accRewardsPerToken來記錄累計獎勵;

3.之后將通過_claimCoverRewards函數來分配獎勵并使用rewardWriteoff參數進行記錄;

4.在攻擊者第一次withdraw后還留有一小部分的BPT進行抵押;

5.此時攻擊者將第二次進行deposit,并通過claimRewards提取獎勵;

6.問題出在rewardWriteoff的具體計算,在攻擊者第二次進行deposit-claimRewards時取的Pool值定義為memory,此時memory中獲取的Pool是攻擊者第一次withdraw進行updatePool時更新的值;

7.由于memory中獲取的Pool值是舊的,其對應記錄的accRewardsPerToken也是舊的會賦值到miner;

8.之后再進行新的一次updatePool時,由于攻擊者在第一次進行withdraw后池子中的lpTotal已經變小,所以最后獲得的accRewardsPerToken將變大;

9.此時攻擊者被賦值的accRewardsPerToken是舊的是一個較小值,在進行rewardWriteoff計算時獲得的值也將偏小,但攻擊者在進行claimRewards時用的卻是池子更新后的accRewardsPerToken值;

10.因此在進行具體獎勵計算時由于這個新舊參數之前差值,會導致計算出一個偏大的數值;

11.所以最后在根據計算結果給攻擊者鑄造獎勵時就會額外鑄造出更多的COVER代幣,導致COVER代幣增發。具體accRewardsPerToken參數差值變化如圖所示。[2020/12/29 15:58:07]

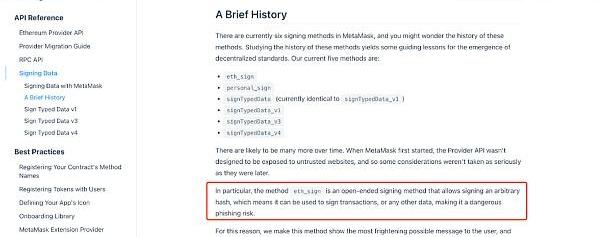

回到正題,我們來研究下這種釣魚方法。首先,我們看看MetaMask官方是如何說明的:

分析 | 慢霧:韓國交易所 Bithumb XRP 錢包也疑似被黑:Twitter 上有消息稱 XRP 地址(rLaHMvsPnPbiNQSjAgY8Tf8953jxQo4vnu)被盜 20,000,000 枚 XRP(價值 $6,000,000),通過慢霧安全團隊的進一步分析,疑似攻擊者地址(rBKRigtRR2N3dQH9cvWpJ44sTtkHiLcxz1)于 UTC 時間 03/29/2019?13:46 新建并激活,此后開始持續 50 分鐘的“盜幣”行為。此前慢霧安全團隊第一時間披露 Bithumb EOS 錢包(g4ydomrxhege)疑似被黑,損失 3,132,672 枚 EOS,且攻擊者在持續洗幣。更多細節會繼續披露。[2019/3/30]

也就是說,MetaMask目前有六種簽名方法,只有一種方式會出現MetaMask警告,發生在eth_sign的簽名情況下,原因是eth_sign方法是一種開放式簽名方法,它允許對任意Hash進行簽名,這意味著它可用于對交易或任何其他數據進行簽名,從而構成危險的網絡釣魚風險。

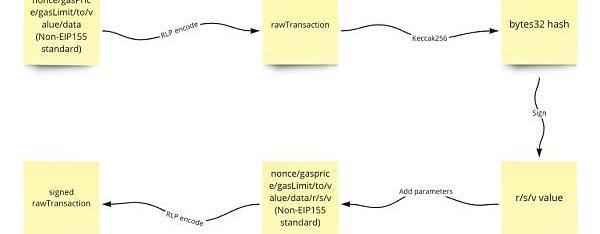

根據MetaMask官方文檔說明,eth_sign方法是可以對任意哈希進行簽名的,而我們在簽署一筆交易時本質上也是對一串哈希進行簽名,只不過這中間的編碼過程都由MetaMask替我們處理了。我們可以再簡單回顧下從編碼到交易廣播的過程:

在進行交易廣播前,MetaMask會獲取我們轉賬的對象、轉賬的金額、附帶的數據,以及MetaMask自動幫我們獲取并計算的nonce、gasPrice、gasLimit參數進行RLP編碼得到原始交易內容。如果是合約調用,那么to即為合約地址,data即為調用數據。

rlp=require('rlp');//Usenon-EIP115standardconsttransaction={??nonce:'',??gasPrice:'',??gasLimit:'',??to:'0x',??value:'',??data:'0x'};//RLPencodeconstrawTransaction=rlp.encode();

隨后再對此內容進行keccak256哈希后得到一串bytes32的數據就是所需要我們簽名的數據了。

//?keccak256?encodeconst?msgHex?=?rawTransaction.toString('hex');const?msgHash?=?Web3.utils.keccak256('0x'+?msgHex);

我們使用MetaMask對這串數據簽名后就會得到r,s,v值,用這三個值再與nonce/gasPrice/gasLimit/to/value/data進行一次RLP編碼即可得到簽名后的原始交易內容了,這時候就可以廣播發出交易了。

rlp=require('rlp');consttransaction={??nonce:'',??gasPrice:'',??gasLimit:'',??to:'',??value:'',??data:'',??v:'',??r:'',??s:''};//RLPencodeconstsignedRawTransaction=rlp.encode();

而如上所述,eth_sign方法可以對任意哈希進行簽名,那么自然可以對我們簽名后的bytes32數據進行簽名。因此攻擊者只需要在我們連接DApp后獲取我們的地址對我們賬戶進行分析查詢,即可構造出任意數據讓我們通過eth_sign進行簽名。

這種釣魚方式對用戶會有很強的迷惑性,以往我們碰到的授權類釣魚在MetaMask會給我直觀的展示出攻擊者所要我們簽名的數據。如下所示,MetaMask展示出了此釣魚網站誘導用戶將NFT授權給惡意地址。

而當攻擊者使用eth_sign方法讓用戶簽名時,如下所示,MetaMask展示的只是一串bytes32的哈希。

總結

本文主要介紹eth_sign簽名方式的釣魚手法。雖然在簽名時MetaMask會有風險提示,但若結合釣魚話術干擾,沒有技術背景的普通用戶很難防范此類釣魚。建議用戶在遇到此類釣魚時提高警惕,?認準域名,仔細檢查簽名數據,必要時可以安裝安全插件,如:RevokeCash、ScamSniffer等,同時注意插件提醒。

Tags:ETAASKMASAMAMetaOneVerseMetaMask錢包中文版mas幣是不是騙局saitama幣能漲到2元嗎

繼上海、深圳、武漢、重慶、廈門、沈陽、北京等多地政府陸續出臺關于元宇宙的專項產業發展計劃后,河南省也正式加入其中.

1900/1/1 0:00:00原文標題:《LayerZero的多鏈野心》原文作者:Tiga,W3.Hitchhiker;修訂:?Evelyn.

1900/1/1 0:00:00根據艾瑞咨詢《2022年互聯網創作者經濟白皮書》,創作者經濟是指“互聯網內容創作者在創作工具、內容分發平臺及一系列其他創作者相關服務的幫助下產生經濟收益.

1900/1/1 0:00:00對“傳統”員工滿意度的研究一再表明,工作中有五個關鍵因素(可以這么說):任務樂趣、對任務重要性的理解、員工、反饋文化和成長機會.

1900/1/1 0:00:00原文作者:Bill,?WaterdripCapital? 引言: 比特幣是現今最成熟的數字貨幣系統,無需任何中間人,用戶可在比特幣的網絡里轉移貨幣,實現對商品和服務的支付能力.

1900/1/1 0:00:0021:00-7:00關鍵詞:巴西、美國、歐盟、礦企1.巴西聯邦警察在洗錢調查中突擊檢查了6家加密貨幣交易所;2.美國國防部高級研究計劃局正評估加密貨幣對國家安全的威脅;3.

1900/1/1 0:00:00