BTC/HKD+1.35%

BTC/HKD+1.35% ETH/HKD+1.39%

ETH/HKD+1.39% LTC/HKD+0.15%

LTC/HKD+0.15% ADA/HKD+1.11%

ADA/HKD+1.11% SOL/HKD+2.98%

SOL/HKD+2.98% XRP/HKD+0.54%

XRP/HKD+0.54%原文來源:阿法兔研究筆記

本文是筆者最近關于基礎安全領域的人、趨勢、現象的觀察,把系列思考總結成為了文章,試圖從幾個角度,探討一個國內相對較少有人探討的賽道——固件安全市場和需求變化的方向,文末也寫了過去幾年我關于風險投資、行業新動向的一些觀察和想法。當然,也歡迎讀者朋友們一同進行探討:)

一、前提知識

先明確幾個知識點的具體意思:

固件安全中固件的定義:

我們這里主要指基于通用計算機上的固件,例如服務器、筆記本和臺式機上運行的固件,例如UEFI/BIOS/Coreboot。

UEFI/BIOS/Coreboot都是些啥?

UEFI是一種詳細描述類型接口的標準。這種接口用于操作系統自動從預啟動的操作環境,加載到一種操作系統上,UEFI是一種新的主板引導初始化的標注設置。

BIOS是英文「BasicInputOutputSystem」的縮略詞,直譯過來后中文名稱就是「基本輸入輸出系統」。在IBMPC兼容系統上,是一種業界標準的固件接口,BIOS是個人電腦啟動時加載的第一個軟件。它是一組固化到計算機內主板上一個ROM芯片上的程序,它保存著計算機最重要的基本輸入輸出的程序、開機后自檢程序和系統自啟動程序,它可從CMOS中讀寫系統設置的具體信息。其主要功能是為計算機提供最底層的、最直接的硬件設置和控制。此外,BIOS還向作業系統提供一些系統參數。系統硬件的變化是由BIOS隱藏,程序使用BIOS功能而不是直接控制硬件。現代作業系統會忽略BIOS提供的抽象層并直接控制硬件組件。

Coreboot是一個開源軟件項目,旨在替換大多數計算機中專有的BIOS。coreboot會執行一些硬件初始化,然后執行其他引導邏輯。通過分離硬件初始化和以后的啟動邏輯,coreboot可以從直接運行固件,在閃存中運行操作系統,加載自定義引導程序或實現固件標準的專用應用程序擴展。這使系統僅包含目標應用程序中必需的功能,從而減少了所需的代碼量和閃存空間。

這些固件和計算機關系何在?

首先他們都被儲存在硬件的FlashROM里

硬件上電點亮

三者開始初始化硬件

在內存初始化結束后,

BIOS自己運行

UEFI自己運行

COREBOOT運行一個超小型Linux,能自己跑自己,也能把自己偽裝成UEFI或其他

提供出通用的硬件訪問接口,并把控制權移交給操作系統

也就是說,它們的存在對計算機運行是必不可少的關鍵環節。

二、我是怎么關注到這個領域的

1.首先是人的層面:

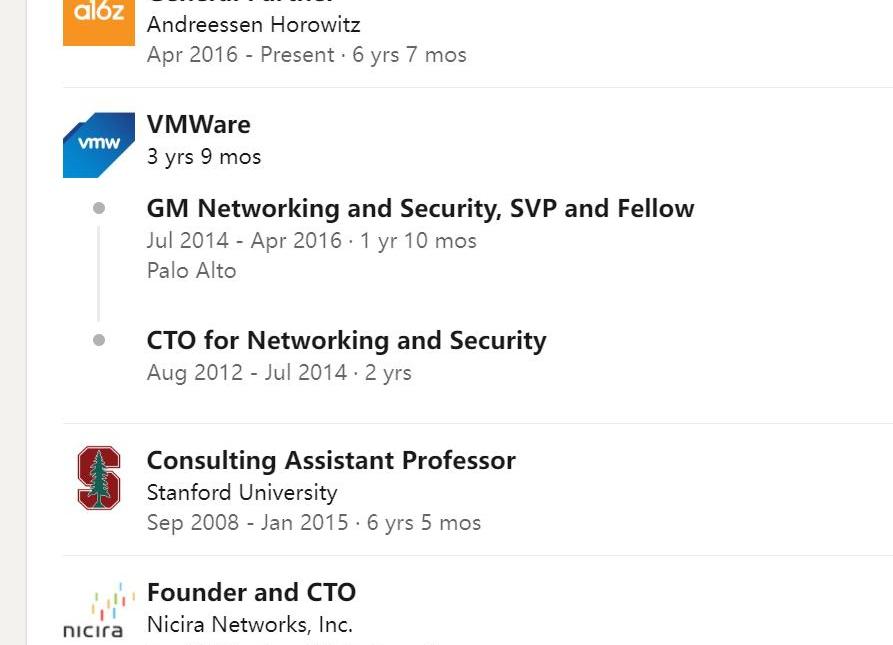

有位筆者一直關注的技術背景出身的創業者在A16Z當合伙人,叫MartinCasado,以前是Nicira的聯合創始人和CTO。在VMware工作期間,Martin曾擔任網絡和安全業務部的總經理,他在斯坦福期間發了很多知名論文,在VMware工作期間也廣為人知,再加上有創業的背景,因此筆者對他關注比較多。除此之外,他是最開始搞SDN的那批人,弄了openflow協議,nox和pox的作者,早期研究SDN的基本上都是用的這兩個東西搭實驗平臺,當年主導了NSXt產品。

投資盤點公司Deal Box成立風投公司以投資Web3技術:金色財經報道,基于區塊鏈的數字證券和投資盤點公司 Deal Box 成立 Deal Box Ventures,將向新興增長領域、房地產、FinTech、FunTech 和社會影響五個方面的 Web3 技術投資 1.25 億美元。 Deal Box 已經完成了對 Total Network Services、 Rypplzz 和 Forward-Edge AI 的初步戰略投資。[2023/1/18 11:19:29]

來源:Crunchbase

以下是MartinCasado的大致經歷,在Nicira創業之前,他是斯坦福的PHD,筆者會經常Track一些學術+創業背景都有的投資人的動向,因此偶爾會發現一些值得觀察的方向。

2.其次是近期的一則融資信息

2022年10月4日,也就是前幾天,一家名為Eclypsium的公司宣布,B輪融資融了2500萬美元,領投方是TenElevenVentures,TenElevenVentures主要專注網絡安全領域投資。而有意思的是,而Eclypsium的本輪和上一輪融資剛好也有A16Z這位合伙人MartinCasado的身影,除此之外,A輪、B輪的融資也包括IntelCapital。

不過,Eclypsium這家公司,在國內并不是特別為人熟知,簡單說一下就是他們主要是做基礎安全/固件安全類別的,主要是為企業供應鏈中關鍵硬件、固件等等提供安全服務的供應商,主要專注于服務器、筆記本電腦和網絡設備的固件層的檢測和防護。公司成員中,YuriyBulygin曾在英特爾工作11年,在McAfee工作了兩個月。AlexBazhaniuk和JohnLoucaides也來自英特爾,在此之前,這三位均負責英特爾的硬件、固件安全。RonTalwalkar在McAfee工作了11年,作為終端安全業務部產品管理高級總監,負責英特爾安全相關的業務。

那么,他們到底發現了什么呢?特別是從領域專家和創業出身的投資人的角度來看,到底有什么新趨勢、或者比較新的趨勢出來?這也是筆者寫這篇文章的主要原因。

3.是近期復盤過去RSA大會的時候觀察到的之前比較少見的東西

為了以終為始地觀察,我先把前些年RSA大會的一些創新項目和演講拿出來看看,發現2017年BlackHatAsia上也有研究員介紹了針對UEFI固件的滲透測試工具集,2018年,RSA創新沙盒的入圍公司中有一家叫做RefirmLabs,專注于物聯網設備的固件安全分析,這家公司的業務重點是:網絡基礎設施中除了包含物聯網設備,還有服務器和路由器、交換機等網絡設備,用戶側還有個人電腦,那么這些設備的底層和硬件的安全問題也是值得關注的。2018同年美國的BlackHat上,也有安全研究員介紹了近三年UEFI固件的大量安全漏洞,包括一些UEFI、bootloader等底層啟動代碼的檢測工具和攻擊工具層出不窮。

V神盤點以太坊2020年進步,包括PoS測試網及MakerDAO等:V神在推文中列出以太坊在2017年沒有、但是在2020年擁有的東西: Uniswap;http://Tornado.cash;Status;MakerDAO;ZK Rollups(如Loopring),吞吐量超過2000 TPS;PoS測試網;叔塊率< 10%,區塊Gas上限為1000萬;Gitcoin贈款。[2020/3/28]

三、市場痛點&部分大企業的動向

那么,到底固件安全能解決啥問題?

隨著行業的成熟度不斷提升,軟件安全性在逐步提升。但是與此同時,固件和硬件安全近年來已經成為攻擊者的熱門目標。基于固件的惡意軟件很大程度上被安全團隊忽略,這使服務器、存儲和網絡設備的固件成為企業安全的「軟肋」。固件存儲有證書、密鑰等敏感信息,成為攻擊者的重要目標。83%的被調查企業在過去2年曾經遭遇過固件攻擊。

固件通常是常規漏洞管理工具和流程的盲區。大多數漏洞掃描器關注的是軟件,回避了固件漏洞和硬件配置錯誤掃描。企業對固件安全重視程度必須等同于操作系統和應用安全。

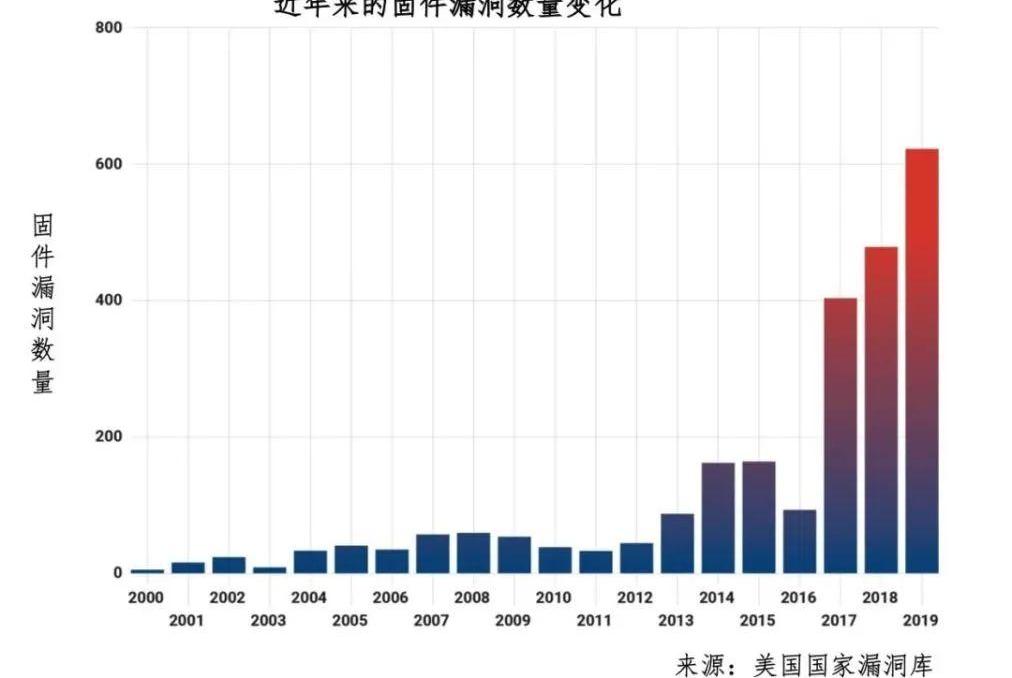

繼續看一個數據:Gartner預測:到2022年,缺乏固件更新方案的機構,70%將會因固件漏洞遭遇數據泄露。而近年來,固件漏洞的數量激增。固件漏洞可以在設備內部任何組件中存在,包括UEFI或者BIOS系統、驅動器、網絡適配器、內存、處理器、顯卡以及很多其它的集成或外圍組件。2016年之后,美國國家漏洞數據庫中漏洞數量每年都創出新高。2019年,暴露出的固件漏洞數量比2018年增加了43%,比2016年增長了7.5倍。

根據微軟2021年委托進行的一項調查:83%的被調查企業在過去兩年曾經遭遇過固件攻擊。美國國家標準技術研究院國家漏洞數據庫的數字則顯示,過去4年中,針對固件的攻擊增加了五倍以上。在硬件生命周期報告中,將安全作為優先事項的研究參與者,約有一半宣稱,至少遭遇過一起惡意軟件感染固件引入了公司系統的事件,而17%的參與者表示,該事件帶來了實質影響。

圖片來源:虎符智庫-固件安全:被忽視的企業安全「軟肋」2021-04-1609:18

目前安全問題的嚴峻性。

2021年,報告顯示,有3000萬戴爾設備面臨著遠程BIOS攻擊、RCE攻擊風險。也就是這類別的漏洞可以讓遠程攻擊者在戴爾設備的預啟動環境中獲得任意代碼執行的權限,預估這些漏洞會影響到了全球3000萬個戴爾終端設備。這些漏洞允許有特權的網絡黑客繞過安全啟動保護,控制設備的啟動過程,突破操作系統和更高層的安全控制。它們的累計CVSS評分為8.3分。具體來說,這些漏洞影響了DellSupportAssist中的BIOSConnect功能。BIOSConnect用于執行遠程操作系統中的恢復或更新固件的功能。

研究人員在一份分析報告中指出:「各種類型的技術供應商正越來越多地實施云端更新程序,這樣可以確保他們的客戶盡可能使他們的固件處于最新版本。雖然這是一個非常優秀的功能,但如果這些程序中出現任何漏洞,如我們在戴爾的BIOSConnect中看到的那些漏洞,都會產生嚴重的后果。」這些特定的漏洞允許攻擊者遠程利用主機的UEFI固件,并獲得該設備上的最高控制權。這種遠程攻擊和高權限相結合進行利用,很可能使遠程更新功能在未來成為攻擊者的最青睞的目標。

動態 | 2019年區塊鏈十大事件盤點:1:中國擁抱區塊鏈

2019年10月24日,中央局第十八次集體學習時強調,區塊鏈技術的集成應用在新的技術革新和產業變革中起著重要作用。

2:央行數字貨幣試點

2014年中國央行開始研究法定數字貨幣(DCEP)。DCEP的完整字面意思就是數字貨幣電子支付。

3:Facebook發布Libra計劃

2019年6月,Facebook發布Libra白皮書,Libra的使命是建立一套簡單的、無國界的貨幣和為數十億人服務的金融基礎設施。

4:去中心化金融DeFi

去中心化金融(DeFi),解決傳統金融行業中的痛點,被稱作DeFi 是加密史上第二個突破。

5:IEO開始流行

IEO是ICO之后,幣圈誕生的一種新籌集資金方式,項目方依托交易所進行資金籌集。

6:Bakkt 推出比特幣期貨

2019年9月23日, 號稱幣圈牛市的發動機的Bakkt上線。

7:嘉楠科技上市

美國東部時間11月21日嘉楠科技正式上市納斯達克,IPO發行價最終鎖定在每股9美元,總計募資9000萬美元。

8:模式幣走紅幣圈

模式幣,使用類似模式的幣種,通過拉人頭、分紅、合伙人等等推廣營銷模式,配合資金控盤,來吸引散戶進場接盤。

9:以太坊伊斯坦布爾升級

以太坊網絡在2019年12月8日, 9,069,000區塊高度完成升級,代號:伊斯坦布爾(Istanbul)。

10:吳忌寒詹克團之爭

吳忌寒奪權:10月29日全球最大的礦機生產商之一的比特大陸創始人吳忌寒以比特大陸集團董事會主席、北京比特大陸科技有限公司法定代表人、執行董事的身份,向全體員工發送郵件,宣布解除詹克團在比特大陸的一切職務,即刻生效。[2019/12/23]

從智能手機到服務器,幾乎所有設備都包含固件。計算機包含許多固件,從USB鍵盤到圖形和聲卡,應有盡有;即使是計算機電池也包含固件。考慮到固件的廣泛普遍性,人們會自然地期望固件安全問題會被置于首位考慮——但遺憾的是,這距離事實很遙遠。

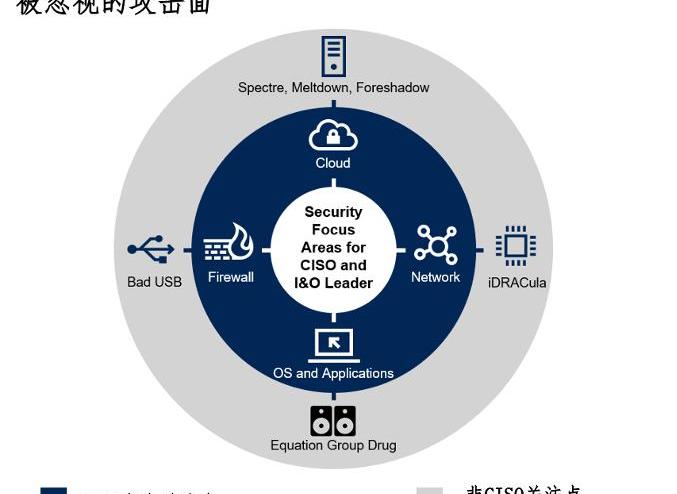

圖片來源:虎符智庫-固件安全:被忽視的企業安全「軟肋」2021-04-1609:18

固件通常是常規漏洞管理工具和流程的盲區。大多數漏洞掃描器關注的是軟件,回避了固件漏洞和硬件配置錯誤掃描。另外,對于指定的設備,人們并不總是清楚其內部是否安裝了最新固件,有漏洞的固件是否已經被正確地更新。這就給CISO們和安全團隊提出了挑戰,他們需要具備確認產品固件狀態的能力,而不是完全靠他們提供商的漏洞更新流程。

基于固件的惡意軟件很大程度上被安全團隊所忽略,這使得服務器,存儲和網絡設備中的固件成為企業安全的「軟肋」。根據微軟的調查,企業對固件保護沒有給予足夠的投入,只有29%的安全預算被用于固件保護;21%的被調查的決策者承認,公司的固件數據未受到任何監測。

四、為什么關注固件安全領域?

為什么要關注這個領域?固件安全賽道重要在哪?天花板多高?能用于哪些場景?解決什么問題?

1.各國國家的導向以及不斷攀升的針對固件攻擊的安全事件頻繁發生

根據近期的報告,有80%的組織因供應鏈中的漏洞而遭遇網絡攻擊,2021年,供應鏈攻擊同比增長超過100%。全球政府機構越來越多地發出警告和授權,如白宮OMB關于加強供應鏈安全的備忘錄指出,設備軟件和固件已成為主要來源,占網絡安全和基礎設施安全局公布的已知已利用漏洞的近四分之一。

盤點:紅杉資本曾投資火幣、Filecoin、Orchid Protocol、IOSToken、Ontology等加密數字貨幣項目:今日幣安趙長鵬在推特宣布,未來所有在幣安上幣的項目都需要披露是否與紅杉資本有直接或間接的關聯。消息一出,多個與紅杉資本的項目在幣安的價格大幅下跌,業內人士認為這是趙長鵬對紅杉資本起訴幣安的一次強力反擊。早在2014年,紅杉資本投資火幣,是火幣第一大機構股東,目前火幣是全球排名前三的交易所。紅杉資本還曾投資過Filecoin、Orchid Protocol、IOSToken、Ontology等加密數字貨幣。[2018/5/7]

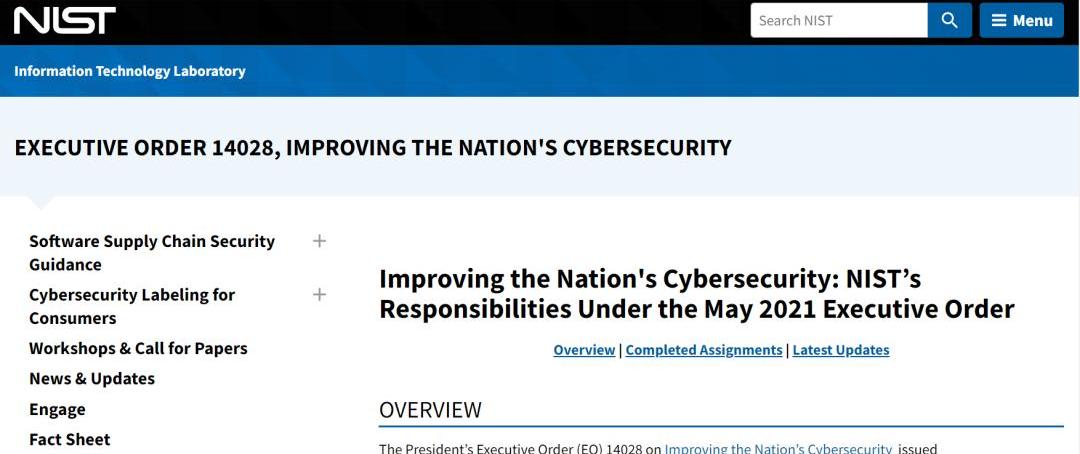

圖片來源:https://www.nist.gov/itl/executive-order-14028-improving-nations-cybersecurity

美國國家標準與技術研究院于2021年5月12日發布了?EO14028?行政命令)(如上圖,其中最重要的概念之一就是SBOM(SoftwareBillofMaterials),怎么理解這個SBOM?也就是說,未來企業在交付客戶軟件使用時,需要根據情況應該向公眾或者向客戶公開其方案的組成部分的清單,長期目標是為了降低軟件供應鏈的風險。

2021年5月26日,CISA(美國網絡安全和基礎設施安全局)?在RSA2021大會上公開了VBOS計劃,目的是表明連同操作系統在內以及更底層的安全都需要防護,因為固件是擁有比操作系統更高的權限的軟件,它會負責芯片internalROM后硬件初始化的工作,這一特點也讓它成為了一種特殊的軟件,過去的15年中固件層面的安全對抗從未停止,只是這個層面的威脅對于普通企業難以理解所以并未受到行業的重視,但近年來固件安全問題越發嚴重,Google/AWS等國際大廠為了對抗高級攻擊為自己量身定制了固件安全方案,VBOS計劃是把固件安全推上的桌面,這也變相的把?SBOM擴展到了固件層面。

基于EO14028的計劃和框架,6月26日美國國家標準與技術研究院,網絡協議,網絡防護等軟件包含其中。

7月11日NIST發布了EO-關鍵性軟件的安全度量,這份文檔從高級防御的角度,闡述了關鍵性軟件應該使用哪些現存的合規指南進行,7月11日?NIST同時發布了針對廠商出廠前安全測試的最低要求,其中對于模糊測試(Fuzzing)以及回歸測試(Regressiontest)都提出了要求。

2021年10月28日,CISA和NSA發布了?5G、云基礎設施安全指南、和?5G基礎設施潛在威脅,其明確提出單個節點必須具備防御已知和未知漏洞的能力以及重要MEC邊緣節點高級防護能力必須覆蓋到固件層。

2021年11月16日,CISA發布了聯邦政府網絡安全應急和漏洞響應手冊,目的是持續標準化安全事件應急的的流程。

2.市場需求在哪?

無論是EO14028與VBOS,未來都會影響全球信息安全產業的走向,會有更多的國家跟進,各國都會逐步對EO14028進行回應,并制定符合國家和行業實際情況的合規指南只是時間問題,對于企業而言,出海則可能會面臨更復雜的合規要求以及審計,在亞太地區,日本和新加坡可能成為第一批參考EO14028的國家。并且隨著勒索軟件(RaaS)的出現頻率越來越高,企業將不得不將固件安全放在很重要的戰略地位。

2017年盤點 納斯達克五個漲幅超過200%的比特幣相關股票:1、Overstock.com(納斯達克股票代碼OSTK),漲幅214%;2、迅雷(納斯達克股票代碼XNET),漲幅310%;3、Bitcoin Investment Turst(納斯達克股票代碼GBTC),漲幅1167%;4、First Bitcoin Capital Corp(納斯達克股票代碼BITCF),漲幅1624%;5、Bitcoin Services Co.(納斯達克股票代碼BTSC),漲幅19275%。[2017/12/19]

我們國家對于保護關鍵性基礎設施條例:2021年4月27日通過了《關鍵信息基礎設施安全保護條例》,并于2021年9月1日實施,條例中明確定義了關鍵信息基礎設施的范疇包括:公共通信和信息服務、能源、交通、水利、金融、公共服務、電子政務、國防科技工業等重要行業和領域。

我們無法指望固件漏洞的增長速度會減弱:一方面,筆記本電腦,服務器和網絡設備中組件的數量和復雜性不斷增加。在英特爾披露的2020年的安全漏洞中,93個屬于驅動和其他軟件漏洞,66個為固件漏洞,58個為固件和軟件組合漏洞。此外,從攻擊者的角度來看,固件是具有異常高價值的戰略目標。固件使攻擊者可以輕易訪問可被竊取或用于勒索的數據。此外,通過固件攻擊,可以對組件或整個設備進行完全禁用。固件還為攻擊者的長期攻擊提供了途徑。

3.市場天花板有多高?

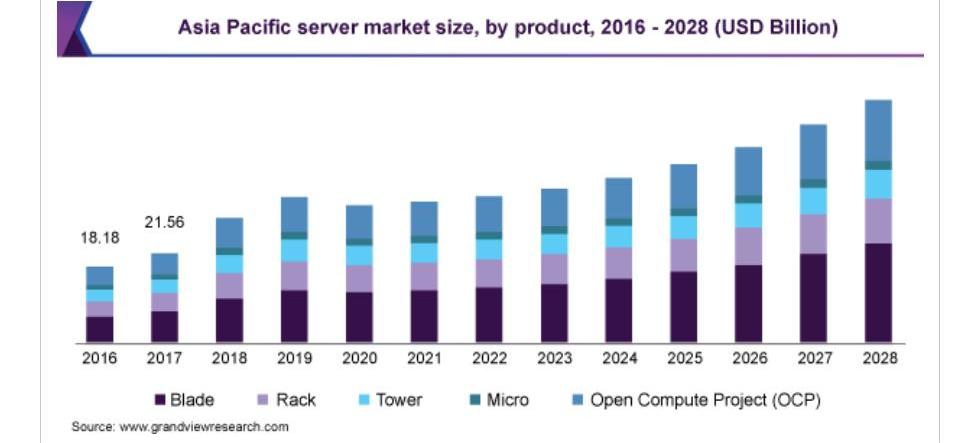

根據grandviewresearch的研究,2020年全球服務器市場規模為836.6億美元,預計從2021年到2028年將以7.8%的年復合增長率增長。增長的原因主要來自于全球新數據中心數量的增加,包括一些云服務提供商和行業,如IT和電信,醫療保健,BFSI以及政府和國防,正在升級其服務器以管理不斷增長的數據量,因為IT基礎架構的升級為管理更高的數據量提供了增強的安全性、存儲和處理速度。

資料來源:Grandviewresearch

為什么服務器市場會持續增長?首先從圖上來看,亞太地區機架式服務器的銷售激增,主要是受超大規模企業的持續需求推動對高容量服務器的需求增加,其次,支持大數據分析、軟件定義解決方案和超融合基礎設施的應用對高性能計算服務器的需求也在增加。還有就算,5G網絡技術的持續推出和公共云供應商對超大規模數據中心建設的積極投資也有利于服務器市場的增長。

不斷增長的市場,也為服務器等固件的安全提了更高的要求。

五、近期部分固件安全賽道的融資情況

Eclypsium:2018年A輪融資880美金;2022年10月4日宣布,B輪融資2500萬美元;

Cylus:鐵路安全初創公司?Cylus2021年底B輪融資3000萬美元;

OxideComputer:2019年底,OxideComputer種子輪融資2000萬美金。

Binarly:2022年6月,固件安全初創公司Binarly種子輪融資360萬美元。

六、商業模式的案例

這部分講幾個筆者覺得值得關注的案例和它們的商業模式:

1.Eclypsium

主要業務:一方面主要是給IBM等大廠的固件做審計,幫助其企業和公共部門客戶保護和確保硬件、固件和軟件供應鏈的完整性。另一方面還是夯實行業安全研究的功底,及時向公眾及企業披露安全風險。

Eclypsium的投資人的評價:Eclypsium解決了網絡安全難題中關鍵而又經常被忽視的方面,確保每臺設備都能持續地受到保護,免受供應鏈安全風險的影響。雖然設備安全在歷史上更多地由原始設備制造商控制,但今天復雜的供應鏈和對第三方軟件和組件的依賴已經成倍地擴大了攻擊面,Eclypsium進入市場的時機比較好,以其綜合解決方案解決這些復雜問題。

2.Oxide

Oxide是做什么的?商業模式又是什么?

簡單地說給Oxide錢,Oxide就會賣給你一臺電腦。問題來了,它們究竟是什么樣的電腦?以及為什么大家會想買?

在90年代末和21世紀初,網絡服務的運行對應會有服務器放在數據中心的機架上,如果需要更多流量,數據中心就會升級,大家會買更大、更強的服務器,服務器又大又貴,而且難以管理,

針對這樣的情況,在2006年,像谷歌這樣的公司會選擇建立自己的服務器,這樣一是可以節約成本,還有就是因為市場的標準產品無法完全滿足業務的需求。谷歌這樣的公司開始拒絕「服務器級」硬件的概念,而純粹依靠更便宜的消費級硬件。但是,純粹依靠消費級硬件就需要建立一堆軟件,使服務器集群更加可靠。

不過這種方法也有弊端:隨著這些公司的發展,和數據中心逐步上云,一旦開始管理這么多的計算機,就發現,互聯網和軟件巨頭開始設計甚至制造自己的硬件,以提高效率和建立競爭優勢。比如說,谷歌定制了自己的服務器,用了英特爾的數百萬個芯片,并在5月宣布,它已經設計了自己的特定應用集成電路,用于神經網絡。

Facebook在其數據中心使用自己的交換機。公有云公司亞馬遜網絡服務公司不僅設計了自己的路由器、芯片、存儲服務器和計算服務器,還設計了自己的高速網絡。

但是,企業們也會遇到擴展問題:解決辦法很簡單:雇用一些人建立基礎設施。有人好奇,為什么不買現成的呢?因為目前的計算機公司真的是在垂直擴展的時代成長起來的,并沒有可以買的現成產品,那么標準化的產品又存在問題,由于每個企業的計算需求不一定一樣,就出現了這樣的情況:在現成的服務器系統中,很多硬件,還有軟件,在系統的各個部分都有大量浪費的部分。

由于計算領域發展的專用性很強,這也意味著,如果不愿意建立自己的硬件,你能獲得這種新技術的唯一途徑就是租用。公共云的按使用量計費的模式是相當標準的,也是相當有利可圖的。定制硬件有助于在幫助自己的業務挖出一條更深的護城河。

Oxide正在做的是建造適合超大規模使用者的計算機,并將其出售,不過和公共云。這些計算機將由硬件和軟件一起設計,創建優秀的、專用定制的安全的底層系統。

Oxide的創業思考:

Oxide的CEOSteveTuck寫過一篇博客,盡管創辦一家賣電腦公司,在這個階段聽起來可能很瘋狂,但是他認為,硬件和軟件在建造時都應互相考慮。這個信念可以追溯到它在90年代中期第一次來到SunMicrosystems時的經驗。

除了不可避免的技術信念外,還有他提出的商業信念:即使世界正在轉向彈性的、API驅動的計算,仍然有很好的理由在自己的設備上運行,此外,隨著以云計算為基礎的SaaS公司從嚴格意義上的以增長為中心走向以利潤為中心,似乎更多的人將考慮購買數據中心或者自建數據中心,而不是總是租賃機器。

他的創業想法開始形成:世界需要一家公司來開發并向更廣泛的市場提供集成的、超級別的基礎設施。

七、固件安全在傳統業務場景有什么應用模式?

應用場景1:服務器的加固

Eclypsium的研究人員從IBM的SoftLayer云服務中租用了一臺裸機服務器,該服務器使用Maxmicro的BMC,這是一家具有已知固件漏洞的硬件供應商。在確認它具有最新的BMC固件可用后,研究人員記錄了機箱和產品序列號,以幫助他們以后識別系統。然后,研究小組以單個位翻轉的形式對BMC固件進行了「良性更改」。在將服務器釋放回IBM之前,還創建了BMC的IPMI中的其他用戶的帳戶。研究人員總結道,使用易受攻擊的硬件和不重新刷新固件的組合使得將惡意代碼植入服務器的BMC固件成為可能。

黑客想要做的事情包括竊取數據并從其他租戶那里泄露一些秘密信息。另一個有趣的想法是通過有效地關閉這些機器來對基礎設施造成實質性的破壞。如果黑客有權訪問此固件層,則可以永久地「破壞」機器。

針對這一發現,IBM公司已經通過強制所有BMC在重新配置給其他客戶之前使用工廠固件進行重新刷新來應對此漏洞。BMC固件中的所有日志都被刪除了,BMC固件的所有密碼都被重新生成。

IBM發言人認為:「鑒于我們已采取的補救措施以及利用此漏洞所需的難度級別,我們認為對客戶的潛在影響很小。」雖然該報告的重點是IBM,但這實際上是所有云服務提供商的潛在全行業漏洞,感謝Eclypsium將其引起業界的關注。

參考文獻:https://www.techtarget.com/searchsecurity/news/252458402/Eclypsium-Bare-metal-cloud-servers-vulnerable-to-firmware-attacks

八、Web3業務場景的應用

隨著數據中心越來越呈現分布式,以及部分大廠為了降本增效,選擇自建數據中心,分布式數據中心也成為了新的潛在趨勢之一。那么,這和Web3和區塊鏈又有什么關系呢?

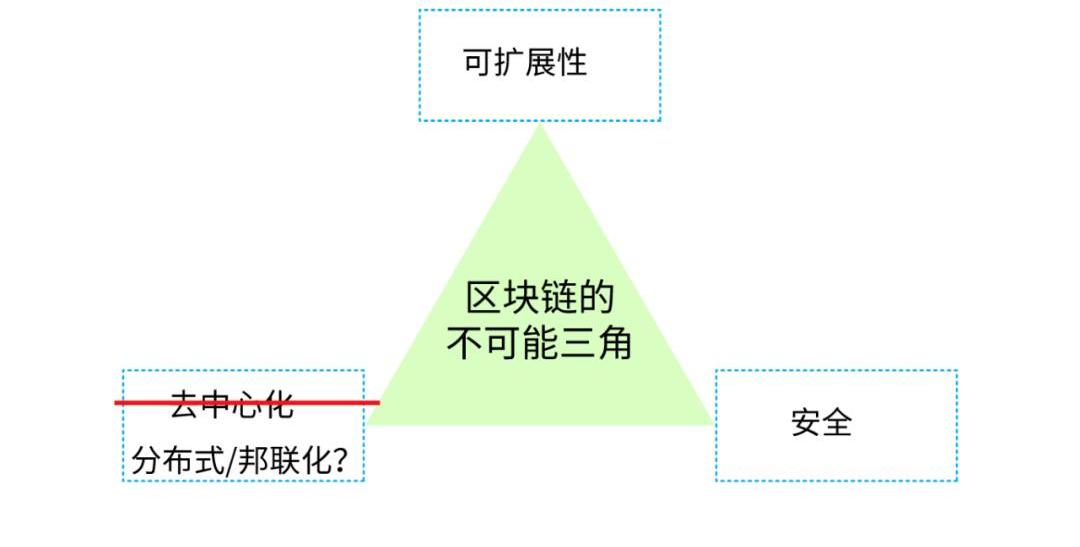

已知常識是,區塊鏈具備不可能三角,這個不可能三角指的是,去中心化、安全、可擴展性這三者是無法同時滿足的,也就是說,任何系統的設計只能滿足其中兩個。比如極端的去中心化方案BTC和XMR都是以犧牲可擴展性為代價的,這導致BTC/XMR技術架構無法提供更復雜的業務,所以對于這類似這兩種方案的業務來說,Layer2的存在是必然的,因為需要支持更復雜的業務。

但是,Layer2對于安全主要有幾個方面的挑戰:

首先,安全和可擴展性對于去中心化系統也至關重要,超級節點的引入會增加系統安全的風險。舉個例子,PoW的模式下,以前需要搞定幾萬個節點才能發起攻擊比如51%。但PoS時代,超級節點的誕生讓需要掌控節點數量大大降低,安全存在的隱患也就更大。

其次,跨鏈協議實現中存在缺陷。這個缺陷要怎么理解?其實就是目前例如跨鏈橋的實現中存在bug,比如A到B鏈經過跨連橋C,但C在沒有完成A和B的檢查就把transaction放行,那就可能被攻擊者利用去進行無限制轉賬。

第三就是供應鏈安全。主要包括開發人員是否會植入后門以及build基礎設施的需要安全加固等考量因素。

不過,如果犧牲一部分去中心化的特性,采用邦聯化的架構,那這個三角就可以成為可能我們認為,Scalability和Security是不能犧牲的,因為一旦這么做了,復雜業務也無法開展。不過,如果用分布式\邦聯化替代100%的完全去中心化,就會導致技術架構轉變。因為完全去中心化指的是每個節點都有驗證的權利,那即使某幾個節點被攻擊,也只是錢包安全的問題。但如果是PoS選出超級節點成為validator的節點受了攻擊問題那嚴重性就非常高了。

那么對于Web3領域來說,假設某項業務全球有幾十個超級節點,一個節點放到德國的Hetzner數據中心,一個在法國節點放到OVH數據中心,然后日本的節點又是一個當地機房進行托管。

如何保證這些服務器本身的運行狀態是可信的,比如沒有遭到機房管理人員或者其他EvilMaid的篡改,如果能做到這點那web3超級節點的物理服務器可以被扔進這個星球上任何一個數據中心并且放心大膽的運行,畢竟驗證服務器是關系到錢的組件。另外一方面,不同超級節點之間可以使用邦聯化協議或者跨鏈橋的方式進行通信,在這樣的情況下,也會對底層的基礎安全提出更高的要求。

八、總結&后記

筆者一位非常欽佩的GP前輩講過一句話:要找到正確的「非共識」。這句話我一直記著,如何在大趨勢開始之前觀察到不一樣的東西,是筆者每天都樂于探索的事情之一。

回首我自己的經歷,也在2014年前后看到USV合伙人對Metaverse的博客描述當時也突然覺得眼前一亮:如下圖

圖片來源:TwitterandtheMetaverse-AVC

也有2019年USV合伙人Fred博客寫道他對NFT和虛擬人的關注之時,引發了我的思考。

圖片來源:TwitterandtheMetaverse-AVC

這篇文章的寫作,主要也是想給大家一個思考的新領域,新方向。

Tags:BIOSBIOEFIECLsymbiosisfinance幣創始人Niobio CashDeFi FireflyFECLIPSE幣

今年4月以來,曾經迅速火到匪夷所思的元宇宙數字藏品行業正持續經歷斷崖式降溫。周歲即夭折,正是騰訊旗下幻核——數字藏品發售平臺的命運,也給這個新興賽道澆了一頭冰水.

1900/1/1 0:00:00從創建的那一刻起,關于ETH性質的爭論就不能被簡單歸結。在最近協議向“權益證明”交易驗證機制完成過渡時,爭議只會更甚。核心體現在ETH是商品還是證券.

1900/1/1 0:00:0021:00-7:00關鍵詞:Monnai、Telefónica、Meta、Crypto.com1.基礎設施提供商Monnai獲得315萬美元種子輪融資;2.

1900/1/1 0:00:00FTX的首席執行官SamBankman-Fried分享了他對公司管理、招聘、品牌決策和行業競爭的看法.

1900/1/1 0:00:00解決目前NFT市場應用問題的鑰匙,是建設區塊鏈底層基礎設施,努力構建基于Web3運行的NFT產品.

1900/1/1 0:00:00本文來自TheDeFiEdgeNewsletter,由DeFi之道進行編譯整理: 你評估項目的基本流程是什么?我跟別人聊過這個話題,無非就是以下幾種:沒有什么流程,只看別人的分析.

1900/1/1 0:00:00