BTC/HKD+0.89%

BTC/HKD+0.89% ETH/HKD+0.09%

ETH/HKD+0.09% LTC/HKD+1.31%

LTC/HKD+1.31% ADA/HKD+1.6%

ADA/HKD+1.6% SOL/HKD+0.91%

SOL/HKD+0.91% XRP/HKD+2.85%

XRP/HKD+2.85%背景

最近幾周ScamSniffer陸續收到多個用戶被搜索廣告釣魚的案例,他們都無一不例外錯點了Google的搜索廣告從而進入到惡意網站,并在使用中過程簽署了惡意簽名,最終導致錢包里的資產丟失。

惡意廣告

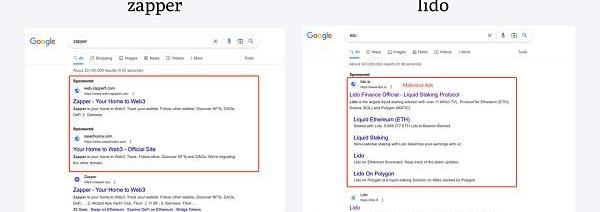

通過搜索一些受害者使用的關鍵詞可以發現很多惡意廣告排在前面,大部分用戶可能對搜索廣告沒有概念就直接打開第一個了,然而這些都是假冒的惡意網站。

定向品牌

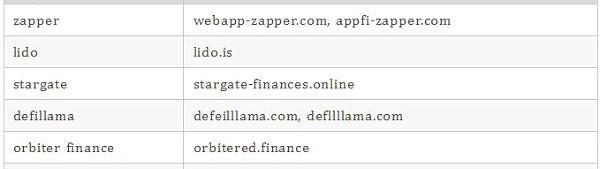

通過分析了部分關鍵詞,我們定位到了一些惡意的廣告和網站,如Zapper,Lido,Stargate,Defillama等。

SoFi CEO:用戶在購買加密貨幣前需警惕其波動性:金色財經報道,在線貸款公司SoFi的首席執行官Anthony Noto表示,SoFi會警告其平臺上的每個加密貨幣用戶在購買前要警惕其波動性。Noto稱:“每次有人進行買入操作時,我們都會發出警告,指出這是一種未經證實的資產,波動性很大,您可能會損失所有資金。”[2021/7/9 0:37:53]

惡意網站

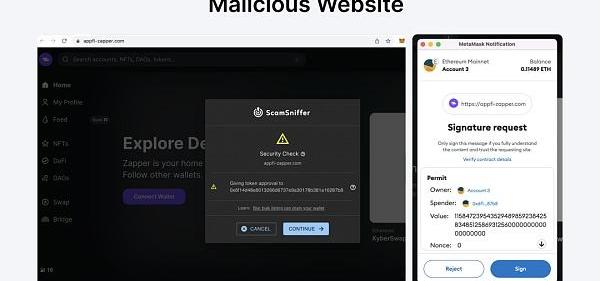

打開一個Zapper的惡意廣告,可以看到他試圖利用Permit簽名獲取我的$SUDO的授權。如果你安裝了ScamSniffer的插件,你會得到實時的風險提醒。

Bitget:請用戶警惕有人假冒平臺發布QUAC通證:據官方消息,近日Bitget收到用戶舉報,網絡上有人假冒Bitget平臺發行名號為“QUAC”的平臺通證。Bitget特此聲明,Bitget從未自主發行或授權任何第三方平臺發行該通證。遇到相關情況,請用戶多方查證,謹防被騙,保護好個人財產安全。[2020/12/11 14:55:39]

目前很多錢包對于這類簽名還沒有明確的風險提示,普通用戶很可能以為是普通的登陸簽名,順手就簽了。關于更多Permit的歷史可以看看這篇文章。

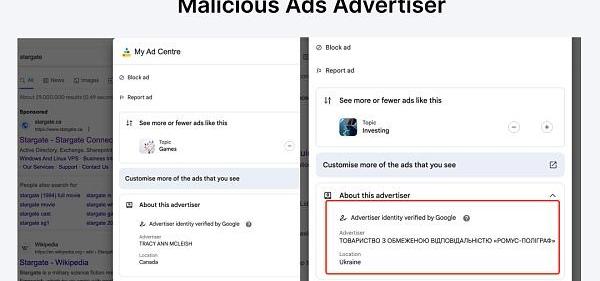

惡意廣告主

通過分析這些惡意廣告信息,我們發現這些惡意廣告來自這些廣告主的投放:

來自烏克蘭的ТОВАРИСТВОЗОБМЕЖЕНОЮВ?ДПОВ?ДА-ЛЬН?СТЮ?РОМУС-ПОЛ?ГРАФ?

哈爾濱市局:警惕以虛擬貨幣、 區塊鏈為噱頭的非法集資騙局:近年來,一些不法分子打著“金融創新”、“區塊鏈”的旗號,通過“拆分資產”抵押、發行“虛擬貨幣”等方式吸收資金,侵害公眾合法權益。近日,哈爾濱市局的經偵民警詳細分析總結了此類非法集資的主要特征,希望能夠幫助市民提高防范意識,遠離非法集資。

1. 網絡化運作,跨境化騙局。這種非法集資主要依托互聯網、聊天工具進行交易,利用網上支付工具收支資金,風險波及范圍廣、擴散速度快。

2. 空投“糖果”,連蒙帶騙,難發現。不法分子利用熱點概念進行炒作,編造名目繁多的“高大上”理論,有的還利用名人、大V“站臺”宣傳,以空投“糖果”進行誘惑,宣稱“幣值只漲不跌”、“投資周期短、收益高、風險低”,具有較強蠱惑性。

3.“動靜”相結合,騙你手段多樣。不法分子通過公開宣傳,以“靜態收益”(炒幣升值獲利)和“動態收益”(發展下線獲利)為誘餌,吸引公眾投入資金,并利誘投資人發展下線人員加入,不斷擴充資金池。盤子越做盤大,上當的人也越來越多,汪少受騙者到后來,都成了犯罪分子的幫手。(哈爾濱新聞網)[2020/6/21]

來自加拿大的TRACYANNMCLEISH

動態 | Beosin預警:持續警惕hardfail狀態攻擊 ?:Beosin(成都鏈安)預警,根據成都鏈安區塊鏈安全態勢感知系統Beosin-Eagle Eye檢測發現,目前仍有不少攻擊者嘗試使用hard_fail 狀態攻擊,攻擊測試目標已由交易所轉向各類游戲合約,截止9號晚間10點,攻擊者****wge在持續攻擊中嘗試混合使用正常轉賬交易和hardfail失敗交易,在兩次交易中設置同樣的memo,如果項目方從節點獲取交易數據時沒有做好完整的交易判斷,可能會因此造成損失,這種攻擊嘗試雖然簡單但仍可能造成危害,Beosin(成都鏈安)提醒各項目方做好自檢自查,對交易執行狀態進行校驗,避免不必要的損失。[2019/4/9]

繞過審核

通過分析這些惡意廣告,我們發現了一些有意思的用于繞過廣告審核的情況。

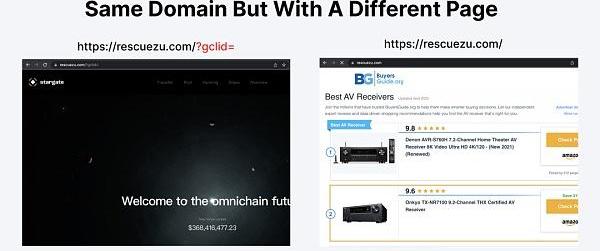

參數區分

動態 | 武漢市防范化解金融風險攻堅指揮部:警惕以投資“虛擬貨幣”為幌子的理財項目:據長江日報消息,當前,非法集資形勢依然復雜嚴峻,武漢市防范化解金融風險攻堅指揮部提醒,請廣大市民提高防范意識,高度警惕以投資“虛擬貨幣”“區塊鏈”等為幌子的等10種“投資”“理財”項目。[2019/1/15]

比如同樣的域名:

gclid參數訪問就展示惡意網站

不帶就是賣AV接收器的正常頁面

gclid是Google廣告用于追蹤點擊的參數,如果你點擊Google的搜索廣告結果,鏈接會追加上gclid。基于此就可以區分不同用戶來源展示不一樣的頁面。而谷歌在投放前審核階段看到的可能是正常的網頁,這樣一來就繞過了谷歌的廣告審核。

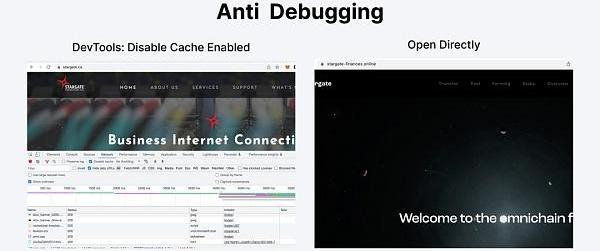

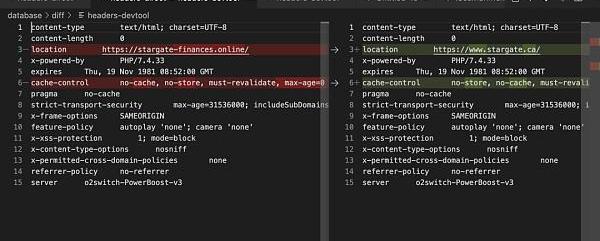

防止調試

同樣有些惡意廣告還存在反調試:

開發者工具:禁用緩存開啟→跳轉到正常網站

直接打開→跳轉到惡意網站

對比分析我們發現他們是通過請求頭cache-control的差異來跳轉到不一樣的連接,在開發者工具開啟DisableCache后會導致請求頭有細微差異。除了開發者工具外,一些爬蟲可能也會開啟這個頭保證抓取到最新的內容,這樣一來就又是一種可以繞過一些Google的廣告機器審核的策略。

這些繞過的技巧也解釋了我們的看到的現象,這些鋪天蓋地的惡意廣告是通過一些技術手段和偽裝,成功欺騙了Google廣告的審核,導致這些廣告最終被用戶看到,從而造成了嚴重的損失。

那么對于GoogleAds有什么改進辦法?

接入Web3Focus的惡意網站檢測引擎。

持續監控投放前和投放后整個生命周期中的落地頁情況,及時發現中間動態切換或通過參數跳轉欺騙這種情況的發生。

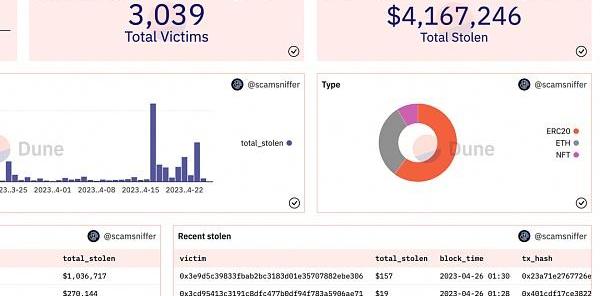

被盜預估

為了分析潛在的規模,我們從ScamSniffer的數據庫里找到了一些和這些惡意廣告網站關聯的鏈上地址。通過這些地址分析鏈上數據發現,一共大約$4.16m被盜,3k個受害者。大部分被盜發生在近期一個月左右。

數據詳情:https://dune.com/scamsniffer/google-search-ads-phishing-stats

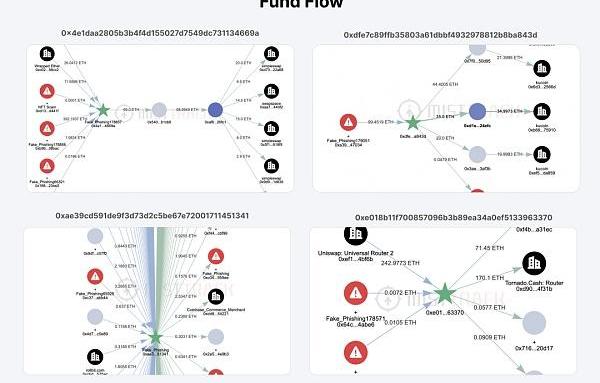

資金流向

通過分析幾個比較大的資金歸集地址,有些存進了SimpleSwap,Tornado.Cash。有些直接進了KuCoin,Binance等。

幾個較大的資金歸集地址:

0xe018b11f700857096b3b89ea34a0ef51339633700xdfe7c89ffb35803a61dbbf4932978812b8ba843d0x4e1daa2805b3b4f4d155027d7549dc731134669a0xe567e10d266bb0110b88b2e01ab06b60f7a143f30xae39cd591de9f3d73d2c5be67e72001711451341

廣告投入估算

根據一些廣告分析平臺,我們能了解到這些關鍵詞的單次點擊均價在1-2左右。

鏈上受害者地址數量大約在3000,如果所有受害者都是通過搜索廣告點擊進來的,按40%的轉化率來算,那么點進來的用戶數大約在7500。

基于此我們根據CPC大致可以估算出廣告的投放成本可能最多在$15k左右。那么可以估算ROI大概在276%=414/15

總結

通過分析我們可以發現大部分的釣魚廣告的投放成本極低。而之所以我們能看到這些惡意廣告很大程度是因為這些廣告通過一些技術手段和偽裝,成功欺騙了Google廣告的審核,導致這些廣告最終被消費者看到,繼而對用戶造成了嚴重的損害。

希望各位用戶在使用搜索引擎的時候多加防范,主動屏蔽廣告區域的內容。同時也希望Google廣告加強對Web3惡意廣告的審查,保護用戶!

Tags:GLEGOOBitgetGETCity Of AngleSocialGoodbitGet交易所BITGET是什么交易所

作者:Alluvial首席執行官MaraSchmiedt編譯:比推BitpushNewsMaryLiu以太坊Shapella升級終于要來了.

1900/1/1 0:00:00原文:《EmbraceBeinganIdiot-ItWILLMakeYouaBetterCryptoInvestor》byTheoDelarosa在加密貨幣中擁抱白癡并不意味著要成為一個真正的白.

1900/1/1 0:00:00魯法案例192 "互聯網+"時代,電子網絡的衍生物如游戲設備、游戲幣等虛擬財產越來越多。與現實世界的財物不同,這些存在于網絡上的電子數據沒有具體的物理形態,卻有現實世界的各種使用價值、交易價值和.

1900/1/1 0:00:00作者:火火 根據DuneAnalytics的數據,截至2022年底,以太坊主鏈上的日均交易數超過了170萬筆,而Layer2解決方案的日均交易數也在持續增加,甚至超過了以太坊.

1900/1/1 0:00:00全面擁抱AIGC,藍色光標全面暫停外包?一份文件截圖顯示,中國知名4A廣告公司,藍色光標,發郵件要求全面停用文案外包!改用生成式AI!藍色光標華東區總部運營采購部下發郵件,郵件顯示.

1900/1/1 0:00:00DeFi數據 1、DeFi代幣總市值:526.43億美元 DeFi總市值及前十代幣數據來源:coingecko2、過去24小時去中心化交易所的交易量24.

1900/1/1 0:00:00