BTC/HKD+3.42%

BTC/HKD+3.42% ETH/HKD+5.18%

ETH/HKD+5.18% LTC/HKD+2.24%

LTC/HKD+2.24% ADA/HKD+6.69%

ADA/HKD+6.69% SOL/HKD+4.08%

SOL/HKD+4.08% XRP/HKD+4.74%

XRP/HKD+4.74%

2023年4月28日,據Beosin-EagleEye態勢感知平臺消息,0vixProtocol項目遭受閃電貸攻擊,損失約為200萬美元。0VIX在Twitter上證實了此次攻擊,并表示“正在調查當前情況”。

Beosin安全團隊第一時間對事件進行了分析,結果如下。

慢霧:NimbusPlatform遭遇閃電貸攻擊,損失278枚BNB:據慢霧安全團隊情報,2022 年 12 月 14 日, BSC 鏈上的NimbusPlatform項目遭到攻擊,攻擊者獲利約278枚BNB。慢霧安全團隊以簡訊的形式分享如下:

1. 攻擊者首先在 8 天前執行了一筆交易(0x7d2d8d),把 20 枚 BNB 換成 NBU_WBNB 再換成 GNIMB 代幣,然后把 GNIMB 代幣轉入 Staking 合約作質押,為攻擊作準備;

2. 在 8 天后正式發起攻擊交易(0x42f56d3),首先通過閃電貸借出 75477 枚 BNB 并換成 NBU_WBNB,然后再用這些 NBU_WBNB 代幣將池子里的絕大部分 NIMB 代幣兌換出;

3. 接著調用 Staking 合約的 getReward 函數進行獎勵的提取,獎勵的計算是和 rate 的值正相關的,而 rate 的值則取決于池子中 NIMB 代幣和 GNIMB 代幣的價格,由于 NIMB 代幣的價格是根據上一步閃電貸中被操控的池子中的代幣數量來計算的,導致其由于閃電貸兌換出大量的代幣而變高,最后計算的獎勵也會更多;

4. 攻擊者最后將最后獲得的 GNIMB 代幣和擁有的 NIMB 代幣換成 NBU_WBNB 代幣后再換成 BNB,歸還閃電貸獲利;

此次攻擊的主要原因在于計算獎勵的時候僅取決于池子中的代幣數量導致被閃電貸操控,從而獲取比預期更多的獎勵。慢霧安全團隊建議在進行代幣獎計算時應確保價格來源的安全性。[2022/12/14 21:44:29]

事件相關信息

QuickSwap因閃電貸攻擊損失22萬美元,將暫時關閉借貸市場:10月24日消息,據QuickSwap官方推特表示,暫時關閉借貸市場QuickSwap Lend,目前已因閃電貸攻擊損失22萬美元。本次攻擊是通過Curve預言機漏洞實現的,只有Market XYZ借貸市場遭受影響,QuickSwap合約仍是安全的。

此外,QuickSwap表示,由于該市場由QiDAO提供資金,故沒有用戶的資金受到損失。[2022/10/24 16:37:18]

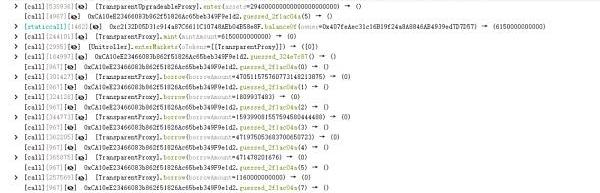

攻擊交易

0x10f2c28f5d6cd8d7b56210b4d5e0cece27e45a30808cd3d3443c05d4275bb008

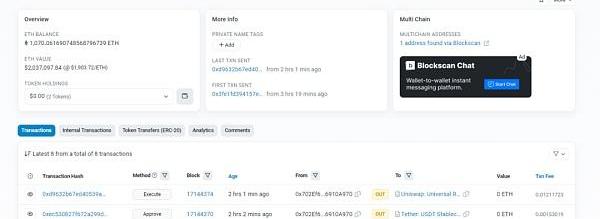

攻擊者地址

中國香港今年上半年加密貨幣罪案增長1.3倍,合共損失2.14億港元:中國香港今年上半年接獲近五百宗涉及加密貨幣的罪案,比去年同期增逾一倍。 今年首六個月接獲496宗與加密貨幣有關的罪案,比去年同期的208宗增逾1.3倍,合共損失2.14億港元,比去年同期3700萬港元大增超過4.7倍,受害人年齡由14歲至72歲不等。(星島日報)[2021/8/2 1:28:54]

0x702ef63881b5241ffb412199547bcd0c6910a970

攻擊合約

0x407feaec31c16b19f24a8a8846ab4939ed7d7d57

被攻擊合約

0x738fe8a918d5e43b705fc5127450e2300f7b08ab

動態 | EOS競猜類游戲遭遇黑客攻擊 損失2000枚EOS:Beosin成都鏈安預警:近日,根據成都鏈安區塊鏈安全態勢感知系統檢測發現,攻擊者xs***z及所屬多個子賬號,在幾天內持續對某競猜類游戲進行攻擊并獲利2000枚EOS,已于昨晚將盈利轉入big.one交易所。經過成都鏈安技術團隊詳細分析,攻擊者使用的攻擊手法仍為通過交易堵塞攻擊鏈上隨機數,值得一提的是此次攻擊者為了躲避檢測,使用了模擬挖礦的方式進行攻擊,每次獲利僅0.1EOS左右,使得安全檢測難度增加。Beosin成都鏈安在此提醒所有EOS 合約開發者關注合約安全,不要使用不安全的隨機數方案。[2019/2/21]

攻擊流程

1.第一步,攻擊者通過閃電貸借出大量的資金,為后面的攻擊做準備。

2.第二步,攻擊者鑄造憑證幣,已允許借出其他資產。

3.第三步,攻擊者向vGHST地址轉入1656000枚GHSTToken。

4.后續清算黑客的借貸頭寸,清算借入的頭寸用于取回原始抵押品。

5.最后攻擊者償還閃電貸。

漏洞分析

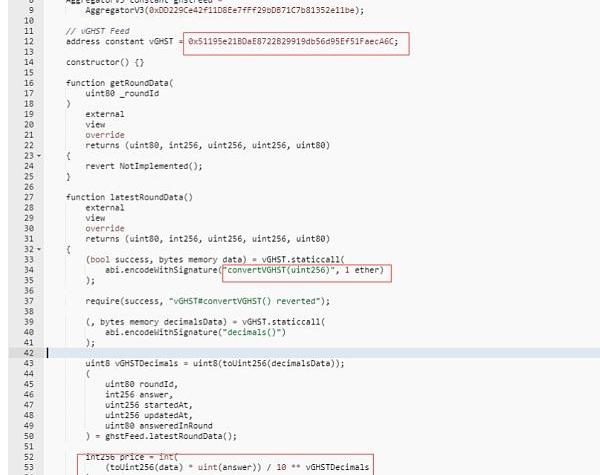

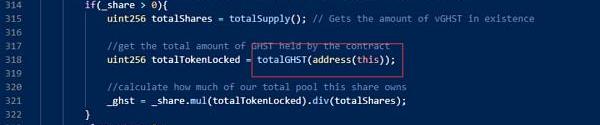

本次攻擊黑客利用了VGHSTOracle預言機漏洞,因為VGHSTOracle預言機獲取的價格是通過vGHST合約的convertVGHST函數去獲取的,而convertVGHST函數中的計算依靠于合約中的GHSTToken數量。

在操控價格前ghst為1038332409246369136,如下圖:

攻擊者向vGHST地址轉入1656000枚GHSTToken后,ghst為1785061331510841538,如下圖:

由于抬高了價格,已至于黑客可以清算借入的頭寸用于取回原始抵押品。

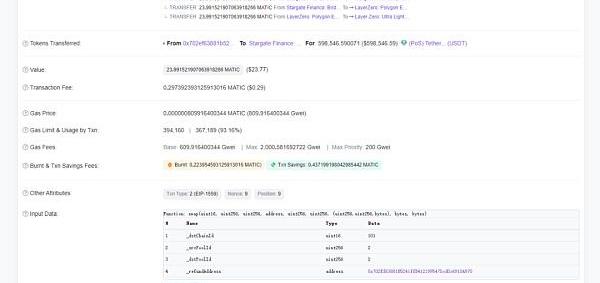

資金追蹤

截止發文時,攻擊者通過跨鏈協議從matic轉移到以太坊上,目前被盜資金存放在:

https://etherscan.io/address/0x702Ef63881B5241ffB412199547bcd0c6910A970。BeosinKYT反洗錢分析平臺正在對被盜資金進行監控。

總結

針對本次事件,Beosin安全團隊建議:合約開發時,因避免預言機被操控,建議使用更加安全的預言機來預言價格。項目上線前,建議選擇專業的安全審計公司進行全面的安全審計,規避安全風險。

文章來源:新智元 編輯:Aeneas好困 最新研究結果表明,AI在心智理論測試中的表現已經優于真人。GPT-4在推理基準測試中準確率可高達100%,而人類僅為87%.

1900/1/1 0:00:00原文作者:Jaleel、Leo,BlockBeats4月20日,Helium宣布已正式完成向Solana網絡的遷移,然而社區反應卻是一片唏噓.

1900/1/1 0:00:00CVLWallet(CivilizationNework)現已上架XAUt和EURtCVLNetwork?宣布.

1900/1/1 0:00:00自Ordinals協議將BTCNFT帶火之后,BRC-20又成為了用戶、CEX?爭搶布局的新賽道。這些新協議的出現讓一向「古板」的比特幣鏈又重新煥發生機.

1900/1/1 0:00:00本文來自UnchainedCrypto&Paradigm原文作者:RamiAl-Sabeq&Galaga&Pacman&Toad&DanRobinson&.

1900/1/1 0:00:00本文來自微信公眾號“鏡象娛樂”,作者:鏡象娛樂自ChatGPT在全球掀起狂潮至今,市場上關于AIGC未來的發展走勢和商業場景的探討愈演愈烈.

1900/1/1 0:00:00