BTC/HKD+0.28%

BTC/HKD+0.28% ETH/HKD-0.23%

ETH/HKD-0.23% LTC/HKD+0.36%

LTC/HKD+0.36% ADA/HKD-1.33%

ADA/HKD-1.33% SOL/HKD+1.07%

SOL/HKD+1.07% XRP/HKD-0.71%

XRP/HKD-0.71%2023年5月6日,據Beosin-Eagle?Eye態勢感知平臺消息,算法穩定幣DEI項目合約遭受黑客攻擊,黑客獲利約630萬美元。Beosin安全團隊第一時間對事件進行了分析,結果如下。

事件相關信息

攻擊交易

https://bscscan.com/tx/0xde2c8718a9efd8db0eaf9d8141089a22a89bca7d1415d04c05ba107dc1a190c3

https://arbiscan.io/tx/0xb1141785b7b94eb37c39c37f0272744c6e79ca1517529fec3f4af59d4c3c37ef

PeckShield:BNB Chain上一未驗證合約遭到攻擊,黑客獲利超22萬美元:金色財經報道,據 PeckShield 監測,BNB Chain 上一未驗證合約(0x6D8981847Eb3cc2234179d0F0e72F6b6b2421a01),黑客獲利約 22.5 萬美元。目前黑客已將盜取的約 22.5 萬枚 DAI 以及少量以太坊通過 Multichain 跨鏈至以太坊并最終轉入 RAILGUN。[2023/2/27 12:31:56]

攻擊者地址

Bsc:0x08e80ecb146dc0b835cf3d6c48da97556998f599

Arbitrum:0x189cf534de3097c08b6beaf6eb2b9179dab122d1

SushiSwap的BentoBoxv1合約遭受攻擊,黑客獲利約2.6萬美元:金色財經報道,據區塊鏈安全審計公司Beosin監測顯示,SushiSwap的BentoBoxv1合約,據Beosin安全技術人員分析,該攻擊是由于Kashi Medium Risk ChainLink價格更新晚于抵押/借貸后。在兩筆攻擊交易中,攻擊者分別flashloan了574,275+785,560 個 xSUSHI, 在抵押和借貸之后,LINK Oracle中的kmxSUSHI/USDT 的價格從下降了16.9%。通過利用這一價格差距,攻擊者可以調用 liquidate()函數清算從而獲得15,429+11,333 個USDT,Beosin Trace追蹤發現目前被盜資金還在攻擊者的地址上:0xe7F7A0154Bf17B51C89d125F4BcA543E8821d92F。[2023/2/10 11:58:50]

被攻擊合約

派盾:多鏈錢包UvToken遭遇攻擊,黑客獲利約150萬美元:金色財經報道,據派盾預警監測,多鏈錢包UvToken遭遇攻擊,UVT代幣價格下跌99%,攻擊者已將盜取的約5011枚BNB(價值約150萬美元)轉入Tornado Cash。[2022/10/27 11:47:58]

0xde1e704dae0b4051e80dabb26ab6ad6c12262da0

攻擊流程

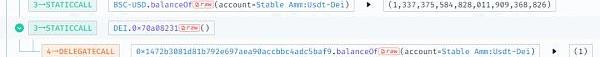

兩條鏈上漏洞原理以及攻擊手法相同,這里以Bsc鏈上交易為例進行分析:

1.攻擊者調用攻擊合約的0xf321f780函數發起攻擊。

派盾:Deus Finance再次遭到攻擊,黑客獲利約1340萬美元:金色財經消息,派盾(PeckShield)在Twitter上表示,多鏈衍生品協議Deus Finance目前被監控到在Fantom網絡上遭黑客攻擊,黑客獲利約1340萬美元。

此前3月15日報道,派盾在社交媒體上提醒,Deus Finance目前被監控到在Fantom網絡上遭黑客攻擊,黑客共計盜走20萬枚DAI和1101.8枚ETH。[2022/4/28 2:36:36]

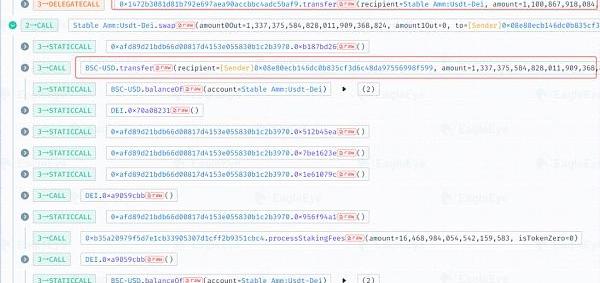

2.攻擊合約首先調用DEI合約的approve函數給pair授權一個很大的值,隨后調用DEI合約的burnFrom函數,傳入pair地址。

3.隨后,攻擊合約直接調用DEI合約的transferFrom函數將pair的DEI代幣全部轉移給攻擊合約,只剩下一個單位的DEI代幣。

4.之后,攻擊合約調用pair的sync函數,更新儲備量,此時pair中只有1個單位的DEI和超130萬枚USDT。

5.最后,攻擊合約使用所有的DEI將USDC全部兌換出來。

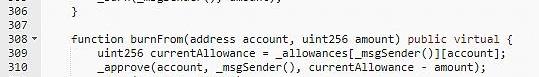

漏洞分析

我們從上述的攻擊過程不難發現,本次事件的主要問題在于第2步與第3步,攻擊者調用了approve和burnFrom函數之后,為什么就能直接調用transFrom函數將“其他人”的代幣轉移走?

我們看一下approve與burnFrom函數的代碼,approve函數為正常授權函數,并沒有什么問題,關鍵在于burnFrom函數,burnFrom函數正常邏輯是獲取被銷毀地址給調用者地址授權數量,之后將授權數量減去銷毀數量的新值用于更新授權數量。可以看到,309行的代碼函數獲取用戶授權值,而開發者將被銷毀地址與調用者地址寫反,導致獲取的授權值是黑客可以任意設置的,在這之前,黑客調用approve函數授權了一個巨大的數,所以這里獲取的值是一個巨大的值,在310行代碼,將授權值進行更新,這里傳遞的值就是一個異常大的值,導致burnFrom函數調用結束后,pair地址給黑客地址授權了一個巨大的值,而黑客也能任意控制pair的代幣。

資金追蹤

截止發文時,被盜資金還未被攻擊者轉出。

總結

針對本次事件,Beosin安全團隊建議:

1.合約開發時,涉及權限相關的函數一定要仔細思考其運行邏輯,并做好每一步的測試,防止因為粗心大意導致不可挽回的后果。

2.項目上線前,建議選擇專業的安全審計公司進行全面的安全審計,規避安全風險。

大家期待的反彈要退后至明年第一季度。當然,不要把預期建立在政策轉向上,預期應建立在技術的創新上。我們可以預期的唯一一點在于,加息的全球溢出效應正在反噬那些脆弱的法幣單位.

1900/1/1 0:00:00頭條 Blur?即將上線以NFT作為抵押品的點對點永續借貸協議?BlendOdaily星球日報訊NFT?交易平臺?Blur?官方宣布.

1900/1/1 0:00:00原文作者:Frankie原文編譯:深潮TechFlowParadigm?宣布開源了一個關于?MEVBot的框架Artemis,在本文中.

1900/1/1 0:00:00出品|歐科云鏈研究院?作者|畢良寰 前言 在未來5年中,如果五分之四的人突然失去工作,這將給社會帶來何種影響?在這場科技變革中,美國因其“任性”的監管態度可能會落后于其他國家.

1900/1/1 0:00:00元宇宙可謂2022年科技界的“當紅炸子雞”,引多家科技巨頭“競折腰”。美國《福布斯》雙周刊網站在近日的報道中指出,2030年全球元宇宙的市場規模有望高達5萬億美元,2023年可能是確定其發展方向.

1900/1/1 0:00:00來源:量子位 作者:蕭簫 大模型們胡說八道太嚴重,英偉達看不下去了。他們正式推出了一個新工具,幫助大模型說該說的話,并回避不應該觸碰的話題.

1900/1/1 0:00:00