BTC/HKD-0.69%

BTC/HKD-0.69% ETH/HKD+1.14%

ETH/HKD+1.14% LTC/HKD+0.16%

LTC/HKD+0.16% ADA/HKD+0.32%

ADA/HKD+0.32% SOL/HKD-2.63%

SOL/HKD-2.63% XRP/HKD-1.13%

XRP/HKD-1.13%北京時間2021年8月19日10:05,日本加密交易平臺Liquid稱其熱錢包遭到攻擊。從官方發布的報告來看,Liquid交易平臺上被盜幣種涉及BTC、ETH、ERC20代幣、TRX、TRC20代幣、XRP等超70種,幣種之多,數額之高,令人驚嘆。

慢霧AML團隊利用旗下MistTrack反洗錢追蹤系統分析統計,Liquid共計損失約9,135萬美元,包括約462萬美元的BTC、3,216萬美元的ETH、4,290萬美元的ERC20代幣、23萬美元的TRX、160萬美元的TRC20、1,093萬美元的XRP。

慢霧AML團隊全面追蹤了各幣種的資金流向情況,也還原了攻擊者的洗幣手法,接下來分幾個部分向大家介紹。

BTC部分

攻擊者相關地址

慢霧AML團隊對被盜的BTC進行全盤追蹤后發現,攻擊者主要使用了“二分法”的洗幣手法。所謂“二分法”,是指地址A將資金轉到地址B和C,而轉移到地址B的數額多數情況下是極小的,轉移到地址C的數額占大部分,地址C又將資金轉到D和E,依次類推,直至形成以很小的數額轉移到很多地址的情況。而這些地址上的數額,要么以二分法的方式繼續轉移,要么轉到交易平臺,要么停留在地址,要么通過Wasabi等混幣平臺混幣后轉出。

慢霧:警惕 Honeyswap 前端被篡改導致 approvals 到惡意地址風險:據慢霧區消息,Honeyswap官方推特發文,Honeyswap 前端錯誤導致交易到惡意地址 “0xD3888a7E6D6A05c6b031F05DdAF3D3dCaB92FC5B” ,目前官網仍未刪除該惡意地址,請立即停止使用Honeyswap進行交易,到revoke.cash排查是否有approvals 交易到惡意地址,避免不必要的損失。[2022/5/10 3:03:22]

以攻擊者地址為例:

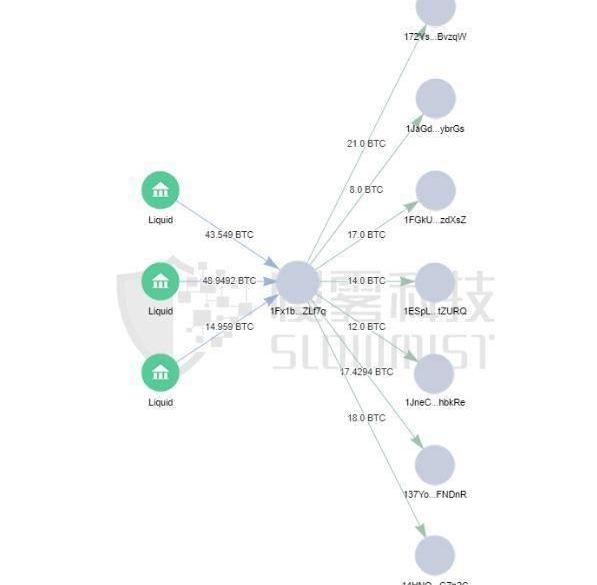

據MistTrack反洗錢追蹤系統顯示,共107.5BTC從Liquid交易平臺轉出到攻擊者地址,再以8~21不等的BTC轉移到下表7個地址。

慢霧:攻擊Ronin Network的黑客地址向火幣轉入3750枚 ETH:3月30日消息,慢霧發推稱,攻擊Axie Infinity側鏈Ronin Network的黑客地址向交易所火幣轉入3750枚ETH。此前金色財經報道,Ronin橋被攻擊,17.36萬枚ETH和2550萬USDC被盜。[2022/3/30 14:26:38]

為了更直觀的展示,我們只截取了地址資金流向的一部分,讓大家更理解“二分法”洗幣。

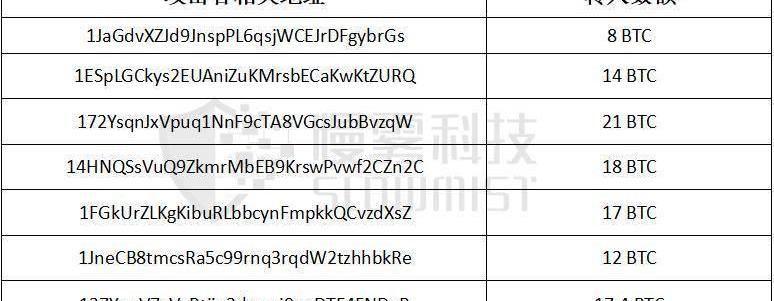

以圖中紅框的小額轉入地址為例繼續追蹤,結果如下:

可以看到,攻擊者對該地址繼續使用了二分法,0.0027BTC停留在地址,而0.0143BTC轉移到Kraken交易平臺。

慢霧:Cover協議被黑問題出在rewardWriteoff具體計算參數變化導致差值:2020年12月29日,慢霧安全團隊對整個Cover協議被攻擊流程進行了簡要分析。

1.在Cover協議的Blacksmith合約中,用戶可以通過deposit函數抵押BPT代幣;

2.攻擊者在第一次進行deposit-withdraw后將通過updatePool函數來更新池子,并使用accRewardsPerToken來記錄累計獎勵;

3.之后將通過_claimCoverRewards函數來分配獎勵并使用rewardWriteoff參數進行記錄;

4.在攻擊者第一次withdraw后還留有一小部分的BPT進行抵押;

5.此時攻擊者將第二次進行deposit,并通過claimRewards提取獎勵;

6.問題出在rewardWriteoff的具體計算,在攻擊者第二次進行deposit-claimRewards時取的Pool值定義為memory,此時memory中獲取的Pool是攻擊者第一次withdraw進行updatePool時更新的值;

7.由于memory中獲取的Pool值是舊的,其對應記錄的accRewardsPerToken也是舊的會賦值到miner;

8.之后再進行新的一次updatePool時,由于攻擊者在第一次進行withdraw后池子中的lpTotal已經變小,所以最后獲得的accRewardsPerToken將變大;

9.此時攻擊者被賦值的accRewardsPerToken是舊的是一個較小值,在進行rewardWriteoff計算時獲得的值也將偏小,但攻擊者在進行claimRewards時用的卻是池子更新后的accRewardsPerToken值;

10.因此在進行具體獎勵計算時由于這個新舊參數之前差值,會導致計算出一個偏大的數值;

11.所以最后在根據計算結果給攻擊者鑄造獎勵時就會額外鑄造出更多的COVER代幣,導致COVER代幣增發。具體accRewardsPerToken參數差值變化如圖所示。[2020/12/29 15:58:07]

攻擊者對其他BTC地址也使用了類似的方法,這里就不再重復講解。慢霧AML團隊將對資金停留地址進行持續監控及標記,幫助客戶做出有效的事前防范,規避風險。

慢霧:攻擊者系通過“supply()”函數重入Lendf.Me合約 實現重入攻擊:慢霧安全團隊發文跟進“DeFi平臺Lendf.Me被黑”一事的具體原因及防御建議。文章分析稱,通過將交易放在bloxy.info上查看完整交易流程,可發現攻擊者對Lendf.Me進行了兩次“supply()”函數的調用,但是這兩次調用都是獨立的,并不是在前一筆“supply()”函數中再次調用“supply()”函數。緊接著,在第二次“supply()”函數的調用過程中,攻擊者在他自己的合約中對Lendf.Me的“withdraw()”函數發起調用,最終提現。慢霧安全團隊表示,不難分析出,攻擊者的“withdraw()”調用是發生在transferFrom函數中,也就是在Lendf.Me通過transferFrom調用用戶的“tokensToSend()”鉤子函數的時候調用的。很明顯,攻擊者通過“supply()”函數重入了Lendf.Me合約,造成了重入攻擊。[2020/4/19]

ETH與ERC20代幣部分

攻擊者相關地址

聲音 | 慢霧:Ghostscript存在多個漏洞:據慢霧區消息,Google Project Zero發布Ghostscript多個漏洞預警,遠端攻擊者可利用漏洞在目標系統執行任意代碼及繞過安全限制。Ghostscript 9.26及更早版本都受影響。軟件供應商已提供補丁程序。[2019/1/24]

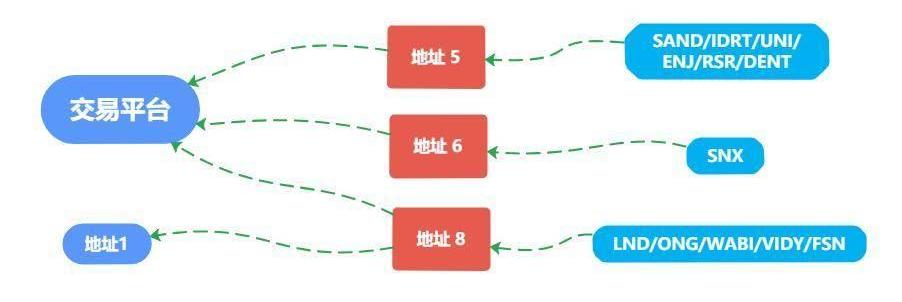

經過慢霧AML團隊對上圖幾個地址的深度分析,總結了攻擊者對ETH/ERC20代幣的幾個處理方式。

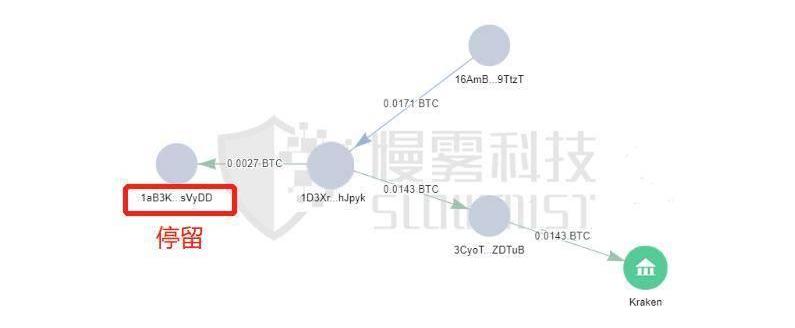

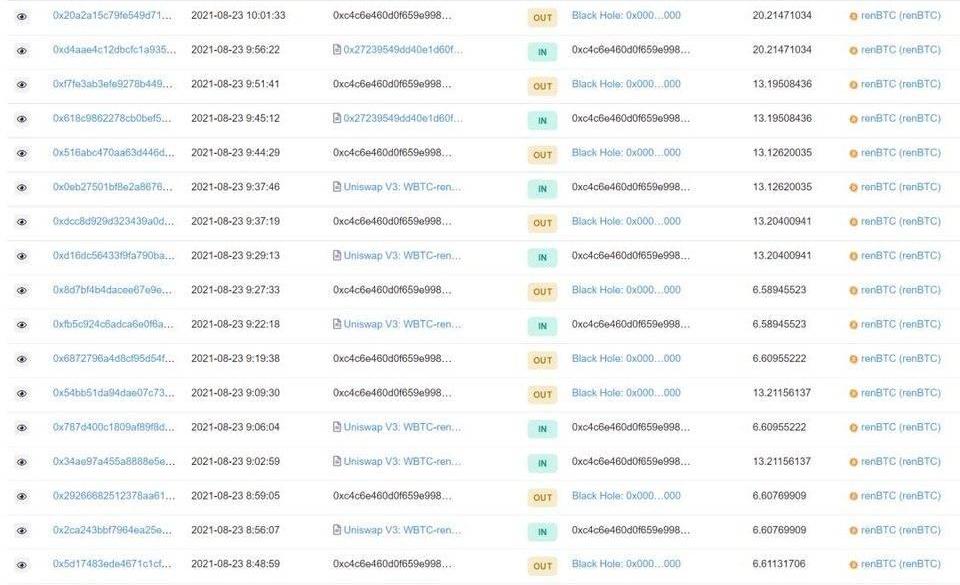

1.部分ERC20代幣通過Uniswap、Balancer、SushiSwap、1inch等平臺將代幣兌換為ETH后最終都轉到地址1。

2.部分ERC20代幣直接轉到交易平臺,部分ERC20代幣直接轉到地址1并停留。

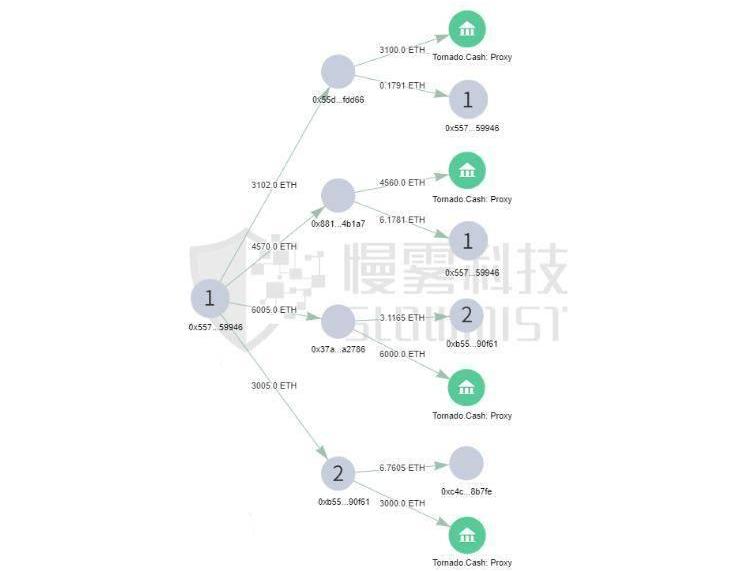

3.攻擊者將地址1上的ETH不等額分散到多個地址,其中16\,660ETH通過Tornado.Cash轉出。

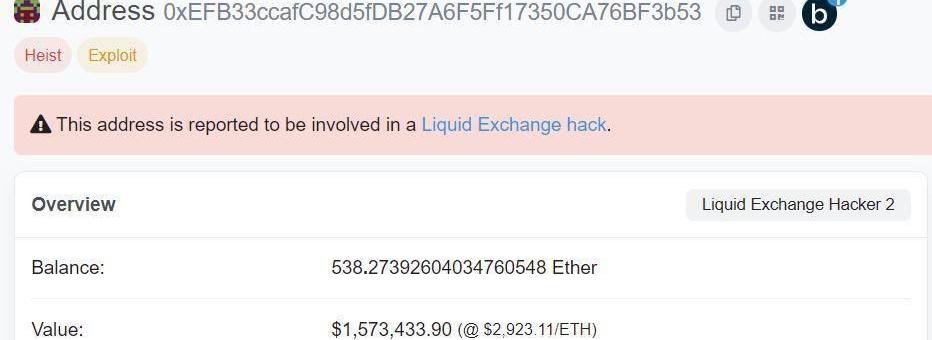

地址2的538.27ETH仍握在攻擊者手里,沒有異動。

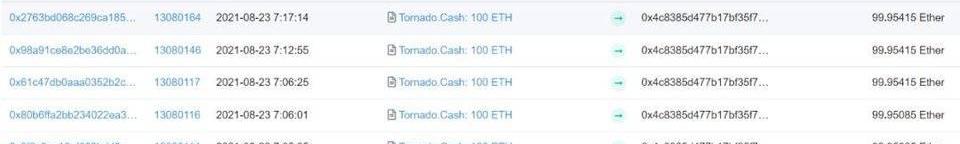

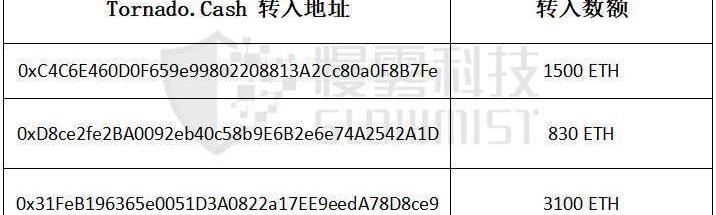

4.攻擊者分三次將部分資金從Tornado.cash轉出,分別將5\,600ETH轉入6個地址。

其中5,430ETH轉到不同的3個地址。

另外170ETH轉到不同的3個交易平臺。

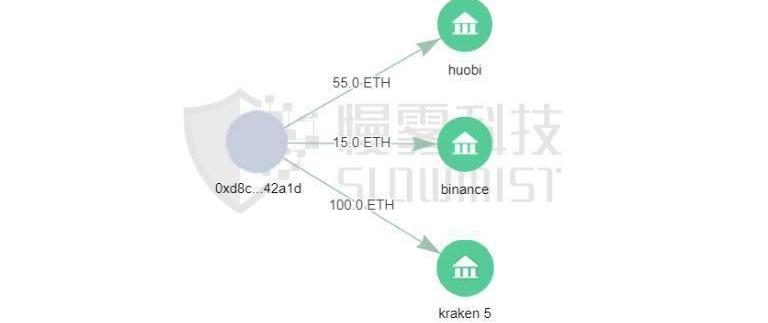

攻擊者接著將3個地址的ETH換成renBTC,以跨鏈的方式跨到BTC鏈,再通過前文提及的類似的“二分法”將跨鏈后的BTC轉移。

以地址為例:

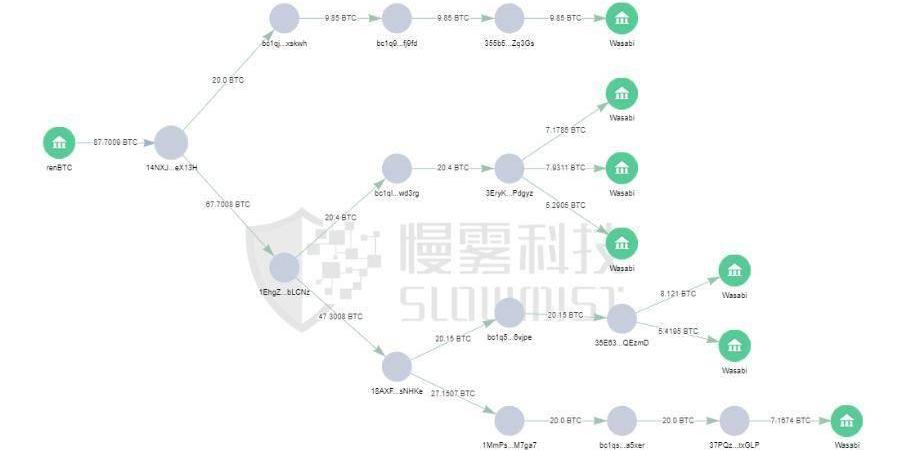

以跨鏈后的其中一個BTC地址為例。根據MistTrack反洗錢追蹤系統如下圖的顯示結果,該地址通過renBTC轉入的87.7BTC均通過混幣平臺Wasabi轉出。

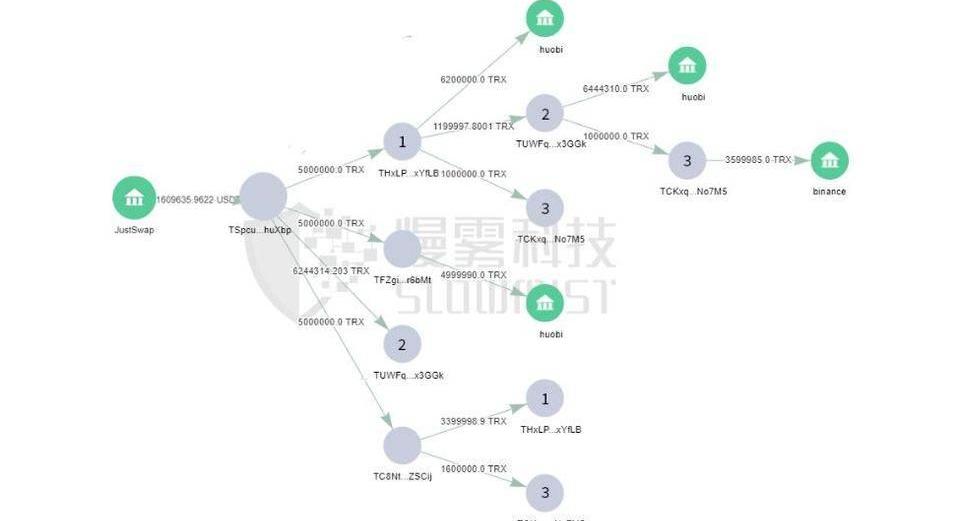

TRX/TRC20部分

攻擊者地址

TSpcue3bDfZNTP1CutrRrDxRPeEvWhuXbp

資金流向分析

據MistTrack反洗錢追蹤系統分析顯示,攻擊者地址上的TRC20兌換為TRX。

再將所有的TRX分別轉移到Huobi、Binance交易平臺。

XRP部分

攻擊者相關地址

rfapBqj7rUkGju7oHTwBwhEyXgwkEM4yby

資金流向分析

攻擊者將11,508,495XRP轉出到3個地址。

接著,攻擊者將3個地址的XRP分別轉到Binance、Huobi、Poloniex交易所。

總結

本次Liquid交易平臺被盜安全事件中,攻擊者以迅雷不及掩耳之速就將一個交易平臺內超70種貨幣全部轉移,之后再通過換幣平臺、混幣平臺以及其他交易平臺將資金順利洗出。

截止目前,大部分被盜資產還控制在攻擊者手中。21,244,326.3枚TRX轉入交易平臺,11,508,516枚XRP轉入交易平臺,攻擊者以太坊地址2存有538.27ETH,以太坊地址1仍有8.9ETH以及價值近540萬美元的多種ERC20代幣,慢霧AML團隊將持續對異常資金地址進行實時監控與拉黑。

攻擊事件事關用戶的數字資產安全,隨著被盜數額越來越大,資產流動越來越頻繁,加速合規化成了迫在眉睫的事情。慢霧AML團隊建議各大交易平臺接入慢霧AML系統,在收到相關“臟幣”時會收到提醒,可以更好地識別高風險賬戶,避免平臺陷入涉及洗錢的境況,擁抱監管與合規的大勢。

元宇宙,被越來越多的人所提及和討論,不同的人對元宇宙的定義和看法也不盡相同,胡安也在近期的演講中談及了元宇宙的概念、愿景以及構建。 本文將以第一人稱的方式闡述,胡安演講的主要內容.

1900/1/1 0:00:00據Cryptoninjas消息,9月24日,質押池提供商Moonstake宣布加入IBMHyperProtectAccelerator.

1900/1/1 0:00:00據中證網9月25日報道,中國人民銀行數字貨幣研究所副所長狄剛9月24日在2021中關村論壇平行論壇之“區塊鏈與數字經濟發展論壇”上表示,數字貨幣研究所近年來聚焦區塊鏈的具體實踐.

1900/1/1 0:00:00巴比特訊,Dappradar數據顯示,近30天的登陸用戶數排行榜,前三大NFT交易平臺分別是OpenSea、AtomicMarket,后兩者分別是公鏈WAX和BSC.

1900/1/1 0:00:00注:本文發表于9月6日 來源:微博@DFarm 近日,AC發布了他在Fantom上的游戲Rarity,昨晚熬夜奮戰到1點多,扒出來了游戲中不少的內容,這里跟大家分享一下.

1900/1/1 0:00:00巴比特訊,9月15日,Arbitrum發布中斷報告表示,從9月14日22:14開始,Arbitrum出塊卡頓持續了大約45分鐘,ArbitrrumSequencer被關閉.

1900/1/1 0:00:00