BTC/HKD-0.92%

BTC/HKD-0.92% ETH/HKD-1.8%

ETH/HKD-1.8% LTC/HKD-1.63%

LTC/HKD-1.63% ADA/HKD-2.21%

ADA/HKD-2.21% SOL/HKD-2.5%

SOL/HKD-2.5% XRP/HKD-3.21%

XRP/HKD-3.21%2023年7月1日,一名攻擊者利用Poly Network的漏洞,在多條鏈上增發了價值420億美元的資產。盡管發行的資產數量龐大,但因低流動性和部分項目代幣凍結,攻擊者無法從5個外部賬戶地址獲取超過1000萬美元的資產。

這是今年發生的第一起跨鏈橋攻擊事件,也是針對Poly Network發起的第二次攻擊。去年攻擊事件的總損失金額達37億美元,其中跨鏈橋攻擊損失占35%。雖然本次事件看似是有史以來涉案金額最大的漏洞攻擊事件,但黑客的實際收益要低很多。

2023年7月1日北京時間14:47,一名惡意行為者通過發起數筆跨鏈橋交易,將資產從Poly Network的Lock Proxy合約轉至攻擊者的地址。從賬面上看,攻擊者從10條鏈上獲利超420億美元價值的資產。

Polygon PoS鏈已成功執行Indore硬分叉:7月11日消息,Polygon PoS區塊鏈已于今日在區塊高度44934656成功執行Indore硬分叉。此次硬分叉是Inborg更新的一部分。Inborg由兩個不同的提案組成:

Indore(PIP-12),幾個小時前已執行,目的是通過更新State Sync機制來提高網絡穩定性并消除潛在的BADBLOCK錯誤;Aalborg(PIP-11),將于下個月執行,將通過里程碑的概念和雙客戶端架構的引入加快網絡最終確定的速度。

據此前報道,Polygon發布Bor v0.4.0主網,該版本包括名為Indore fork的硬分叉,定于區塊高度44934656更新,預計時間為7月11日中午12點(UTC+8)。[2023/7/11 10:48:32]

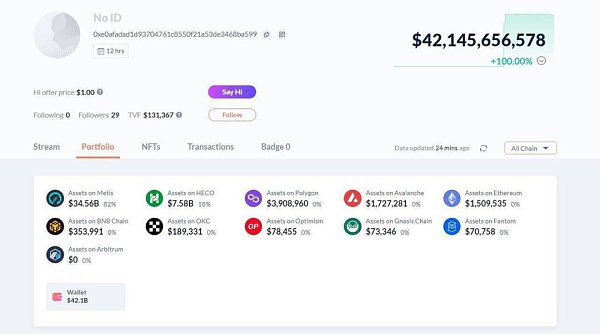

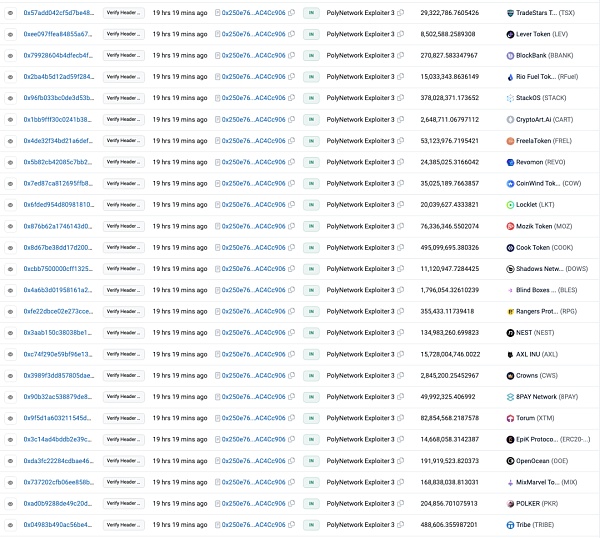

圖片:Poly Network 攻擊者錢包地址。來源:Debank

Polkadot 0.8.27版本已正式推出:1月11日,Web3基金會技術教育主管Bill Laboon發推公布波卡項目進展。Polkadot 0.8.27版本已正式推出。Web3基金會資助計劃中,目前獲得資助的項目已經超過200個。官方表示,自2018年12月資助項目啟動以來,共收到申請512份,接受219份,當前201個項目已簽署協議。且到目前為止,69個團隊已經完成項目,112個團隊已成功交付第一部分工作。此外,第253號動議,即將Kusama runtime升級至v2027的公投,目前已提交Kusama理事會進行投票。[2021/1/12 15:56:25]

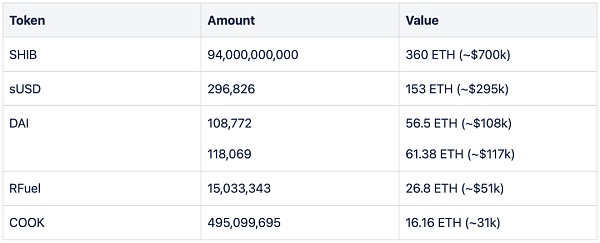

但其實這個數字具有誤導性。例如,攻擊者在Metis區塊鏈上持有超過340億美元的Poly-pegged BNB和BUSD,但這些代幣因缺乏流動性而無法賣出。后來Metis也在推文中確認,那些新鑄造的BNB和BUSD沒有可用的流動性,因此毫無價值。

Gate.io已開通Polkadot波卡(DOT)杠桿借貸和理財服務:據官網公告,Gate.io現已開通Polkadot波卡(DOT)的杠桿借貸和理財借出服務,支持DOT三倍杠桿交易,支持理財借出DOT收取利息。目前該幣種可能會出現較大市場波動,請務必仔細了解,謹慎參與。詳情點擊原文鏈接。[2020/7/17]

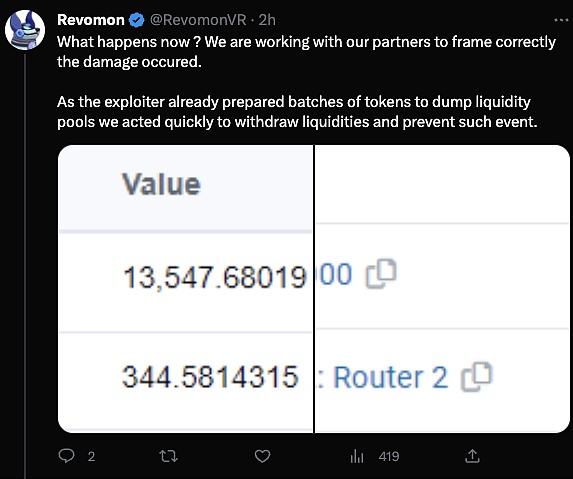

同樣,大量剩余的代幣也變得一文不值。在聽說了這一事件和攻擊者發行的代幣后,幾個項目均及時采取了刪除流動性的行動,以防止代幣傾銷和價格崩潰。例如,OpenOcean、StackOS、Revomon和NEST都取消了項目的流動性,以防止攻擊者出售。

Revomon推特

盡管420億美元的數字并不能準確反映這次事件所造成的損失,但CertiK已證實至少有1000萬美元的資產被存放在5個以太坊錢包中。

動態 | Celer Network與Web3基金會合作為Polkadot開發第2層可擴展性:金色財經報道,Layer 2擴容項目Celer Network和Web3基金會正合作在Polkadot生態系統上開發第2層可擴展性。通過此次合作,Celer Network將其狀態通道網絡技術構建為Pallet,并將考慮將其作為專用平行鏈(Parachain)的基礎,從而實現近乎即時、低成本和免信任的交易。[2020/2/21]

2022年,影響跨鏈橋的安全事件導致了13億美元的經濟損失,而這13億美元僅僅是由五起事件造成的,因此跨鏈橋安全漏洞的破壞力可見一斑。保護跨鏈橋難度較高,再加上它們所具有巨大價值和各種可被利用的攻擊路徑,這些基礎設施往往是惡意行為者的首選目標。跨鏈橋由托管人、發債人、預言機等多種部分組成。由于鎖定在橋上的資金數量龐大,任何錯誤配置、漏洞或惡意利用都可導致重大損失。

動態 | Polkadot實驗性網絡Kusama已開啟轉賬功能:金色財經報道,跨鏈項目Polkadot的先行實驗性網絡Kusama宣布,社區已投票通過刪除Sudo并開啟轉賬功能,網絡治理已成為去中心化及無需許可的。[2019/12/5]

Poly Network使用“鎖定”(Lock)和“解鎖”(Unlock)函數在不同網絡之間橋接資產。用戶必須先在源鏈上“鎖定”代幣,然后才能在目標鏈上進行“解鎖”。

以下示例是基于從BSC到ETH的跨鏈轉移。

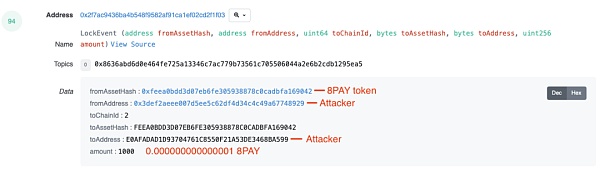

①攻擊者首先在BSC網絡上調用Lock函數,以發起少量8PAY代幣的跨鏈轉移。

圖片:攻擊者使用少量的8PAY代幣發起跨鏈轉移。來源:Etherscan

在這筆交易中,數據被指定為“0x4a14feea0bdd3d07eb6fe305938878c0cadbfa16904214e0afadad1d93704761c8550f21a53de3468ba599e80300000000000000000000000000”開頭“0x4a”四個字節代表數據長度。

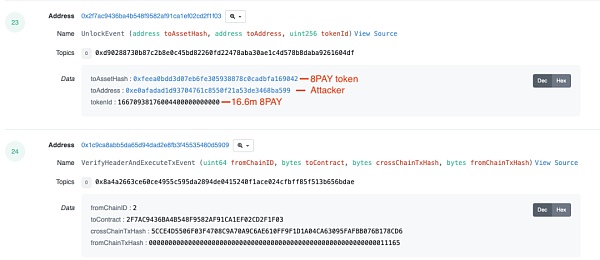

②攻擊者調用了EthCrossChainManager.verifyHeaderAndExecuteTx()函數,觸發了相應的UnlockEvent“解鎖”函數。我們可以從開頭表示數據長度的4個字節看出,當前的交易數據已發生改變。

“0x14feea0bdd3d07eb6fe305938878c0cadbfa16904214e0afadad1d93704761c8550f21a53de3468ba59900e00fc80b54905e35ca0d000000000000000000000000000000000000000000“

在這筆交易中,8pay代幣的數量顯著增加。

③攻擊者按照上述步驟重復了這一過程。其中涉及57種代幣,且分布在11個不同的區塊鏈上。攻擊者從中獲利約420億美元的資產(按賬面價值計算)。

圖片:Poly Network攻擊者在以太坊上解鎖的代幣。來源: Etherscan

在以太坊網絡上,攻擊者成功將一些代幣轉換成了ETH。過程如下:

在攻擊期間,攻擊者還通過一筆交易轉移了1592枚ETH(約305萬美元),并將2240枚ETH分別轉至3個EOA外部賬戶。此外,攻擊者還獲取約301萬枚USDC和265萬枚USDT,分別兌換為1557枚和1371枚ETH。

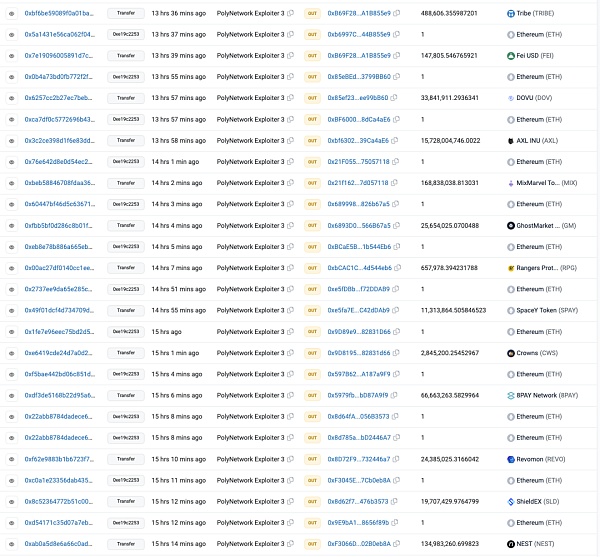

攻擊者將剩余的部分代幣資產轉移到了新的EOA地址,并向每個地址轉移1枚ETH。(盡管他們目前尚未兌出這些代幣)。由于項目所有者為防止拋售而從代幣中移除流動性,一些代幣變得毫無價值。截至目前,攻擊者似乎只能從該事件中獲得約1000萬美元的資金。

圖片:Poly Network攻擊者將資產和數量為1的ETH轉入新的EOA地址

2022年,Web3.0生態系統經歷了跨鏈橋攻擊的毀滅性影響,Ronin Bridge、Wormhole、Nomad等項目都遭受了安全事件的影響。Poly Network事件的初期檢測結果顯示,這是Web生態系統迄今為止遭遇的最大安全事件,但由于新鑄造代幣缺乏流動性支持,損失在撰寫本文時已被控制在大約1000萬美元。目前尚無關于攻擊者如何利用Poly Network的確切共識。然而初步跡象表明,因鏈上功能運行正常,很可能是私鑰泄露或鏈下漏洞導致。

CertiK中文社區

企業專欄

閱讀更多

金色早8點

Odaily星球日報

金色財經

Block unicorn

DAOrayaki

曼昆區塊鏈法律

EigenLayer正在建設一種稱為restaking(再質押)的新機制,該機制允許協議不必構建自己的驗證機制就可以利用以太坊的安全性.

1900/1/1 0:00:00MAV IEO 又多了一批虧友,近來沖幣安 Launchpad/Launchpool 開盤結果套麻了的事也多了起來 ,雖然最近拉了一波,但不少人還沒成功回本.

1900/1/1 0:00:00大約一個月前,zkSync 生態去中心化永續合約協議 Phezzan Protocol 向社區通知了將關停項目的決定.

1900/1/1 0:00:00作者:吳文謙律師(Gilbert Ng),咨詢機構 Mura 始創人,香港特別行政區高等法院執業律師 李書沸 (Chris Lee),TKX 資本始創人兼合伙人.

1900/1/1 0:00:00Web3被用來描述互聯網潛在的下一階段,一個運行在“區塊鏈”技術之上的“去中心化”的互聯網。Web3應用依賴智能合約,數據作為這些智能合約的輸入和輸出,實現了預定操作的自動化和執行.

1900/1/1 0:00:00來源:BIS FSI Insights No 49 編譯:郭瑞華國際清算銀行(BIS, Bank for International Settlements)所屬機構:金融穩定局(FSI.

1900/1/1 0:00:00