BTC/HKD+0.33%

BTC/HKD+0.33% ETH/HKD+0.27%

ETH/HKD+0.27% LTC/HKD-1.02%

LTC/HKD-1.02% ADA/HKD-1.62%

ADA/HKD-1.62% SOL/HKD+1.51%

SOL/HKD+1.51% XRP/HKD-1.5%

XRP/HKD-1.5%作者:Lisa

原文:《慢霧:警惕相同尾號空投騙局》

本文主要介紹了騙子利用用戶復制交易記錄中過往地址的這個習慣,生成相同尾號的地址作為偽裝地址,并利用偽裝地址向用戶不斷空投小額的 Token,使得騙子的地址出現在用戶的交易記錄中,用戶稍不注意就復制錯誤地址,導致資產損失。

近期,有多個用戶向我們反映資產被盜。

根據多名中招用戶的反饋,似乎是攻擊者針對交易規模較大頻率較高的用戶不斷空投小額數量的 Token(例如 0.01 USDT 或0.001 USDT 等),攻擊者地址尾數和用戶地址尾數幾乎一樣,通常為后幾位,用戶去復制歷史轉賬記錄中的地址時一不小心就復制錯,導致資產損失。

OKX建立行業BRC-20解析新標準:5月16日消息,據OKX官方公告,OKX正式建立行業BRC-20解析新標準,該標準已通過安全審計機構慢霧的安全審計,旨在逐步完善和增強BRC-20生態的完整性和穩健性。

據悉,OKX持續關注并投入BRC-20基礎設施建設,OKX Web3錢包即將上線Ordinals交易市場,是首個支持Ordinals代幣及NFT交易的多鏈錢包。OKX此前已與UniSat達成官方合作支持雙重驗證,并上線首個BRC-20瀏覽器。[2023/5/16 15:06:48]

攻擊者地址 1:TX...dWfKz

用戶地址 1:TW...dWfKz

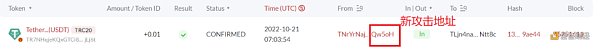

攻擊者地址 2:TK...Qw5oH

Beosin解析Reaper Farm遭攻擊事件:_withdraw中owner地址可控且未作任何訪問控制:8月2日消息,據 Beosin EagleEye 安全輿情監控數據顯示,Reaper Farm 項目遭到黑客攻擊,Beosin 安全團隊發現由于_withdraw 中 owner 地址可控且未作任何訪問控制,導致調用 withdraw 或 redeem 函數可提取任意用戶資產。攻擊者(0x5636 開頭)利用攻擊合約(0x8162 開頭)通過漏洞合約(0xcda5 開頭)提取用戶資金,累計獲利 62 ETH 和 160 萬 DAI,約價值 170 萬美元,目前攻擊者(0x2c17 開頭)已通過跨鏈將所有獲利資金轉入 Tornado.Cash。[2022/8/2 2:54:18]

用戶地址 2:TW...Qw5oH

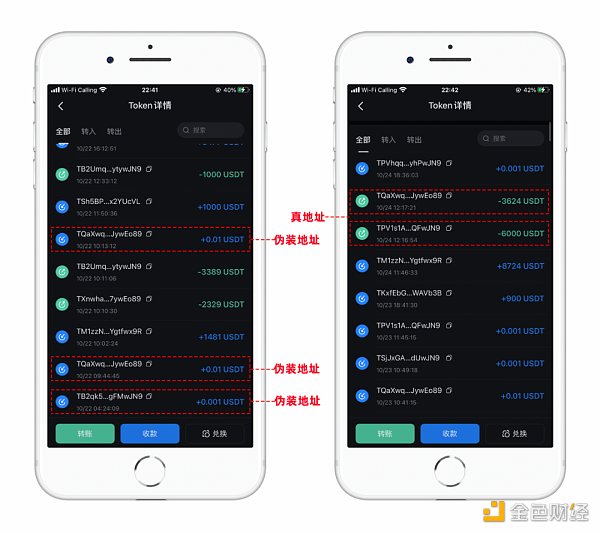

先看看兩個攻擊者地址大致的交易情況。

DeFiBox上線Mdex 合約解析功能:據官方公告,Heco 數據合作平臺 DeFiBox 現已上線Heco項目Mdex 的合約解析功能,用戶通過 DeFiBox 可以直觀查看收益率,并根據相關數據進行策略調整,提高了用戶體驗。[2021/1/27 13:38:26]

可以看到,攻擊者地址 1(TX...dWfKz)與用戶地址(TW...dWfKz)尾數都是 dWfKz,在用戶損失了 115,193 USDT 后,攻擊者又先后使用兩個新的地址分別對用戶地址空投 0.01 USDT 和 0.001 USDT,尾數同樣是 dWfKz。

動態 | 以太坊域名服務ENS將加入多代幣支持,未來可解析至比特幣地址:go-ethereum和以太坊域名服務(ENS)核心開發者Nick Johnson今天在Twitter 宣布,已經提交了ENS以太坊域名的多代幣支持,該提議通過后ENS以太坊域名將支持解析域名到多個區塊鏈地址,其中甚至可以包括比特幣地址。這也意味著,ENS以太坊域名將可能成為跨鏈的域名系統,用戶可以通過一個域名在多個區塊鏈間互通,未來只需要向其他人展示自己的ENS以太坊域名即可。目前已經有多個數字加密貨幣錢包支持ENS以太坊域名,在使用以太坊錢包進行轉賬時,不需要再輸入冗長的以太坊0x 地址,而只需要輸入短地址即可。[2019/9/9]

同樣,攻擊者地址 2(TK...Qw5oH)與用戶地址(TW...Qw5oH)尾數都是 Qw5oH,在用戶損失了 345,940 USDT 后,攻擊者又使用新的地址(尾數為 Qw5oH)對用戶地址空投 0.01 USDT。

接下來,我們使用 MistTrack 來分析攻擊者地址 1(TX...dWfKz)。如下圖,攻擊者地址 1 將 0.01 USDT、0.02 USDT 不斷空投到各目標地址,而這些目標地址都曾與尾號為 dWfKz 的地址有過交互。

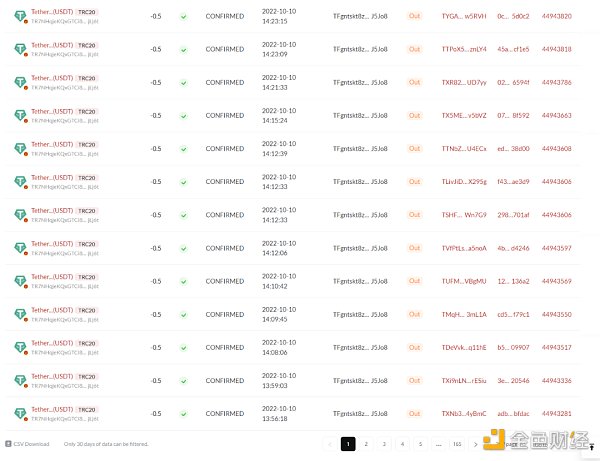

往上追溯看看該地址的資金來源。最早一筆來自地址 TF...J5Jo8 于 10 月 10 日轉入的 0.5 USDT。

初步分析下地址 TF...J5Jo8:

該地址對將近 3300 個地址分別轉入 0.5 USDT,也就是說,這些接收地址都有可能是攻擊者用來空投的地址,我們隨機選擇一個地址驗證。

使用 MistTrack 對上圖最后一個地址 TX...4yBmC 進行分析。如下圖顯示,該地址 TX...4yBmC 就是攻擊者用來空投的地址,對多個曾與尾號為 4yBmC 地址有過交互的地址空投 0.01 USDT。

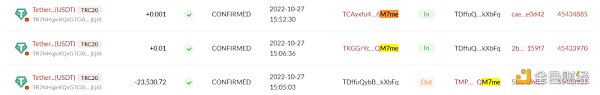

我們再來看看攻擊者地址 2(TK...Qw5oH)的情況:空投 0.01 USDT 到多個地址,且初始資金來自地址 TD...psxmk 轉入的 0.6 USDT。

這次往下追蹤,攻擊者地址 2 將 0.06 USDT 轉到地址 TD...kXbFq,而地址 TD...kXbFq 也曾與尾號為 Qw5oH 的 FTX 用戶充幣地址有過交互。

那我們反向猜想下,其他與 TD...kXbFq 交互過的地址,是否也有相同尾號的地址對它們進行空投?隨機選擇兩個地址驗證一下(例如上圖的 Kraken 充幣地址 TU...hhcWoT 和 Binance 充幣地址 TM...QM7me)。

不出所料,攻擊者布了一個巨大的網,只釣粗心人。

其他地址情況這里不再贅述。

本文主要介紹了騙子利用用戶復制交易記錄中過往地址的這個習慣,生成相同尾號的地址作為偽裝地址,并利用偽裝地址向用戶不斷空投小額的 Token,使得騙子的地址出現在用戶的交易記錄中,用戶稍不注意就復制錯誤地址,導致資產損失。慢霧在此提醒,由于區塊鏈技術是不可篡改的,鏈上操作是不可逆的,所以在進行任何操作前,請務必仔細核對地址,同時建議使用錢包的地址簿轉賬功能,可直接通過選擇地址轉賬。

慢霧科技

個人專欄

閱讀更多

比推 Bitpush News

蜂巢Tech

Block unicorn

Chainlink

金色早8點

PANews

DeFi之道

藍狐筆記

半月談

白話區塊鏈

PingWest品玩

幣圈有多少人在為橫盤市場苦惱?模因(Meme)圈子卻好不熱鬧。過去一周,加密市場涌現了一批新的模因(Meme)代幣,為早期投資者帶來了可觀的回報,有些市值甚至達到了 5000 萬美元以上.

1900/1/1 0:00:00吳說作者:Colin Wu 11月7日的提幣擠兌潮,FTX 總得來說經受住了考驗。雖然有很多用戶需要2-3小時才能提幣,但并未大量出現超過12小時到24小時的情況.

1900/1/1 0:00:00作者| Chenglin Pua(馬來西亞)編審 | 于百程 排版 | 王紀瓏琰元宇宙就好像一片還沒有被開發的“美洲”,吸引了許多企業來淘金.

1900/1/1 0:00:00在目前,以太坊的發展趨勢正越來越傾向于模塊化區塊鏈。在模塊化區塊鏈的架構下,以太坊上的交易計算和執行不再由主網來操作,這部分工作轉移到鏈下的Layer 2上來完成,這種方案減輕了主網的負擔,大大.

1900/1/1 0:00:00文:@TheChicagoVC多年來,加密社區一直在說“機構來了”……很長一段時間,我們都錯了。現在,在熊市的深處,越來越明顯的是,機構確實來了.

1900/1/1 0:00:00當你又一次聽說某 Web3 域名被賣出天價的時候,當你又一次看到身邊一位 Web3 朋友改用域名作為其用戶名的時候,當你開始在注冊欄中物色自己感興趣的域名的時候,你是否有深思.

1900/1/1 0:00:00