BTC/HKD+2.85%

BTC/HKD+2.85% ETH/HKD+6.01%

ETH/HKD+6.01% LTC/HKD+1.76%

LTC/HKD+1.76% ADA/HKD+7.42%

ADA/HKD+7.42% SOL/HKD+4.88%

SOL/HKD+4.88% XRP/HKD+5.18%

XRP/HKD+5.18%在不泄露明文的前提下,如何對隱私數據的內容進行承諾?密碼學承諾的密文形式和普通的數據密文有何區別?隱私數據如何在密碼學承諾的形式下依舊保持可用性?在量子計算的安全模型下,是否依舊可以構造安全可用的密碼學承諾?

隱私保護方案設計中,除了保護隱私數據的機密性,確保密文形式隱私數據解讀的唯一性也是重要的業務需求。業務流程中,很大程度會依賴隱私數據的具體數值,如果允許攻擊者在自身利益驅動下,對處于密文形式的隱私數據進行任意解讀,勢必會對業務的整體公正性和有效性帶來巨大影響。

以電子支付為例,一家銀行為一位客戶開具了一張面額1000元的電子支票,電子支票以密文形式交付給客戶,流轉過程中不會輕易泄露金額。然而,在使用時,銀行也不希望客戶能夠將這張電子支票解讀成其他金額,如10000元。多兌現的9000元會造成銀行的損失,銀行甚至可能因此而停用整個密文電子支票業務。

這里的解讀與解密有一定區別,對密文數據解讀不一定需要對密文數據進行解密。在上面示例中,當客戶花費這張面額1000元的電子支票,解讀時只需要證明電子支票的消費額小于未花費余額即可,而不需要解密未花費余額的具體數值。

解決以上業務問題的關鍵,就在于密碼學承諾的使用。密碼學承諾有何神奇之處?且隨本文一探究竟。

在日常生活中,承諾無處不在。例如,預約打車成功后,司機和乘客之間就互相做了一個承諾。到了預約時間,乘客等車,司機接客,這就是在兌現承諾。

Mano 首席技術官:Web3 的額外部分是對等發現層、密碼學和共識協議:金色財經現場報道,在Coinlive舉辦的峰會上,題為“塑造新加坡數字資產類別的未來”的圓桌討論邀請了 Cobo 首席運營官 Lily Z. King、新加坡管理大學 (SMU) 經濟學助理教授(實踐) Goh Jing Rong、Immin Mano Thanabalan 首席技術官、德國創業亞洲 Yitch,區塊鏈協會 (BAS) 合作伙伴總監 Yoon KC (Steven)。關于 Web3 是什么以及數字資產在 Web3 生態系統中扮演什么角色的問題,Mano 首先說 Web3 的額外部分是對等發現層、密碼學和共識協議,這可能是最有趣的。 YC 澄清應該是 Web3 而不是 Web 3.0。

Lily 補充說,EWeb3 有望成為一個更加開放的互聯網,讓所有用戶都能從中受益。 Jing Rong 列出了下一代互聯網的三個定義,使用新聞技術來改進當前的網絡,并專注于去中心化,即控制權被分配給生態系統中的多方。最后一個給出答案的 Yitch 解釋說,歸根結底,數字資產只是數字,除非你可以創造現實世界的效用。其他問題,如數字資產的機構采用、法規等,引起了小組成員的不同回應。[2022/12/22 22:00:54]

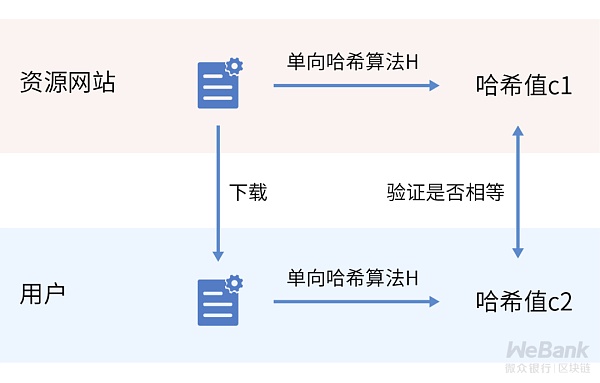

信息科學中也有類似的承諾技術存在。例如,某些網站在提供下載文件時,也會提供對應文件的單向哈希值(單向哈希算法相關內容可以參考第9論)。這里,單向哈希值便是一種對文件數據的承諾,以下稱之為哈希承諾。基于下載的哈希承諾,用戶可以對下載文件數據進行校驗,檢測接收到的文件數據是否有丟失或變化,如果校驗通過,相當于網站兌現了關于文件數據完整性的承諾。

新理論聲稱密碼學家Len Sassaman是中本聰:一種新的理論聲稱,加密專家和密碼朋克Len Sassaman可能是匿名的比特幣創建者中本聰。在一篇Medium文章中,名為Leung的作者提出了多個原因。首先,在Sassaman于2011年7月3日去世的兩個月前,中本聰發送了他的最終通訊。根據Leung的說法,Sassaman在加入Network Associates協助開發PGP加密時也曾與Hal Finney合作,而Finney是第一個從中本聰處接收比特幣的人。Leung補充說,Sassaman的隱私立場也與導致比特幣網絡被創建的意識形態相吻合。他還指出,在開發比特幣期間,Sassaman居住在比利時,而據報道,在從事該項目時,中本聰居住在歐洲。(dailyhodl)[2021/3/8 18:23:38]

密碼學承諾是一類重要的密碼學原語,其中哈希承諾又是諸多技術中最簡單的一種實現方式。

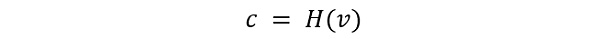

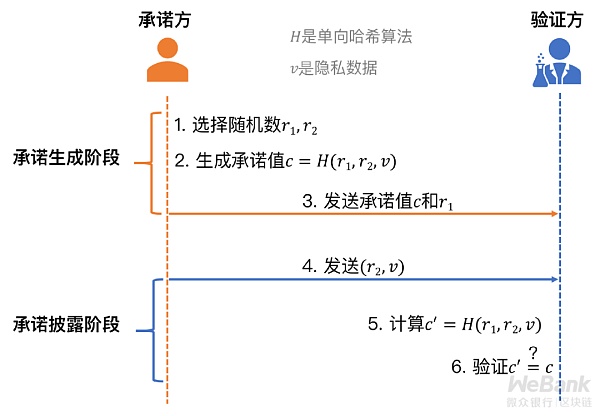

一般而言,密碼學承諾的應用涉及承諾方、驗證方兩個參與方,以及以下兩個使用階段。

第一階段為承諾生成(Commit)階段,承諾方選擇一個敏感數據v,計算出對應的承諾c,然后將承諾c發送給驗證方。通過承諾c,驗證方確定承諾方對于還未解密的敏感數據v只能有唯一的解讀方式,無法違約。

聲音 | 現代密碼學之父:不太清楚區塊鏈未來的發展:據國是直通車消息,近日,“現代密碼學之父”Whitfield Diffie接受采訪時表示,“我們是否以后回顧當前區塊鏈的發展,就像現在回顧20年以前萬維網的這種作用一樣,我不知道。決定區塊鏈未來還有一個因素,即它是會變成一個小眾人群、專業人士使用的工具,還是大眾都使用的工具,這一點我也不清楚,但這都是影響因素。”[2019/4/4]

第二階段為承諾披露(Reveal)階段,學術界通常也稱之為承諾打開-驗證(Open-Verify)階段。承諾方公布敏感數據v的明文和其他的相關參數,驗證方重復承諾生成的計算過程,比較新生成的承諾與之前接收到的承諾c是否一致,一致則表示驗證成功,否則失敗。

一個設計良好的密碼學承諾具備如下特性:

隱匿性:在打開關于v的承諾c之前,驗證方不知道承諾方選擇的敏感數據v。

綁定性:在關于v的承諾c生成之后,承諾方難以將已承諾的敏感數據解釋成另一個不同的數據v'。

所以,密碼學承諾可以起到與日常生活中的承諾行為類似的效果,一旦做出承諾,就必須在披露階段使用之前已經承諾的敏感數據。

對應地,在業務系統中,承諾生成階段通常被用來生成密文形式的業務數據,而承諾披露階段則多被用于在特定業務流程中進行數據校驗。

聲音 | “公鑰密碼學之父”Diffie:區塊鏈是降低和改變網絡不安全性的一個主要方向:11月11日,2015年圖靈獎得主、有“公鑰密碼學之父”之稱的Whitfield Diffie在上海舉行的區塊鏈底層技術學術交流會上發表主題演講。Diffie認為,互聯網有三個主要性質:開放性、去中心化與支持社會變革,但它不可避免地存在一定不安全性,區塊鏈則是降低和改變網絡不安全性的一個主要方向。他稱,網絡安全涉及以下重要元素:一是安全計算,二是密碼學,三是從發現惡意軟件開始,防范它甚至回擊它。Diffie最后提出對網絡安全的幾點意見:開發抗量子的公鑰加密系統;重新審視未被解決的經典計算機安全問題,并用人工智能和其他新技術來解決;開發更多大規模的可信賴軟件系統。[2018/11/11]

除了直接公布敏感數據明文之外,承諾披露階段所需的數據校驗,也可以在不公布敏感數據明文的前提下,構造零知識證明來完成。相關內容將在后續零知識證明專題中展開。

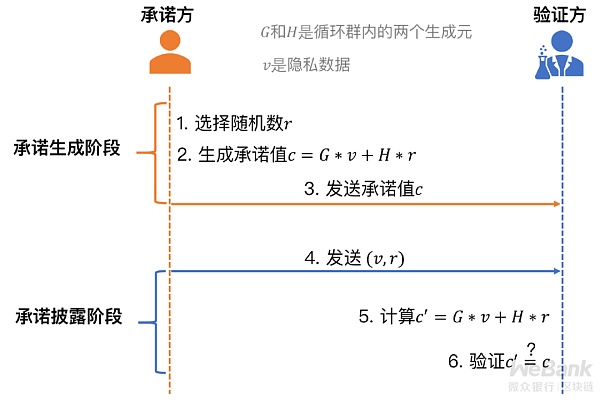

具體回到哈希承諾,用戶可以通過以下公式計算關于敏感數據v的承諾,其中H是一個密碼學安全的單向哈希算法。

基于單向哈希的單向性,難以通過哈希值H(v)反推出敏感數據v,以此提供了一定的隱匿性;基于單向哈希的抗碰撞性,難以找到不同的敏感數據v'產生相同的哈希值H(v),以此提供了一定的綁定性。

美國國家標準和技術研究所的研究人員宣布 密碼學中隨機數的方面出現突破:美國國家標準和技術研究所的研究人員最近宣布,在密碼學最重要的一個“隨機數的產生”方面取得了突破。這種實驗性的新技術可能會對網絡安全產生巨大影響。在以電子方式運行現代世界的“1”和“0”的數字面紗后面,隨機數字每天都要在加密過程中進行數千億次的排序,這些過程通過不斷擴大的互聯網為全球提供數據。[2018/4/19]

哈希承諾的構造簡單、使用方便,滿足密碼學承諾基本的特性,適用于對隱私數據機密性要求不高的應用場景。

對隱私數據機密性要求高的應用,需要注意哈希承諾提供的隱匿性比較有限,不具備隨機性。對于同一個敏感數據v,H(v)值總是固定的,因此可以通過暴力窮舉,列舉所有可能的v值,來反推出H(v)中實際承諾的v。

相比其他密碼學承諾技術,哈希承諾不具有便于業務系統在密文形式對其處理的附加功能,例如,多個相關的承諾值之間密文運算和交叉驗證,對于構造復雜密碼學協議和安全多方計算方案的作用比較有限。

Pedersen承諾

Pedersen承諾是目前隱私保護方案中使用廣泛的密碼學承諾,相比哈希承諾,構造略微復雜,但提供了一系列優異的特性:

信息論安全的理論最強隱匿性。

基于離散對數困難問題的強綁定性。

具有同態加法特性的密文形式。

其具體構造如下:

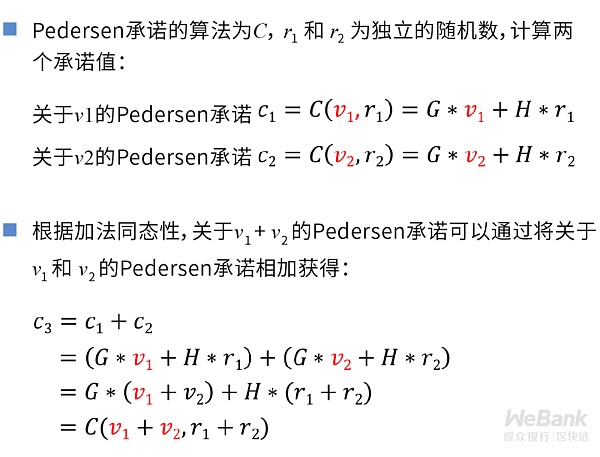

有別于哈希承諾,對于同一個v會產生相同的承諾H(v),Pedersen承諾通過引入隨機致盲因子r,即便隱私數據v不變,最終的承諾c也會隨著r的變化而變化,以此提供了信息論安全的隱匿性。

Pedersen承諾在構造中采用了離散對數運算,因此也賦予其加法同態性。可以通過兩個分別關于v1和v2的Pedersen承諾c1和c2“相加”,得到的新承諾便是關于v1+v2的Pedersen承諾。

除了能夠構造關于v1+v2的Pedersen承諾之外,Pedersen承諾還可以用來構造v1*v2、v1 || v2等更復雜的Pedersen承諾,通過基于離散對數的通用零知識證明系統,來證明新產生的承諾滿足與原始承諾c1和c2之間存在指定的約束關系。

在實際業務中,Pedersen承諾自帶的加法同態性,配合零知識證明獲得約束關系證明功能,在區塊鏈中可以有廣泛的應用,目前主要以隱匿賬本的形式,提供靈活的隱私數據的密文上鏈存證和交易密文數值關聯性的第三方驗證。

具體方案設計中,相關業務方在鏈下完成業務交互之后,將對應的數值變化表達成Pedersen承諾,再將對應的承諾數據上鏈,這個過程中無需披露任何隱私數據明文。

上鏈之后,非相關的第三方雖然難以通過Pedersen承諾的密文形式反推出隱私數據明文,但可以驗證承諾之間的約束關系,核實業務交互的合法性,例如,驗證隱匿轉賬發生之后,依舊滿足會計平衡、外匯交易中使用了正確匯率進行跨行對賬等。

值得注意的是,Pedersen承諾產生的密文形式,與通過普通加解密算法生成的數據密文有一定相似性,在計算過程中都使用敏感數據v,致盲因子r的作用和密鑰的作用也有一些相似,均用以混淆最后的密文輸出。

但不同的是,密碼學承諾不提供解密算法,如果只有r,無法有效地提取出敏感數據v的明文,只能通過暴力窮舉所有可能的v值的方法逐一驗證,試圖通過匹配的承諾值來破解v的明文。

所以,Pedersen承諾重在“承諾”,適用于數據屬主向第三方證明承諾中的敏感數據滿足一定的約束關系,由于不直接提供解密功能,不能直接支持需要互不透露敏感數據明文的多方協同計算,這一點與密碼學領域的同態加解密算法有很大區別,切勿混淆概念。

為了應對量子計算可能帶來的風險,尋求經典密碼學承諾技術的替代品,后量子密碼學承諾也是重要的研究方向之一。比較典型的方案有量子比特承諾。

量子比特承諾(Quantum Bit Commitment)是基于量子力學原理構造的比特承諾方案,具體實現可以抽象為一個帶隨機輸入的單向哈希算法。

根據單向函數的單向性,承諾方向驗證方發送r1和c后,驗證方不知道v,滿足對v的隱匿性。另外,由單向哈希的抗碰撞性可知承諾方難以找到r2′和v’,使H(r1 , r2 , v) = H (r1 , r2′, v′),因此承諾方難以違約,滿足對v的綁定性。

量子比特承諾的構造看似簡單,但實際實現需要借助量子協議完成計算,同時也有一定的理論局限性。

早在1996年,Hoi-Kwong Lo和Hoi Fung Chau團隊、Dominic Mayers團隊分別獨立地證明了不存在滿足信息論安全的理論最強綁定性的量子比特承諾方案。這個不存在性被稱為MLC no-go定理。其主要原因是,如果驗證方完全沒有任何承諾的信息,那么承諾方可以通過量子糾纏隨意地改變承諾內容,而驗證方既不能阻止也不能發現承諾方的違約行為。

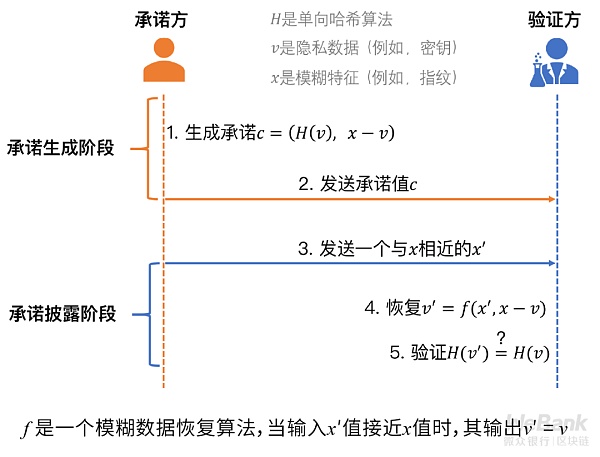

總體而言,后量子密碼學承諾的研究尚處于早期階段,充滿了各類挑戰,目前難以直接應用到實際業務系統中。除了量子比特承諾之外,基于模糊算法的量子模糊承諾也是一類熱門研究方向,目標應用領域為生物特征識別相關的隱私安全系統。將來不排除有更實用的方案面世,以此消解量子計算可能帶來的沖擊,我們將持續保持關注。

正是:業務數據精確至毫厘,密碼承諾隱匿遁無形!

密碼學承諾的隱匿性和綁定性是隱私保護方案設計中常用的關鍵特性,在保障隱私數據機密性的同時,也保證了密文形式隱私數據解讀的唯一性。對于業務系統設計而言,密碼學承諾為隱私數據提供了另一種高效的密文表達方式。

本論中,我們重點介紹了哈希承諾和Pedersen承諾,在往后的文章中,我們還會進一步介紹其他重要的密碼學承諾,例如zk-SNARKs零知識證明系統中使用的多項式承諾、向量承諾等。

對于需要在數據的密文形式上直接進行運算和交叉驗證的業務,只要不涉及互不透露數據明文的多方協同計算,相比現有同態加密算法,以Pedersen承諾為代表的密碼學承諾往往可以提供更好的性能。這一優勢與密碼學承諾的同態性密不可分,如何構造和應用同態性,敬請關注下文分解。

區塊鏈已“撥亂反正”,挖礦頭上“落后產業”的帽子,也該摘一摘了。最近,四川關于挖礦的這兩個政策,很多礦工都踴躍轉發.

1900/1/1 0:00:00本文為 PegaSys 團隊的 Tim Beiko 在 2020 年 5 月的 Ethereal 峰會上的演講 PPT,主題為 “從 Eth1 到 Eth2 的大遷徙”.

1900/1/1 0:00:00吳說區塊鏈獲悉,日前四川公布了首批“水電消納示范企業”,其中99家進入的企業中,有多個礦場在列.

1900/1/1 0:00:00金色財經近期推出金色硬核(Hardcore)欄目,為讀者提供熱門項目介紹或者深度解讀。按:對比特幣價格進行預測最著名的模型是PlanB在2019年建立的S2F(Stock to Flow)模型.

1900/1/1 0:00:00金色財經訊,Coin Metrics數據顯示,過去12個月里,基于比特幣構建的Omni Layer協議上USDT交易量出現負增長.

1900/1/1 0:00:00金色財經 區塊鏈5月5日訊 大多數中國礦工預計在未來六個月內會有大量新比特幣(BTC)購買者入場.

1900/1/1 0:00:00