BTC/HKD+0.91%

BTC/HKD+0.91% ETH/HKD+1.35%

ETH/HKD+1.35% LTC/HKD+0.16%

LTC/HKD+0.16% ADA/HKD+0.13%

ADA/HKD+0.13% SOL/HKD+2.14%

SOL/HKD+2.14% XRP/HKD+0.61%

XRP/HKD+0.61%MEV機器人(0xBAD…)被(0xB9F78...)攻擊,導致146萬美元的資產受到損失。

雖然合約無法被看到并被證實,但交易流程顯示,漏洞合約被(0xBAD…)批準轉移了1101枚ETH。

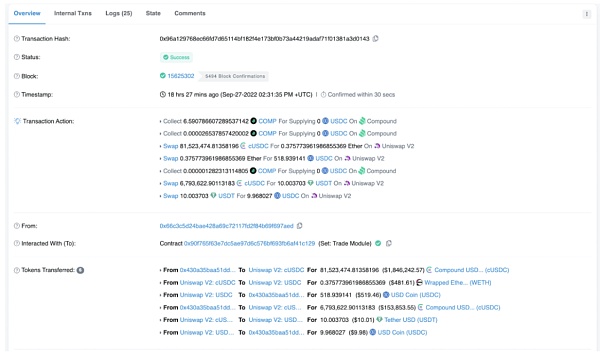

此前,該MEV機器人本身也剛剛完成了一筆交易,從僅僅11美元的USDT交易中獲利了15萬美元。

什么是MEV

MEV是 “礦工可提取價值(Miner Extractable Value)”或 “最大可提取價值(Maximal Extractable Value)”的縮寫。礦工,或者更準確地說是驗證者(現在以太坊已經轉為Proof of Stake),有能力在區塊內對交易進行排序。這種重新安排交易順序的能力意味著他們可以領先于用戶的交易。

最常見的MEV的形式之一被人們稱為三明治攻擊,即驗證者看到有人試圖購買某種資產,所以他們在原始交易之前就“插隊”進行自己的交易并購買資產,然后加價賣給原始購買者。

因Curve事件引發搶跑,今日產生以太坊史上最大MEV獎勵區塊:金色財經報道,以太坊核心開發者、EIP-1559聯合作者eric.eth在社交媒體上稱,今天產生了以太坊歷史上一些最大的MEV獎勵區塊。其中,Slot 6,992,273: 獲得584枚ETH獎勵;Slot 6,993,342: 獲得345枚ETH獎勵;Slot 6,992,050: 獲得247枚ETH獎勵;Slot 6,993,346: 獲得51ETH獎勵。

eric.eth稱, curve發生黑客攻擊/漏洞利用。一個機器人注意到內存池中有黑客入侵,復制了tx并在前面運行。為此,他們向區塊生產者支付大量ETH,以實現搶跑。[2023/7/31 16:08:28]

通過此行為,他們可從用戶身上榨取價值,而用戶往往并不知道他們沒有得到他們所期望的價格。因此此類MEV機器人可以多次重復交易從而獲得豐厚的利潤。

BNB Chain驗證者和項目正討論將MEV集成到BSC網絡中:6月16日消息,BNB Chain在推特上表示,BNB Chain驗證者和項目正在討論將MEV集成到BSC網絡中,一些驗證者以各種格式試行MEV。社區編寫了一套相關的指導方針,有待討論,正在收集反饋。

根據該指導方針,”BSC MEV執行原則“提出并闡明了一套原則和指南,用于在BNB Smart Chain(BSC)網絡中進行最大可提取價值(MEV)操作,旨在確保此類操作不會損害用戶體驗或操縱用戶以獲取價值,處理交易優先級等具體做法強調用戶與BNB生態系統之間公平與效率之間所需的平衡。[2023/6/16 21:42:05]

這里有個很簡單的例子或許可以幫你直接理解:如果一個代幣的價格是1美元,你買了價值100萬美元的代幣,你自然會期待得到100萬個代幣(先忽略其他費用)。

但是,如果一個MEV機器人在一個未確認的區塊中發現了你的交易,它將在你之前以1美元的價格購買N量的代幣。在你的交易執行之前,價格可能會增加到2美元甚至更高,所以你最終只收到50萬個代幣。你的這筆交易也將代幣價格提升到了3美元。隨后,MEV機器人將以現在的高價出售它所在你之前就購買的代幣。

MEV機器人使用USDC等5種加密貨幣獲利3719美元:5月6日消息,據EigenPhi MEV Alert監測,MEV機器人使用5種加密貨幣(USDC、FRAX、ETH、WETH、USDT)通過Arbitrage形式獲利3719美元,ROI達2481%。[2023/5/7 14:47:37]

事件總結

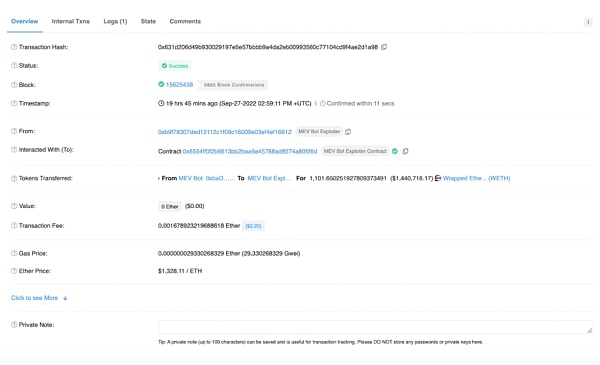

2022年9月27日,MEV機器人(0xBAD..)被攻擊利用,造成了1,463,112.71美元的資產損失。

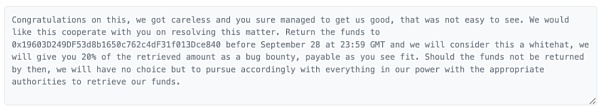

MEV機器人的所有者給攻擊者發了一條信息,“祝賀”他們發現了 “難以發現”的漏洞,并為他們提供了20%的賞金以換取暫時不采取法律行動的”承諾“。該”承諾“的最后生效期限是北京時間2022年9月29日早7點59分。

dYdX:將分配資源用于構建針對v4版本的MEV解決方案:金色財經報道,dYdX官方發文討論了v4版本及MEV相關問題。文章指出,dYdX v4版本的完全去中心化和高性能的內存訂單簿可能會導致MEV問題。不過,與用智能合約環境不同,Cosmos基礎設施使得dYdX能夠構建獨特的MEV解決方案,使驗證者的激勵與用戶的激勵保持一致。dYdX正在積極致力于研究和構建這些解決方案,并計劃為此分配大量資源。[2023/3/30 13:34:16]

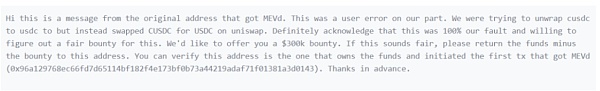

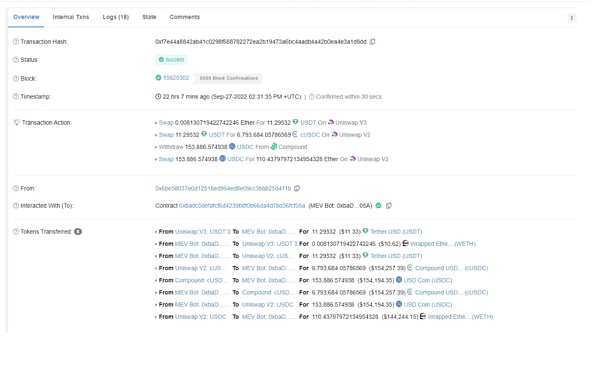

在MEV機器人被利用之前,它已經預先運行了一筆交易,該交易從僅僅11美元的USDT中獲利了15萬美元。該交易是一個180萬美元的系列兌換,從cUSD 兌換成WETH再到USDC。由于交易過程中的價格下跌,180萬美元的SWAP只換來了約500美元的USDC。

安全團隊:某MEV機器人被利用,損失約187.75WETH:10月14日消息,BlockSec監測顯示,MEV機器人(0x00000.....be0d72)被利用,損失約為187.75WETH。其中攻擊者用Flashloan借了1WETH并發送給機器人,隨后機器人將WETH換成USDC并發送到攻擊者的合約,攻擊者將USDC換成WETH并提現。[2022/10/14 14:27:39]

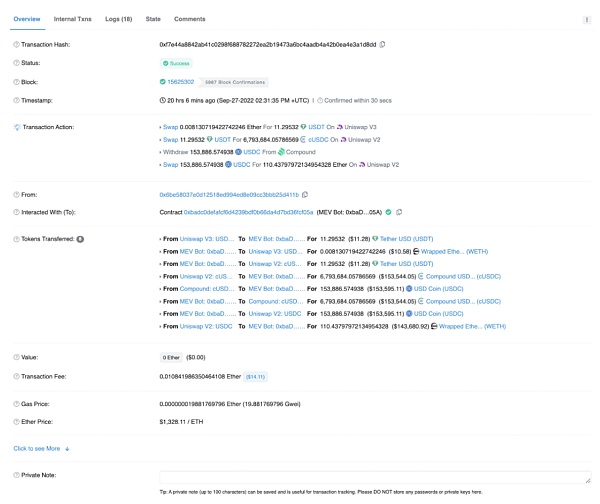

在MEV機器人漏洞被公開后,錢包所有者給MEV漏洞利用者發了消息。除了請求歸還資金以及提供“漏洞發現的獎勵”,還解釋說他們錯誤地觸發了SWAP。而真正的目的其實是為了分裝他們的代幣。

攻擊流程

MEV機器人的代碼不是開源的,因此我們很難看到這個漏洞到底是如何被利用的。但是CertiK的安全專家還是確定了以下一些細節:

① 漏洞利用者的EOA(外部擁有的地址)在漏洞合約上調用了contract.exexute

② 漏洞合約調用dydx.SoloMargin.operate,params actionType = 8,對應ICallee(args.callee).callFunction()

③ dydx.SoloMargin.operate觸發 delegateCall dydx.OperationImpl.operate。

④ delegateCall是MEVBot.callFunction(byte4),byte4是WETH9.approval(exploit contract,wad)。攻擊合約獲得批準,1101枚ETH被發送到了漏洞利用者的錢包。

鏈上活動

首先,有180萬美元被換成了大約500美元的穩定幣。

其次在這筆交易中,我們可以看到0x430a向Uniswap發送了180萬美元的cUSDC,并收到528美元的穩定幣作為回報。

MEV機器人(0xBAD…)在下圖的交易中賺取了1101枚ETH。

就在幾個小時后,我們看到一筆價值1,463,112.71美元的WETH交易通過一個未知的函數被發送到0xB9F7,這就是被攻擊利用的那筆交易。

隨后,盡管MEV機器人所有者向該事件的“始作俑者”發出信息,要求歸還他們資金,但這次似乎不像其他的攻擊,社群未對被攻擊者有憐憫之心。

MEV在那些不怎么使用它的人群中是非常不受歡迎的,因為以太坊的高額費用和擁堵問題,加上DeFi生態系統十分活躍,讓MEV機器人有了很多坐收漁利的可乘之機。許多用戶在交易過程中都不可避免地要經歷被MEV機器人套取價值,因此很多用戶都在交易中為攻擊發起者拍手稱快以表達自己的不滿。

當然也有一些人則趁機要求分一杯羹。

寫在最后

攻擊發生后,CertiK的推特預警賬號以及官方預警系統已于第一時間發布了消息。同時,CertiK也會在未來持續于金色財經及官方公眾號發布與項目預警(攻擊、欺詐、跑路等)相關的信息。請大家持續關注!

CertiK中文社區

企業專欄

閱讀更多

財經法學

成都鏈安

金色早8點

Bress

鏈捕手

PANews

Odaily星球日報

原文標題:《頭等倉研報:NFT 綜合交易市場 X2Y2》 撰文:頭等倉 X2Y2 是建立在以太坊上的 NFT 綜合交易市場,上線采用代幣空投向 Opensea 進行吸血鬼攻擊.

1900/1/1 0:00:00SeeDAO IR導言:據安全數據顯示,今年以來有記錄的因詐騙和安全漏洞帶來的加密領域損失已近30億美元。每一個區塊鏈行業的參與者都無異于身處“大西部”,無時不刻受到隱私、財產損失的風險.

1900/1/1 0:00:00Lido 這樣的流動質押提供商轉向去中心化對抵抗審查非常重要。撰文:Nansen原文:《The Merge - A Deep Dive With Nansen》目前質押的 ETH 比例占整體 E.

1900/1/1 0:00:00按:NFT交易平臺取消版稅終于走向前臺。Sudoswap在2021年4月發布時就是無版稅涉及;2022年8月26日X2Y2推出“自定義版稅”功能,允許NFT買家在購買NFT時自主選擇支付100%.

1900/1/1 0:00:00原文作者:Ben Giove原文來源:Bankless市場正處于動蕩之中,監管的鎖鏈正在收緊,對區塊空間的需求是 2019 年以來的最低點,今年最大的事件——合并,也已經結束.

1900/1/1 0:00:00區塊鏈默認是透明的,因此,它缺乏隱私屬性。當區塊鏈上發生交易時,它所涉及的地址的錢包余額、代幣、NFT 和與其他地址的交互、合約以及它們曾經交易的具體金額都是公開的,任何人都可以看到,盡管公共地.

1900/1/1 0:00:00