BTC/HKD+0.94%

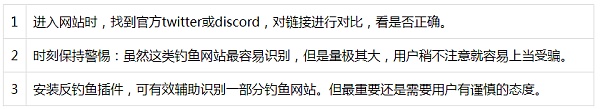

BTC/HKD+0.94% ETH/HKD+1.48%

ETH/HKD+1.48% LTC/HKD+0.23%

LTC/HKD+0.23% ADA/HKD-0.06%

ADA/HKD-0.06% SOL/HKD+2.19%

SOL/HKD+2.19% XRP/HKD+0.8%

XRP/HKD+0.8%在維基百科定義中,網絡釣魚(Phishing)是一種企圖從電子通信中,透過偽裝成信譽卓著的法人媒體以獲得如用戶名、密碼和信用卡明細等個人敏感信息的犯罪詐騙過程。

這些通信都聲稱(自己)來自于風行的社交網站(YouTube、Facebook、MySpace)、拍賣網站(eBay)、網絡銀行、電子支付網站(PayPal)、或網絡管理者(雅虎、互聯網服務提供商、公司機關),以此來誘騙受害人的輕信。

網釣通常是透過e-mail或者即時通信進行。它常常導引用戶到URL與接口外觀與真正網站幾無二致的假冒網站輸入個人資料。就算使用強式加密的SSL服務器認證,要偵測網站是否仿冒實際上仍很困難。網釣是一種利用社會工程技術來愚弄用戶的實例,它憑恃的是現行網絡安全技術的低親和度。

在web3世界中,網絡釣魚主要通過twitter、discord、網站偽造等一系列手段實現,通常在過程中伴隨著假托、在線聊天、下餌、等價交換、同情心等社會工程學攻擊(詳見維基百科:社會工程學),讓人防不勝防。

本文將揭露其中幾種web3世界里常見的釣魚方法,跟我們一起來看看吧。

安全團隊:宣傳釣魚網站的虛假KUSD空投代幣已轉至多個錢包:金色財經報道,據CertiK監測,一種假的KUSD空投代幣已經轉移到多個錢包,該代幣實際上是在為釣魚網站打廣告。[2023/7/23 15:53:37]

Phishing

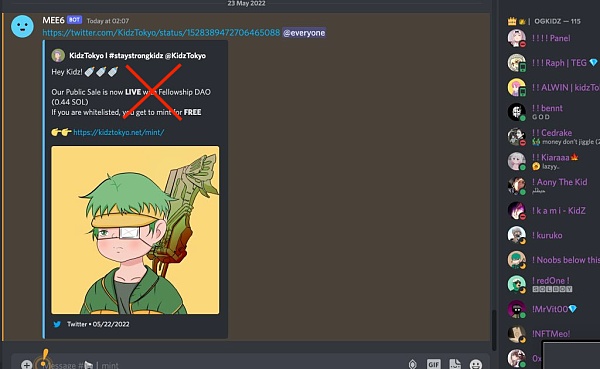

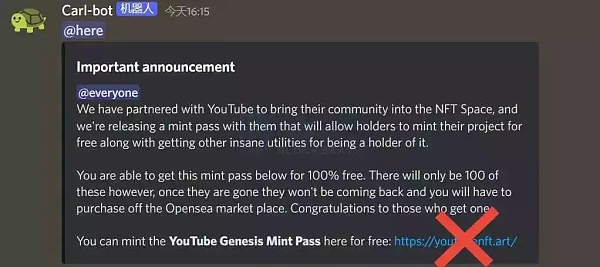

官方Discord被盜,發布釣魚信息

2022年5月23日,MEE6官方Discord遭受攻擊,導致賬號被盜,官方discord群里發布mint的釣魚網站信息。

2022年5月6日,NFT交易市場Opensea官方Discord遭受攻擊,黑客利用機器人賬號在頻道內發布虛假鏈接,并聲稱“OpenSea與YouTube達成合作,點擊鏈接可參與鑄造限量100枚的mint pass NFT”。

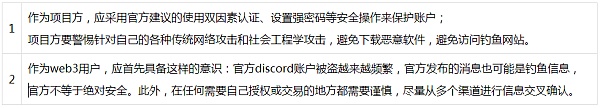

近期,官方discord遭遇攻擊的案例越來越多,經過成都鏈安安全團隊分析,其原因可能有:

項目方員工遭受釣魚攻擊,導致賬戶被盜;

警惕釣魚網站airdrop-box空投HT詐騙:據降維安全實驗室報道,近期發生多起因釣魚網站(airdrop-box)以及Telegram假冒HT空投導致用戶資產被竊案件。詐騙者聲稱在2020年4月1日至2020年4月31日期間持有ETH即可按比例免費領取HT空投,誘導用戶點擊釣魚網站鏈接,用戶一旦輸入私鑰,資產就會被竊。降維安全實驗室建議用戶保持警惕,不要通過點擊鏈接到達的網站上輸入憑據或私鑰,謹防上當受騙。[2020/4/7]

項目方下載惡意軟件,導致賬戶被盜;

項目方未設置雙因素認證且使用弱密碼導致賬戶被盜;

項目方遭受釣魚攻擊,添加惡意書簽從而繞過瀏覽器同源策略,導致項目方Discord token被盜。

防騙技巧

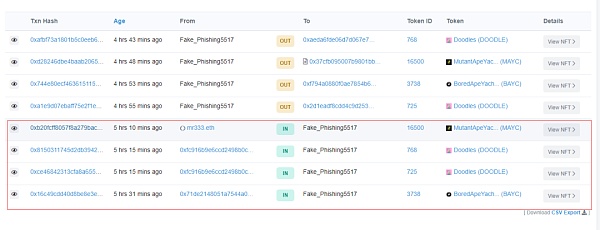

周杰倫遭遇釣魚攻擊,價值百萬NFT被盜

2022年4月1日愚人節,周杰倫在Instagram上發文稱持有的BAYC#3738 NFT已被盜。

動態 | 詐騙釣魚網站冒充GMO Coin 交易所提醒用戶小心信息泄露:據Crypto Watch消息,日本交易所GMO Coin發布公告稱,近日有詐騙釣魚網站冒充GMO Coin交易所,發廣告進行詐騙。GMO Coin提醒用戶謹防個人信息泄露。[2019/3/10]

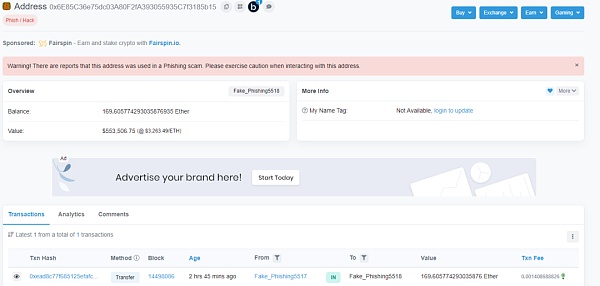

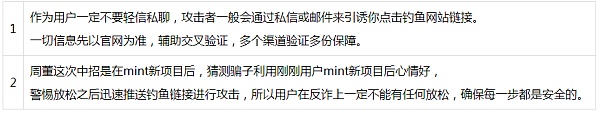

據了解,該 NFT 在今年1月由黃立成贈送。在成都鏈安安全團隊的查看之后,發現周杰倫其0x71de2開頭的錢包地址先去mint新項目后遭遇到釣魚鏈接,隨后在11點左右簽名了授權(approve)交易,將NFT的權限授予了0xe34f0開頭的攻擊者錢包,可能這時候杰倫還沒意識到自己的NFT,已經處于風險之中。

僅僅過去幾分鐘,攻擊者就在11:07將無聊猿 BAYC #3738 NFT轉移到自己的錢包地址中,隨后在LooksRare和OpenSea上將盜取的NFT賣掉,獲得約169.6 ETH。

防騙技巧:

公告 | Trezor錢包現虛假釣魚網站 官方公布甄別方法:昨日夜間,Trezor錢包團隊開始陸續接到用戶關于無效SSL證書的詢問報告。經調查發現,有虛假釣魚網站對嘗試登陸合法Trezor官方網站(wallet.trezor.io)的用戶發動了攻擊。具體的攻擊細節尚不明確,但有跡象指向DNS中或BGP劫持。用戶需特別留意以下兩點:

1.?登陸網站時,虛假錢包頁面會顯示紅字提醒框,告知用戶因內存損壞,他們需要重新修復種子文件。

2.?在修復方法方面,虛假網站迫使用戶在電腦內同時輸入序列號以及種子單詞。

這些均區別于Trezor現存的修復方法。為識別真正的Trezor網站,用戶應注意網址欄是否有顯示“安全”(Secure)標記,堅持在Trezor設備驗證所有的操作,并永遠不要向任何人泄露個人敏感數據。[2018/7/2]

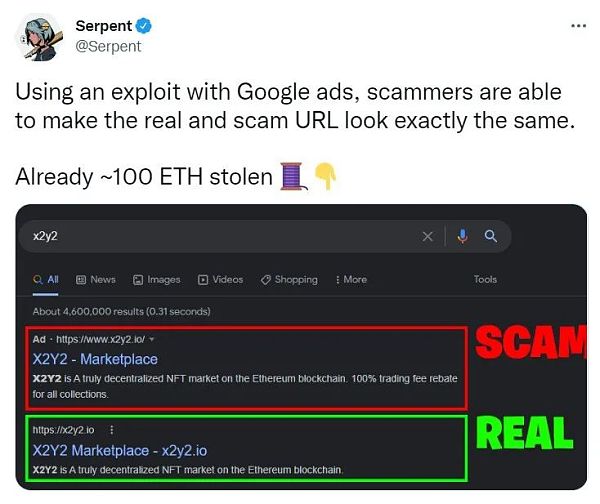

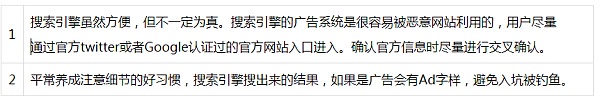

Google廣告漏洞置頂的釣魚網站

2022年5月10日,Discord和加密威脅緩解系統Sentinel創始人Serpent發推表示,NFT交易平臺X2Y2在Google搜索頁面的首個搜索結果是詐騙網站,它利用 Google 廣告的漏洞,使真實網站和詐騙URL看起來完全相同,已經有約100 ETH被盜。

SmartMesh基金會稱有團隊開發釣魚網站欺詐用戶:據SmartMesh基金會稱,有欺詐網站模仿SmartMesh APP、團隊logo、項目介紹、進度更新等,并誘導用戶進入釣魚網站。SmartMesh項目是一個基于區塊鏈的物聯網底層協議。[2018/6/13]

假機器人偽裝成項目方私聊發送釣魚網站

最近,筆者在關注某一新項目時,從項目官網加入到了官方discord社群,加群后按照國際慣例先進行官方機器人身份驗證,然而這一條驗證消息卻是機器人私信發過來的,此時內心有些疑問,但是看到有“機器人”的提示標簽后,也沒多想。

但當我再打開鏈接的時候,發現它自動喚起了我的Metamask錢包,要求輸入密碼,此時基本確定網站有問題。后經過調試分析發現,該網站并非真正的Metamask彈出的,而是虛假網站仿冒的Metamask錢包界面。而如果你輸入密碼,就會要求助記詞驗證,最后密碼和助記詞都會發送到攻擊者的后臺服務器,自此,你的錢包就已經被盜了。

高仿域名和內容的釣魚網站

目前筆者在市場上發現了各種各樣的假冒網站,它們大多對官方網站進行域名、內容等超高程度的模仿。這種方式應該是網絡釣魚中最普遍的存在的,其歸納分析,其主要有以下幾種形式:

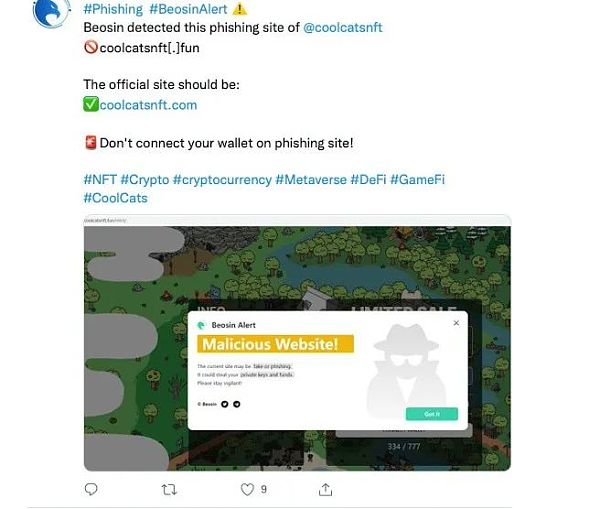

(1)更換頂級域名,主名不變。例如下圖中官網頂級域名是.com,釣魚網站頂級域名為.fun。

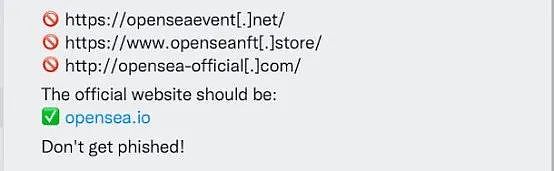

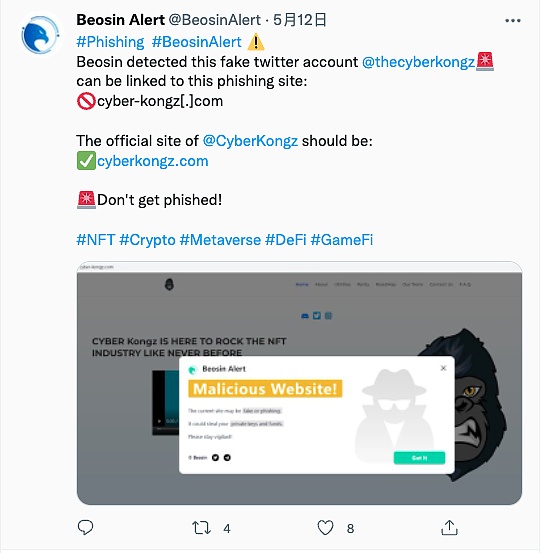

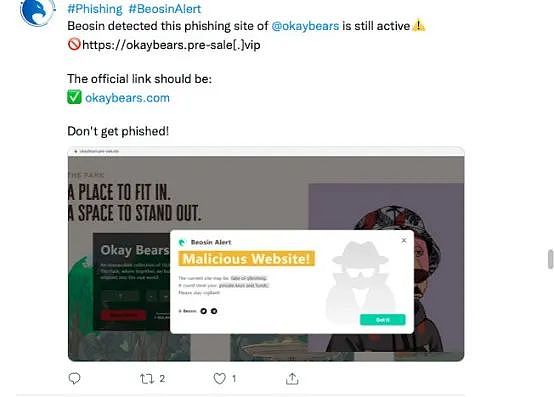

(2)主名添加單詞或符號進行混淆,比如opensea-office,cyber-kongz等。

(3)添加二級域名進行混淆,進行釣魚欺騙。

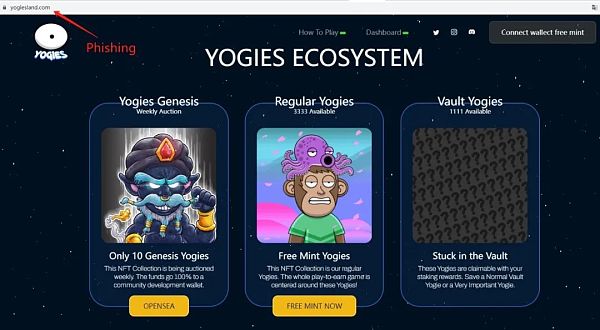

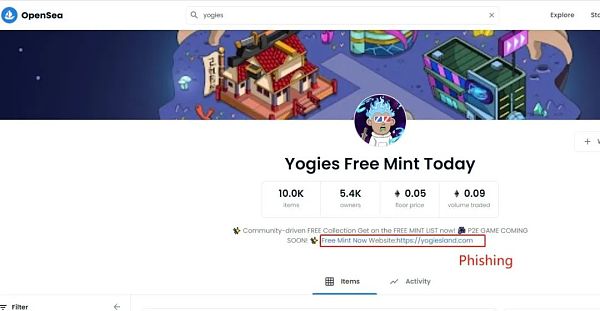

上線了opensea的釣魚項目

筆者前段時間在opensea遨游的時候,發現了一個官網還未開售的項目,卻在opensea上掛牌了10k,接近5.4kowner。一時間警惕心大起,仔細分析發現了釣魚的新套路。這個項目首先利用方式5制作了高仿的官網和相似域名,后在opensea上線了相似名字的項目,且加上free mint等字樣吸引眼球。

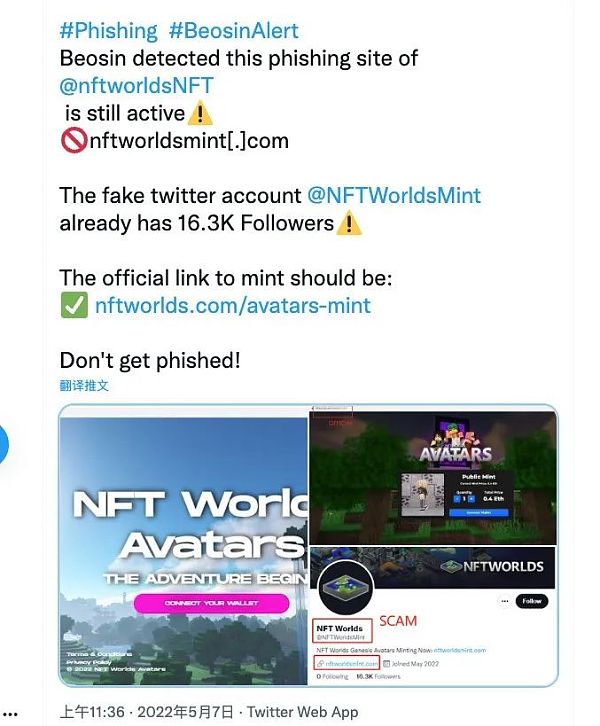

此外,還有些釣魚網站也會聯合釣魚twitter一起進行詐騙:

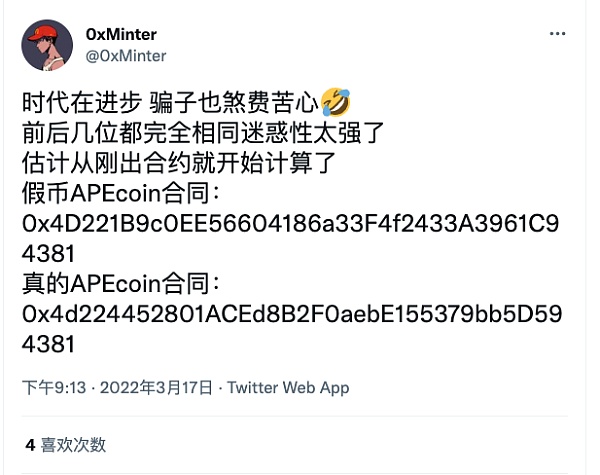

真假合約地址

在今年3月出現了一種新騙局,也是讓人開了眼界。APEcoin項目的合約地址為:

0x4d224452801ACEd8B2F0aebE155379bb5D594381

而攻擊者偽造了前后幾位均相同的假合約,聯合釣魚宣傳一起進行釣魚詐騙,假合約為:

0x4D221B9c0EE56604186a33F4f2433A3961C94381

這種攻擊方式不多見,但是迷惑性很強。不少有安全意識的人會下意識看下合約地址前后幾位是否正常,卻幾乎不會有人全部記下來的。

馬上進行資產隔離,盡快將剩余資產轉移到安全位置,避免更大的損失;

主動發布聲明,告知大家被盜賬戶的相關信息,避免危及朋友和社區;

盡可能保留證據,尋求項目方或機構進行后續處理;

可尋求專業的安全公司進行資金追蹤,如成都鏈安。

最后,建議記錄并分享被騙經歷,與大家共勉。反釣魚反詐騙,需要每個人都重視,也需要每個人都參與。

轉自公號:老雅痞 Web3聲稱,它將定義我們能從商業實體中看到什么和不能看到什么的唯一途徑。然而,它的結果卻是商業化的實體決定了我們能看到什么和不能看到什么.

1900/1/1 0:00:005月10日消息,NFT二層擴展解決方案Immutable X稱,在其被GameStop選為二層協議市場合作伙伴關系以來.

1900/1/1 0:00:005月20日,在廣州市天河區元宇宙創新生態大會上,15個元宇宙應用場景建設項目集中簽約,涵蓋元宇宙實驗室、元宇宙+智慧城市、元宇宙線下娛樂空間等;天河區元宇宙聯合投資基金正式發布.

1900/1/1 0:00:00你不知道,騰訊視頻又發數字藏品了。5月15日,騰訊視頻發布了電視劇《且試天下》中的人物角色Q版形象數字藏品——男主角黑豐息/豐蘭息和女主角白風夕/風惜云.

1900/1/1 0:00:00RSS3被web3領域視為一個很有前景的項目,近期,我一直在體驗web3應用,想試著去找到web3核心要素的一些定義范式,恰巧在看RSS3時,發現了我想找的一個協議,可以定義為數據規范協議.

1900/1/1 0:00:00自上個月以來,特斯拉、SpaceX CEO 埃隆·馬斯克(Elon Musk)與推特(Twitter)的收購大戲一直是投資者討論的Top1 話題,從高調入股、要約收購、再到“擱置”交易.

1900/1/1 0:00:00