BTC/HKD+0.46%

BTC/HKD+0.46% ETH/HKD+0.49%

ETH/HKD+0.49% LTC/HKD+0%

LTC/HKD+0% ADA/HKD+0.64%

ADA/HKD+0.64% SOL/HKD+0.7%

SOL/HKD+0.7% XRP/HKD+0.41%

XRP/HKD+0.41%背景

區塊鏈的世界遵循黑暗森林法則,在這個世界我們隨時可能遭受到來自不明的外部攻擊,作為普通用戶不進行作惡,但是了解黑客的作惡的方式是十分必要的。

慢霧安全團隊此前發布了區塊鏈黑暗森林自救手冊

(https://github.com/slowmist/Blockchain-dark-forest-selfguard-handbook),其中提到了不少關于針對 NFT 項目方的 Discord 進行攻擊的手法,為了幫助讀者對相關釣魚方式有更清晰的認知,本文將揭露其中一種釣魚方法,即通過惡意的書簽來盜取項目方 Discord 賬號的 Token,用來發布虛假信息等誘導用戶訪問釣魚網站,從而盜取用戶的數字資產。

釣魚事件

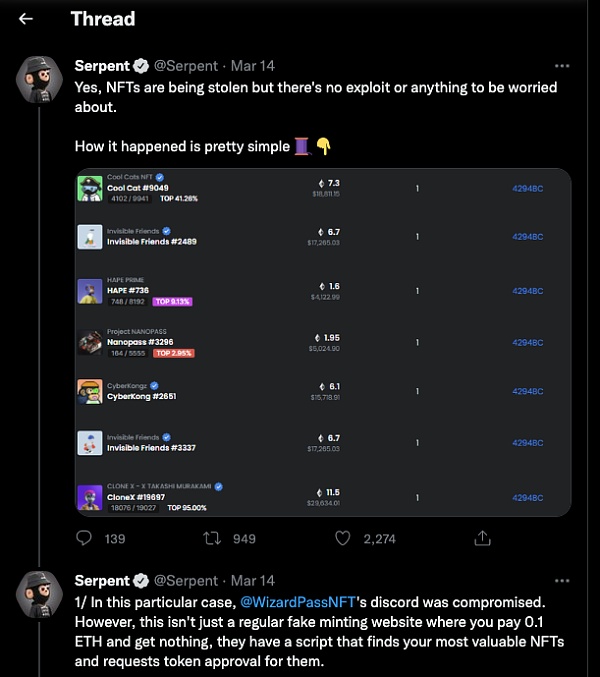

先來回顧一起 Discord 釣魚事件:2022 年 3 月 14 日,一則推特稱 NFT 項目 Wizard Pass 的 Discord 社區被詐騙者入侵,目前已造成 BAYC、Doodles、Clone X 等 NFT 被盜,詳情如下:

慢霧:近期出現新的流行惡意盜幣軟件Mystic Stealer,可針對40款瀏覽器、70款瀏覽器擴展進行攻擊:6月20日消息,慢霧首席信息安全官@IM_23pds在社交媒體上發文表示,近期已出現新的加密貨幣盜竊軟件Mystic Stealer,該軟件可針對40款瀏覽器、70款瀏覽器擴展、加密貨幣錢包進行攻擊,如MetaMask、Coinbase Wallet、Binance、Rabby Wallet、OKX Wallet、OneKey等知名錢包,是目前最流行的惡意軟件,請用戶注意風險。[2023/6/20 21:49:05]

(來源:https://twitter.com/SerpentAU/status/1503232270219431941)

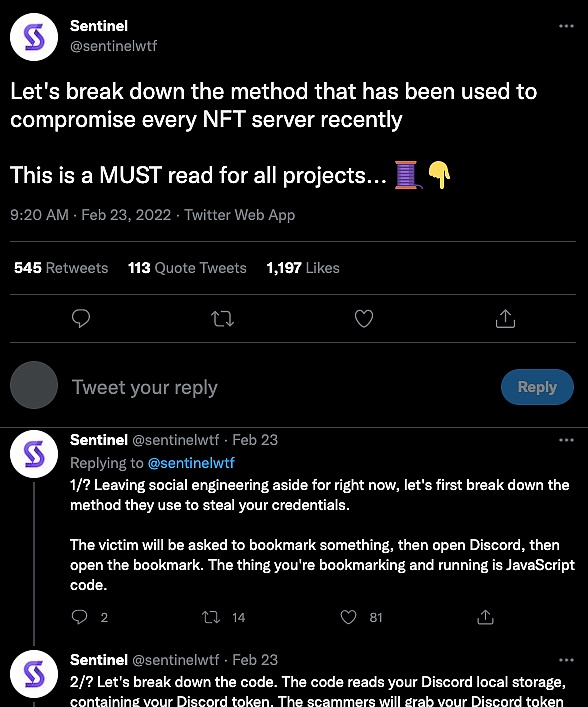

牽出其中一個解讀:

(來源:https://twitter.com/sentinelwtf/status/1496293768542429187)

該解讀里說的 bookmark 就是瀏覽器書簽,這個書簽里的內容可以是一段 JavaScript 惡意代碼,當 Discord 用戶點擊時,惡意 JavaScript 代碼就會在用戶所在的 Discord 域內執行,盜取 Discord Token,攻擊者獲得項目方的 Discord Token 后就可以直接自動化接管項目方的 Discord 賬戶相關權限。

慢霧:利用者通過執行惡意提案控制了Tornado.Cash的治理:金色財經報道,SlowMist發布Tornado.Cash治理漏洞解析。 5月20日,Tornado.Cash遭受了治理攻擊,利用者通過執行惡意提案控制了Tornado.Cash的治理。5月13日,利用者發起了20提案,并在提案中說明20提案是對16提案的補充,具有相同的執行邏輯。但實際上,提案合約多了一個自毀邏輯,其創建者是通過create2創建的,具有自毀功能,所以在與提案合約自毀后,利用者仍可以部署不同的以與以前相同的方式將字節碼發送到相同的地址。不幸的是,社區沒有看到擬議合約中的犯規行為,許多用戶投票支持該提案。

在5月18日,利用者通過創建具有多個交易的新地址,反復將0代幣鎖定在治理中。利用提案合約可以銷毀并重新部署新邏輯的特性,利用者在5月20日7:18(UTC)銷毀了提案執行合約,并在同一地址部署了一個惡意合約,其邏輯是修改用戶在治理中鎖定的代幣數量。

攻擊者修改完提案合約后,于5月20日7:25(UTC)執行惡意提案合約。該提案的執行是通過 Delegatecall 執行的,因此,該提案的執行導致治理合約中由開發者控制的地址的代幣鎖定量被修改為 10,000。提案執行完成后,攻擊者從治理庫中解鎖了TORN代幣。金庫中的TORN代幣儲備已經耗盡,同時利用者控制了治理。[2023/5/21 15:17:00]

背景知識

動態 | 慢霧:巨鯨被盜2.6億元資產,或因Blockchain.info安全體系存在缺陷:針對加密巨鯨賬戶(zhoujianfu)被盜價值2.6億元的BTC和BCH,慢霧安全團隊目前得到的推測如下:該大戶私鑰自己可以控制,他在Reddit上發了BTC簽名,已驗證是對的,且猜測是使用了一款很知名的去中心化錢包服務,而且這種去中心化錢包居然還需要SIM卡認證,也就是說有用戶系統,可以開啟基于SIM卡的短信雙因素認證,猜測可能是Blockchain.info,因為它吻合這些特征,且歷史上慢霧安全團隊就收到幾起Blockchain.info用戶被盜幣的威脅情報,Blockchain.info的安全體系做得并不足夠好。目前慢霧正在積極跟進更多細節,包括與該大戶直接聯系以及盡力提供可能需求的幫助。[2020/2/22]

要理解該事件需要讀者有一定的背景知識,現在的瀏覽器都有自帶的書簽管理器,在提供便利的同時卻也容易被攻擊者利用。通過精心構造惡意的釣魚頁面可以讓你收藏的書簽中插入一段 JavaScript 代碼,當受害者點擊書簽時會以當前瀏覽器標簽頁的域進行執行。

動態 | 慢霧:10 月發生多起針對交易所的提幣地址劫持替換攻擊:據慢霧區塊鏈威脅情報(BTI)系統監測及慢霧 AML 數據顯示,過去的 10 月里發生了多起針對數字貨幣交易所的提幣地址劫持替換攻擊,手法包括但不限于:第三方 JS 惡意代碼植入、第三方 NPM 模塊污染、Docker 容器污染。慢霧安全團隊建議數字貨幣交易所加強風控措施,例如:1. 密切注意第三方 JS 鏈接風險;2. 提幣地址應為白名單地址,添加時設置雙因素校驗,用戶提幣時從白名單地址中選擇,后臺嚴格做好校驗。此外,也要多加注意內部后臺的權限控制,防止內部作案。[2019/11/1]

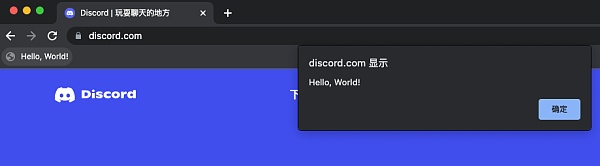

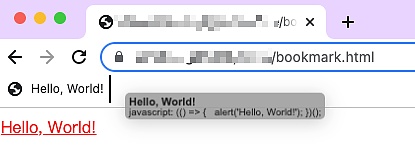

以上圖為例,受害者打開了 discord.com 官網,并在這個頁面點擊了之前收藏的惡意的書簽“Hello,World!” 從而執行了一個彈窗語句,可以發現執行的源顯示的是 discord.com。

這里有一個域的概念,瀏覽器是有同源策略等防護策略的,按理不屬于 discord.com 做出的操作不應該在 discord.com 域的頁面有響應,但書簽卻繞過了這個限制。

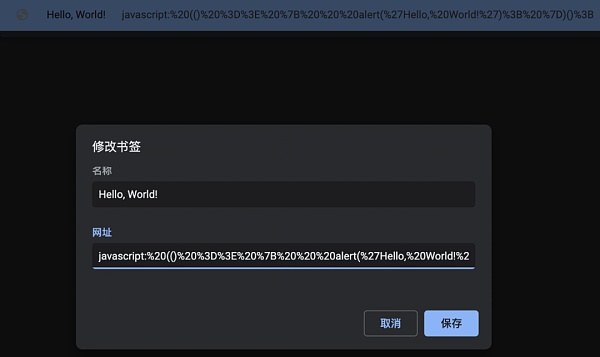

可以預見書簽這么個小功能隱含的安全問題,正常添加書簽的方式會明顯看到書簽網址:

聲音 | 慢霧:Ghostscript存在多個漏洞:據慢霧區消息,Google Project Zero發布Ghostscript多個漏洞預警,遠端攻擊者可利用漏洞在目標系統執行任意代碼及繞過安全限制。Ghostscript 9.26及更早版本都受影響。軟件供應商已提供補丁程序。[2019/1/24]

稍微有安全意識的讀者應該會直接看到網址信息明顯存在問題。

當然如果是一個構造好誘導你拖拽收藏到書簽欄到頁面呢?可以看到 twitter 鏈接中的演示視頻就是構造了這么個誘導頁面:”Drag this to your bookmarked”。

也就是拖著某個鏈接即可添加到書簽欄,只要釣魚劇本寫得足夠真實,就很容易讓安全意識不足的用戶中招。

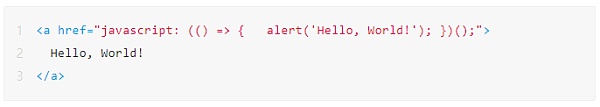

要實現拖拽即可添加到書簽欄只需要構造一個 a 標簽,下面是示例代碼:

書簽在點擊時可以像在開發者工具控制臺中的代碼一樣執行,并且會繞過 CSP(Content Security Policy)策略。

讀者可能會有疑問,類似 “javascript:()” 這樣的鏈接,在添加進入到瀏覽器書簽欄,瀏覽器竟然會沒有任何的提醒?

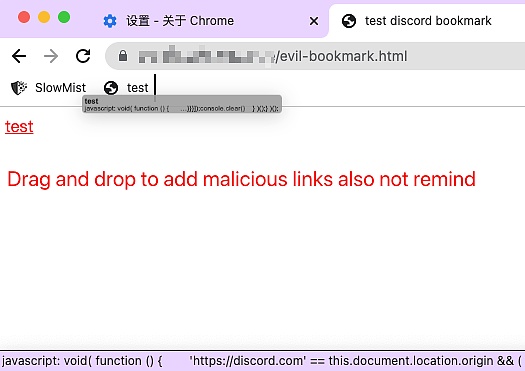

筆者這里以谷歌和火狐兩款瀏覽器來進行對比。

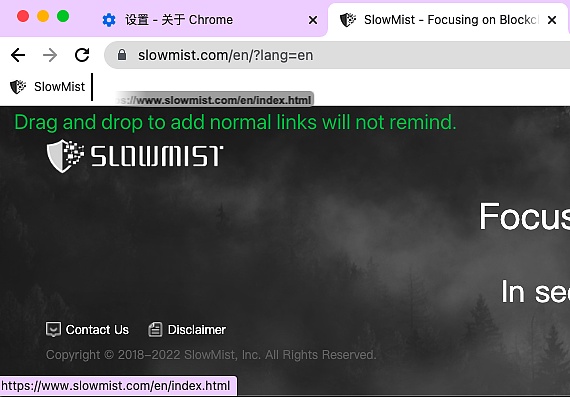

使用谷歌瀏覽器,拖拽添加正常的 URL 鏈接不會有任何的編輯提醒。

使用谷歌瀏覽器,拖拽添加惡意鏈接同樣不會有任何的編輯提醒。

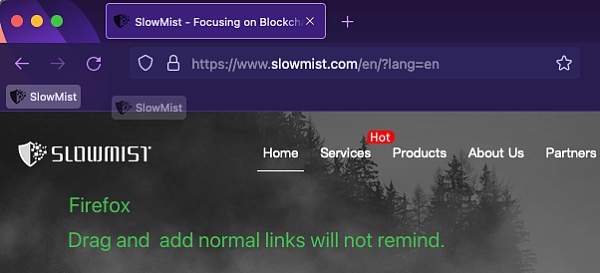

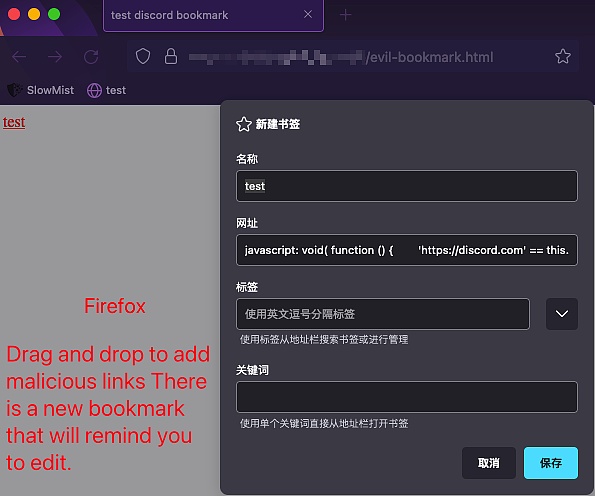

使用火狐瀏覽器如果添加正常鏈接不會有提醒。

使用火狐瀏覽器,如果添加惡意鏈接則會出現一個窗口提醒編輯確認保存。

由此可見在書簽添加這方面火狐瀏覽器的處理安全性更高。

場景演示

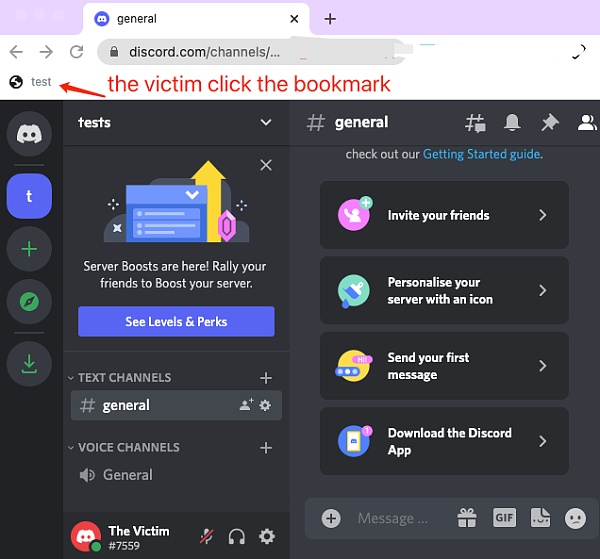

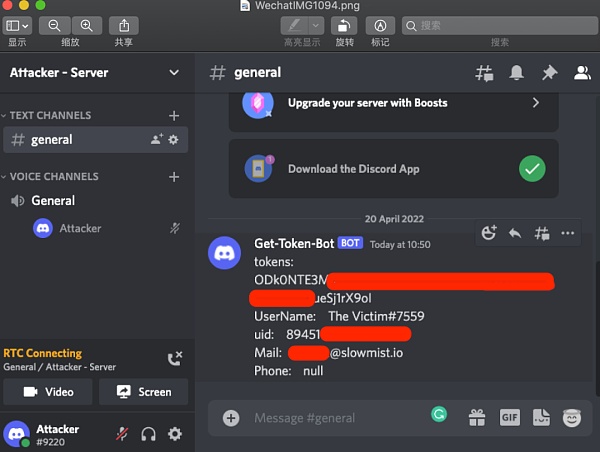

演示采用的谷歌瀏覽器,在用戶登錄 Web 端 Discord 的前提下,假設受害者在釣魚頁面的指引下添加了惡意書簽,在 Discord Web 端登錄時,點擊了該書簽,觸發惡意代碼,受害者的 Token 等個人信息便會通過攻擊者設置好的 Discord webhook 發送到攻擊者的頻道上。

下面是演示受害者點擊了釣魚的書簽:

下面是演示攻擊者編寫的 JavaScript 代碼獲取 Token 等個人信息后,通過 Discord Server 的 webhook 接收到。

筆者補充幾點可能會產生疑問的攻擊細節:

1. 為什么受害者點了一下就獲取了?

通過背景知識我們知道,書簽可以插入一段 JavaScript 腳本,有了這個幾乎可以做任何事情,包括通過 Discord 封裝好的 webpackChunkdiscord_app 前端包進行信息獲取,但是為了防止作惡的發生,詳細的攻擊代碼筆者不會給出。

2. 為什么攻擊者會選擇 Discord webhook 進行接收?

因為 Discord webhook 的格式為

“https://discord.com/api/webhooks/xxxxxx”,直接是 Discord 的主域名,繞過了同源策略等問題,讀者可以自行新建一個 Discord webhook 進行測試。

3. 拿到了 Token 又能怎么樣?

拿到了 Token 等同于登錄了 Discord 賬號,可以做登錄 Discord 的任何同等操作,比如建立一個 Discord webhook 機器人,在頻道里發布公告等虛假消息進行釣魚。

總結

攻擊時刻在發生,針對已經遭受到惡意攻擊的用戶,建議立刻采取如下行動進行補救:

1. 立刻重置 Discord 賬號密碼。

2. 重置密碼后重新登錄該 Discord 賬號來刷新 Token,才能讓攻擊者拿到的 Token 失效。

3. 刪除并更換原有的 webhook 鏈接,因為原有的 webhook 已經泄露。

4. 提高安全意識,檢查并刪除已添加的惡意書簽。

作為用戶,重要的是要注意任何添加操作和代碼都可能是惡意的,Web 上會有很多的擴展看起來非常友好和靈活。書簽不能阻止網絡請求,在用戶手動觸發執行的那一刻,還是需要保持一顆懷疑的心。

本文到這邊就結束了,慢霧安全團隊將會揭露更多關于黑暗森林的攻擊事件,希望能夠幫助到更多加密世界的人。

By:耀@慢霧安全團隊

Tags:DISCORDCORDDISDisCas VisionLord ArenaConcordiumNeon District

本文為The Anti-Ape在substack發表的文章“What's wrong with bridges?Perils.

1900/1/1 0:00:00黃玲玲在激光測量室做實驗。本報記者 肖婕妤春日午后,晴空萬里。北京理工大學校園里,粉色海棠正開得燦爛。穿過中心花園,在教學樓,記者見到了追光的科學家——黃玲玲.

1900/1/1 0:00:00原文標題:《以欺詐和烏托邦主義來劃分加密貨幣的四個象限|鏈茶速遞》 在 2020 年和 2021 年的雙牛市周期中,「敘事」(narrative)占據了主導地位,對一個代幣項目來說.

1900/1/1 0:00:00新型網絡犯罪已成為主流犯罪,詐騙手法加速迭代變化,攻防對抗不斷加劇升級,跨國有組織特征日趨明顯……在14日上午國新辦舉行的新聞發布會上.

1900/1/1 0:00:00據外媒報道,一位高級政府官員表示,伊朗不會承認加密貨幣是一種支付手段。他發表聲明之際,伊朗中央銀行宣布了在該國發行數字貨幣的規則.

1900/1/1 0:00:00本文由”老雅痞laoyapicom“授權轉載 什么是vibe?聽說過氛圍感美女,氛圍感拍照,社區的氛圍感你了解過嗎?其實用“氛圍”做直譯并不是很準確,vibe是vibration的縮寫.

1900/1/1 0:00:00