BTC/HKD+2.97%

BTC/HKD+2.97% ETH/HKD+2.61%

ETH/HKD+2.61% LTC/HKD+3.54%

LTC/HKD+3.54% ADA/HKD+5.09%

ADA/HKD+5.09% SOL/HKD+4.57%

SOL/HKD+4.57% XRP/HKD+4.29%

XRP/HKD+4.29%北京時間2022年3月13日上午9:04,CertiK安全技術團隊監測到Paraluni's MasterChef 合約遭到攻擊,大約170萬美元的資金通過多筆交易從該項目中被盜。

下文CertiK安全團隊將從該項目的操作及合約等方面為大家詳細解讀并分析。

漏洞交易

攻擊者地址: https://bscscan.com/address/0x94bc1d555e63eea23fe7fdbf937ef3f9ac5fcf8f

交易實例: https://bscscan.com/tx/0x70f367b9420ac2654a5223cc311c7f9c361736a39fd4e7dff9ed1b85bab7ad54

首發 | 劉堯:百度區塊鏈推出天鏈平臺賦能鏈上業務:12月20日,由CSDN主辦的“2019中國區塊鏈開發者大會”12月20日在北京舉行。百度智能云區塊鏈產品負責人劉堯以《企業區塊鏈賦能產業創新落地》為主題進行了演講,他指出:2020年將是區塊鏈企業落地的元年,為了支持中國區塊鏈的產業落地,百度將區塊鏈進行平臺化戰略升級,依托百度智能云推出天鏈平臺,就是要賦能360行的鏈上業務創新落地。[2019/12/20]

合約地址

Masterchef合約: https://bscscan.com/address/0xa386f30853a7eb7e6a25ec8389337a5c6973421d#code

攻擊流程

注意,這個攻擊流程是以下面這個交易為基礎的:https://bscscan.com/tx/0x70f367b9420ac2654a5223cc311c7f9c361736a39fd4e7dff9ed1b85bab7ad54

首發 | 《一起來捉妖》中玩家達到22級將會接觸到專屬貓的玩法 ?:今日騰訊上線首款區塊鏈游戲《一起來捉妖》,經金色財經查證,游戲中玩家達到22級將會接觸到專屬貓的玩法,而非此前官方對外宣稱的15級。除了誘貓鈴鐺召喚出的0代貓以及部分通過運營活動獎勵的專屬貓以外,游戲中所有的貓默認都是未上鏈狀態。未上鏈的貓不能出售,也無法進入市場與其他玩家配對;但是你可以使用這些貓與你的QQ/微信好友進行配對,產出新的小貓。使用道具“天書筆”可以將你的貓記錄到區塊鏈。當貓被記錄到區塊鏈以后,這些貓就可以進入市場,通過配對賺取點券,或者出售賺取點券。專屬貓是否上鏈,并不影響它的增益效果。但只有上鏈后,它才能面對全服務器所有的玩家進行繁殖、交易。

?

《一起來捉妖》中的專屬貓玩法,基于騰訊區塊鏈技術,游戲中的虛擬數字資產得到有效保護。此外,基于騰訊區塊鏈技術,貓也可以自由繁殖,并且運用區塊鏈技術存儲、永不消失。[2019/4/11]

準備階段:

公告 | 火幣全球站6月29日16:00全球首發 Project PAI:火幣全球站定于新加坡時間6月29日16:00 Project PAI (PAI) 充值業務。7月2日16:00在創新區開放PAI/BTC, PAI/ETH交易。7月6日16:00開放 PAI提現業務。[2018/6/29]

攻擊者部署了兩個惡意的代幣合約UGT和UBT。

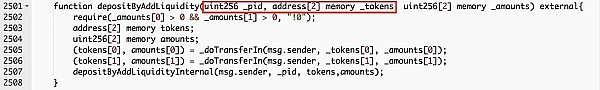

在UBT代幣合約中,有兩個惡意的函數實現:

1. 在 "transferFrom() "函數中,攻擊者實現了對MasterChef的 "deposit() "函數的調用,以存入LP代幣。

2. 一個 "withdrawAsset() "函數,將調用Masterchef的 "withdraw() "來提取存入的LP代幣。

金色首發 EOS超級節點競選投票率達6.49%:金色財經數據播報,截止北京時間6月13日15:50,EOS投票率達6.49%。EOS引力區和EOS佳能作為兩個來自中國的超級節點競選團隊暫居第五和第六名。其中EOS引力區的得票總數為903萬,占比2.96%;EOS佳能的得票總數為877萬,占比2.87%。此前異軍突起的EOSflytomars暫居第17位,得票總數為630萬,占比2.07%。目前躋身前30名的超級節點競選團隊中,有八個團隊來自中國。[2018/6/13]

攻擊階段:

攻擊者利用閃電貸獲得了156,984 BSC-USD和157,210 BUSD。

攻擊者向ParaPair發送通過閃電貸獲得的BSC-USD和BUSD代幣,并收到155,935枚LP代幣作為回報。

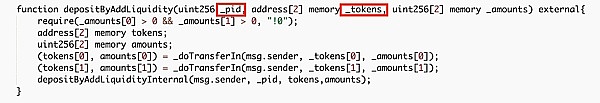

然后,攻擊者調用 "depositByAddLiquidity() "函數,將LP代幣存入資金池。

1. 在調用此函數時:輸入參數“_pid ”為18,“_tokens ”為[UGT,UBT]。

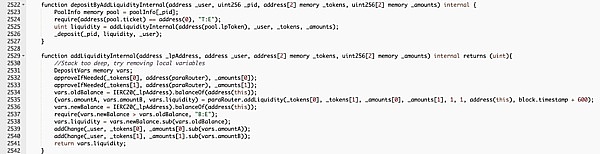

2. 因為 depositByAddLiquidity() 會調用 “UBT.transferFrom()” 函數, 因此MasterChef.deposit() 函數會被觸發并且向合約存入 155,935 LP 代幣。

3. 因此, 155,935 LP 代幣被存入了兩次并且攻擊者獲得了兩份“userInfo” 的記錄 (一次是從 UBT, 另一次是從攻擊者的合約)。

最后,攻擊者提取了兩次:

1. 第一次是通過函數“UBT.withdrawAsset()”。

2. 另一個是來自攻擊者對 “Masterchef.withdraw() ”函數的調用。最后,攻擊者刪除了流動資金并返還了閃電貸。

合約漏洞分析

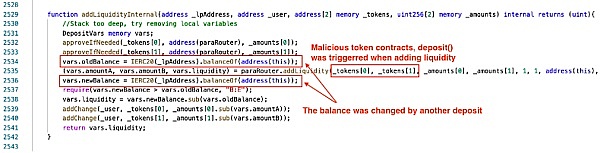

在函數`MasterChef.depositByAddLiquidity()`中,作為參數傳入的`_tokens`可以與池中的編號為`_pid`的tokens不匹配。

`depositByAddLiquidity()`函數通過調用`addLiquidityInternal()`函數,觸發了傳入惡意代幣(UBT)的“transferFrom”函數,進而導致了重入的問題。因此,同一份LP代幣被存入兩次。

資產去向

截至3月13日,總共有價值約170萬美元的資產被盜。3000個BNB仍然在攻擊者在BSC的地址中,235個ETHs則通過Birdge轉移到以太坊,并通過Tornado進行洗白。

寫在最后

該次事件可通過安全審計發現相關風險:審計可以發現重入問題和外部依賴問題。

同時,CertiK的安全專家建議:

時刻關注函數的外部輸入,盡量避免傳入合約地址作為參數。

關注外部調用,為所有可能出現重入危險的外部調用函數加上“nonReentrant”修飾函數。

本次事件的預警已于第一時間在CertiK項目預警推特

除此之外,CertiK官網已添加社群預警功能。在官網上,大家可以隨時看到與漏洞、黑客襲擊以及Rug Pull相關的各種社群預警信息。

Tags:區塊鏈QUOTERPAI區塊鏈工程專業張雪峰Quoll FinanceYearn Finance CenterPAID價格

從最開始的唱跳愛豆,到人工智能助手,再到能適應不同工作場景的虛擬人員工,虛擬數字人技術也在不斷發展.

1900/1/1 0:00:00原文: The Fundamental Problems With Play-to-Earn Games.

1900/1/1 0:00:00DAO是一個去中心化的自治組織,引起了Crypto圈內很多人對其的哲學討論設。在最基本的層面上,DAO 只是一種將人們組織起來實現集體目標的方式.

1900/1/1 0:00:00流動性挖礦涉及在智能合約中存入(有時鎖定)加密資產,以換取收益 流動性挖礦可能涉及相當大的風險。本文僅用于教育目的,不應被視為財務建議。在做出任何投資決定之前,請考慮您的個人風險狀況.

1900/1/1 0:00:001.金色觀察 | 值得關注的Web3社交項目web2時代,作為內容生產者的用戶無法分享其帶給平臺的價值,一直被人們詬病。而web3時代將改變這一點.

1900/1/1 0:00:00除了最近的宏觀經濟事件導致市場略微看跌外,我認為我們可以確信我們仍處于 NFT 牛市的中間。在這輪牛市中,每周都有數百個項目推出,其中大部分都是類似的智能合約.

1900/1/1 0:00:00