BTC/HKD+0.38%

BTC/HKD+0.38% ETH/HKD-0.13%

ETH/HKD-0.13% LTC/HKD+0.61%

LTC/HKD+0.61% ADA/HKD+0.87%

ADA/HKD+0.87% SOL/HKD+0.68%

SOL/HKD+0.68% XRP/HKD+1.82%

XRP/HKD+1.82%1.前言

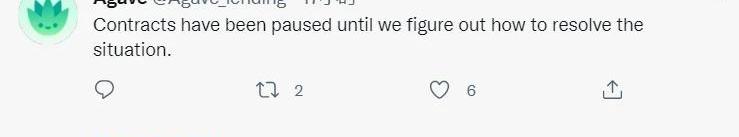

北京時間3月15日晚,知道創宇區塊鏈安全實驗室監測到Gnosis鏈上的借貸類協議HundredFinance與Agave均遭遇了閃電貸襲擊,包括AAVE的分支Agave和Compound的分支HundredFinance。協議損失超1100萬美元。目前項目方已暫停其數百個市場。

知道創宇區塊鏈安全實驗室第一時間跟蹤本次事件并分析。

2.分析

Gnosis鏈上Compound分叉項目Hundred Finance將停止運營:8月10日消息,Gnosis 鏈上 Compound 分叉項目 Hundred Finance 發推表示,該項目將根據社區提案投票結果停止運營。該提案包括停止 Hundred Finance 作為貸款協議的日常運營,并將金庫中持有的可用資產直接分配給受害者,并盡可能尋求進一步的資金分配

金色財經此前報道,今年 4 月份 Hundred Finance 遭黑客攻擊,損失約 700 萬美元。[2023/8/10 16:16:52]

2.1攻擊者相關信息

百金融被攻擊tx:

0x534b84f657883ddc1b66a314e8b392feb35024afdec61dfe8e7c510cfac1a098

NEAR將于本月啟動夜影協議第一階段并引入Chunk-Only Producers:9月9日消息,NEAR宣布將于本月啟動夜影協議第一階段并引入Chunk-Only Producers,Chunk-Only Producers僅負責在一個分片中生成區塊。NEAR計劃引入250至400名Chunk-Only Producers,該階段預計將于本月下旬啟動。

據悉,之后的第二和第三階段均將于2023年啟動,第二階段會將狀態和處理都將完全分片,第三階段則將實現動態分片,網絡將被動態拆分為分片,然后根據資源利用率進行合并,進一步提高網絡可擴展性。[2022/9/9 13:20:23]

攻擊合約:0xdbf225e3d626ec31f502d435b0f72d82b08e1bdd

謝霆鋒旗下鋒味同萌將與Hungry Sausages Lab合作推NFT:3月28日消息,香港電影演員兼歌手謝霆鋒進軍NFT市場。謝霆鋒創立及主理的美食與生活品牌鋒味旗下年輕化子品牌鋒味同萌與總部位于香港的創意工作室 Hungry Sausages Lab 合作,將推出 100 枚 NFT。這些 NFT 將于 4 月 1 日進行白名單預售或意向登記,并在 4 月 4 日公開鑄造,起拍價為 0.15 ETH。

這 100 枚 NFT 將以謝霆鋒廚師動漫角色為特點,也是 Hungry Sausages 系列 5000 枚 NFT 的一部分。鋒味聯合創始人Derek Yeung表示,元宇宙熱潮遍布全球。我們在實體市場拓展業務的同時,也在積極探索通過虛擬世界創造新體驗的新穎方式。[2022/3/28 14:22:33]

攻擊地址:0xd041ad9aae5cf96b21c3ffcb303a0cb80779e358

Hundred Finance宣布將向veHND持有者空投3.75萬枚FTM:官方消息,Hundred Finance宣布,將向跨鏈veHND持有者空投Fantom(FTM)代幣。此前,Fantom推出3.7億枚FTM激勵計劃。Hundred Finance有資格在12個月共收到90萬枚FTM。Hundred Finance計劃分兩次向veHND持有者空投37,500 FTM,第一次根據公告之前Arbitrum、Fantom和Harmony鏈上快照的余額,并將進行第二次快照。所有資格用戶需在Fantom Opera提交申領。[2022/1/15 8:50:26]

攻擊后跨鏈匿名化:https://etherscan.io/txs?a=0xd041ad9aae5cf96b21c3ffcb303a0cb80779e358

“特朗普概念股”Phunware公司接受比特幣用于購買Lyte電競PC:市場消息:“特朗普概念股”Phunware(PHUN.O)公司現在接受比特幣用于購買Lyte電競PC。(金十)[2021/10/29 6:20:16]

龍舌蘭被攻擊tx:

0xa262141abcf7c127b88b4042aee8bf601f4f3372c9471dbd75cb54e76524f18e

攻擊合約:0xF98169301B06e906AF7f9b719204AA10D1F160d6

攻擊地址:0x0a16a85be44627c10cee75db06b169c7bc76de2c

攻擊后跨鏈匿名化:https://etherscan.io/txs?a=0x0a16a85be44627c10cee75db06b169c7bc76de2c

2.2攻擊流程

由于百金融與龍舌蘭攻擊流程與手法類似,因此我們使用百金融進行分析。

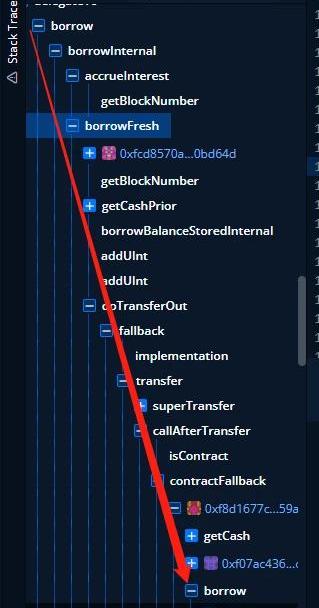

百金融攻擊調用流程

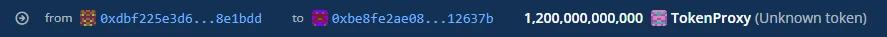

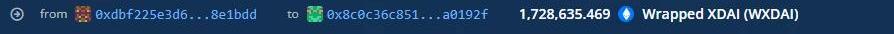

1、攻擊者利用合約在三個池子中利用閃電貸借出WXDAI和USDC

2、在WETH池子質押借出的部分USDC

3、利用重入利用一筆質押,超額借出池子中資金

4、重復質押-重入借出步驟,將其他兩個池子資產超額借出

5、歸還閃電貸

6、獲利轉移

2.3漏洞細節

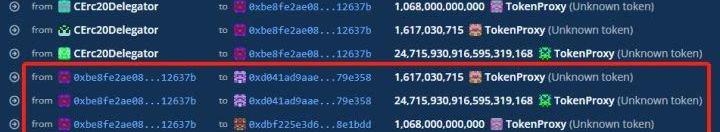

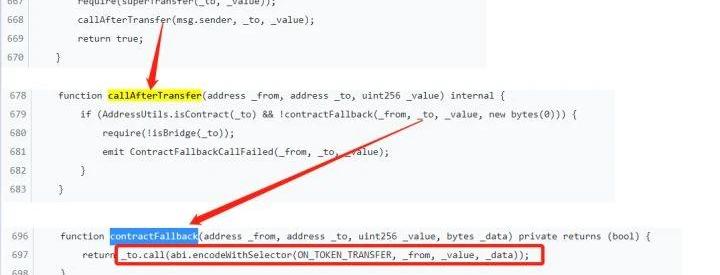

導致本次問題的根本原因是由于在Gnosis鏈上的官方橋接代幣xDAI合約中實現了一個對于to地址的回調

合約實現地址:

https://blockscout.com/xdai/mainnet/address/0xf8D1677c8a0c961938bf2f9aDc3F3CFDA759A9d9/contracts

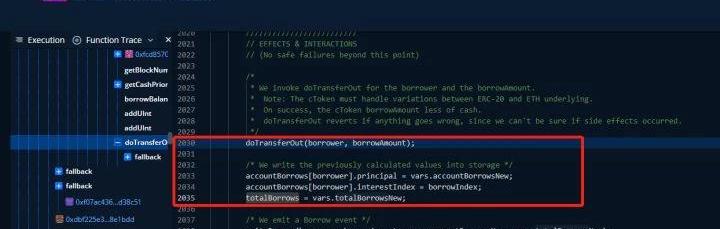

該回調將直接導致重入漏洞的產生,同時由于在HundredFinance團隊fork的Compound版本中沒有嚴格遵循檢查-生效-交互,進而導致了總借貸量更新晚于重入實現。最終攻擊者得以超額借貸。

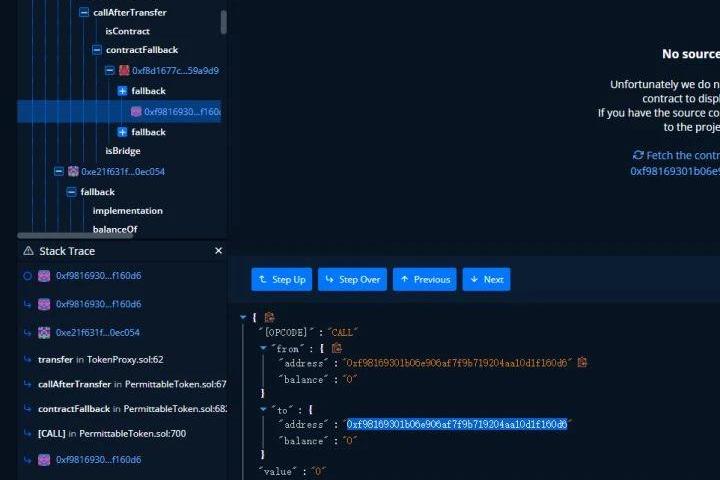

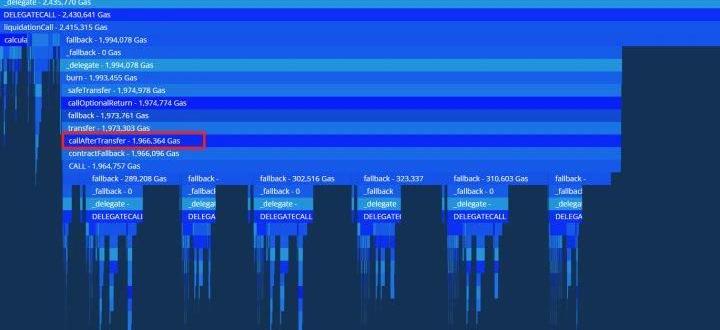

類似的,對于Agave項目方,攻擊者利用liquidateCall函數內部調用會調用xDAI的callAfterTransfer方法進行回調,最終導致攻擊者能再次進行借貸。

在百金融攻擊中攻擊者重入的調用路徑如下:

在Agave攻擊中攻擊者回調路徑如下:

3.總結

此次遭受攻擊的兩個借貸項目由于錯誤的引入了存在重入的token,同時項目方的fork的代碼沒有采用檢查-生效-交互模式導致了問題的發生。

我們強調:對于一個優秀的項目的引用必須建立在足夠的理解和嚴謹的開發上,尤其是存在差異化的部分,切忌顧此失彼最終因為一個小的差錯導致項目全部的損失。

近期,各類合約漏洞安全事件頻發,合約審計、風控措施、應急計劃等都有必要切實落實。

據區塊鏈瀏覽器TRONSCAN數據,過去二十二周,TRX連續處于通縮狀態,通縮量達2.94億枚TRX.

1900/1/1 0:00:00缺口是指資產價格在快速變動過程中,由于一段價格區間內沒有產生任何交易而產生的一種價格跳空現象,顯示在K線圖上,就是一個真空區域,這片真空區域就被稱為“缺口”,或者“跳空”.

1900/1/1 0:00:00Polkadot生態研究院出品,必屬精品 背景 繼2020年波卡主網上線后,2021年對于波卡來說也是不平凡的一年.

1900/1/1 0:00:00在新冠疫情出現后,媒體和體育產業都發生了肉眼可見的變化。而NFTs這一應用伴隨著電子競技和可視游戲的興起而改變了游戲行業,也讓更多的大眾焦點因此轉移到了NFTs等技術上.

1900/1/1 0:00:00前言 北京時間2022年2月5日晚,http://Meter.io跨鏈協議遭到攻擊,損失約430萬美元。知道創宇區塊鏈安全實驗室第一時間跟蹤本次事件并分析.

1900/1/1 0:00:00本文來自PythNetwork,由Odaily星球日報譯者Katie辜編譯。 目前,已有八家區塊鏈基礎設施公司增加了對PythNetwork的支持,其中包括新加入的Syndica,還有Evers.

1900/1/1 0:00:00