BTC/HKD+1.76%

BTC/HKD+1.76% ETH/HKD+1.25%

ETH/HKD+1.25% LTC/HKD+0.01%

LTC/HKD+0.01% ADA/HKD+0.97%

ADA/HKD+0.97% SOL/HKD+3.27%

SOL/HKD+3.27% XRP/HKD+0.51%

XRP/HKD+0.51%概述

2023年4月13日,YearnFinance遭到黑客攻擊,導致大約損失1000萬美元。本文將分析攻擊過程以及漏洞產生的原因。

攻擊分析

這是一筆攻擊交易:

https://etherscan.io/tx/0xd55e43c1602b28d4fd4667ee445d570c8f298f5401cf04e62ec329759ecda95d

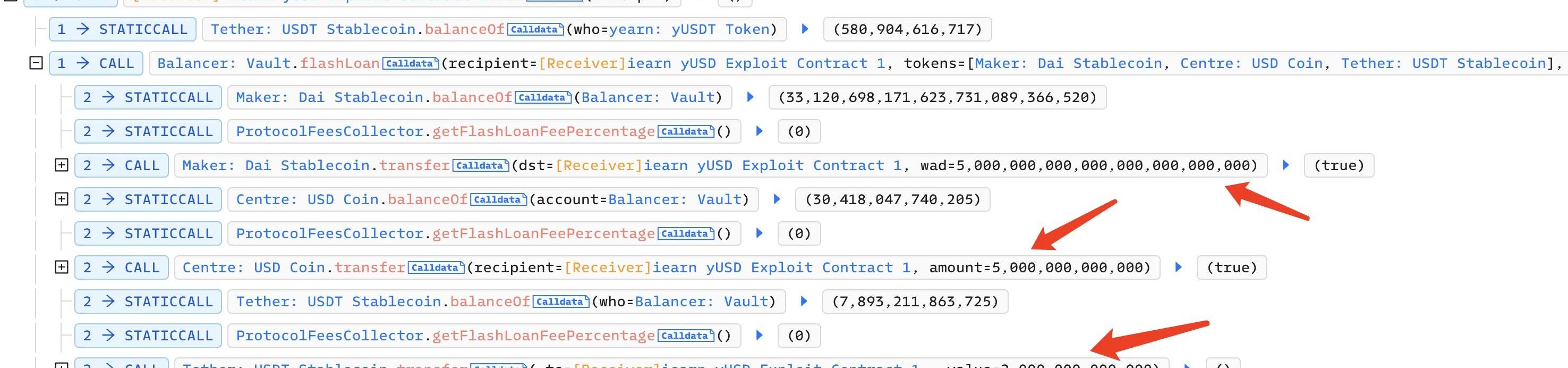

攻擊者從Balancer發起了閃電貸,借了500萬DAI、500萬USDC和200萬USDT:

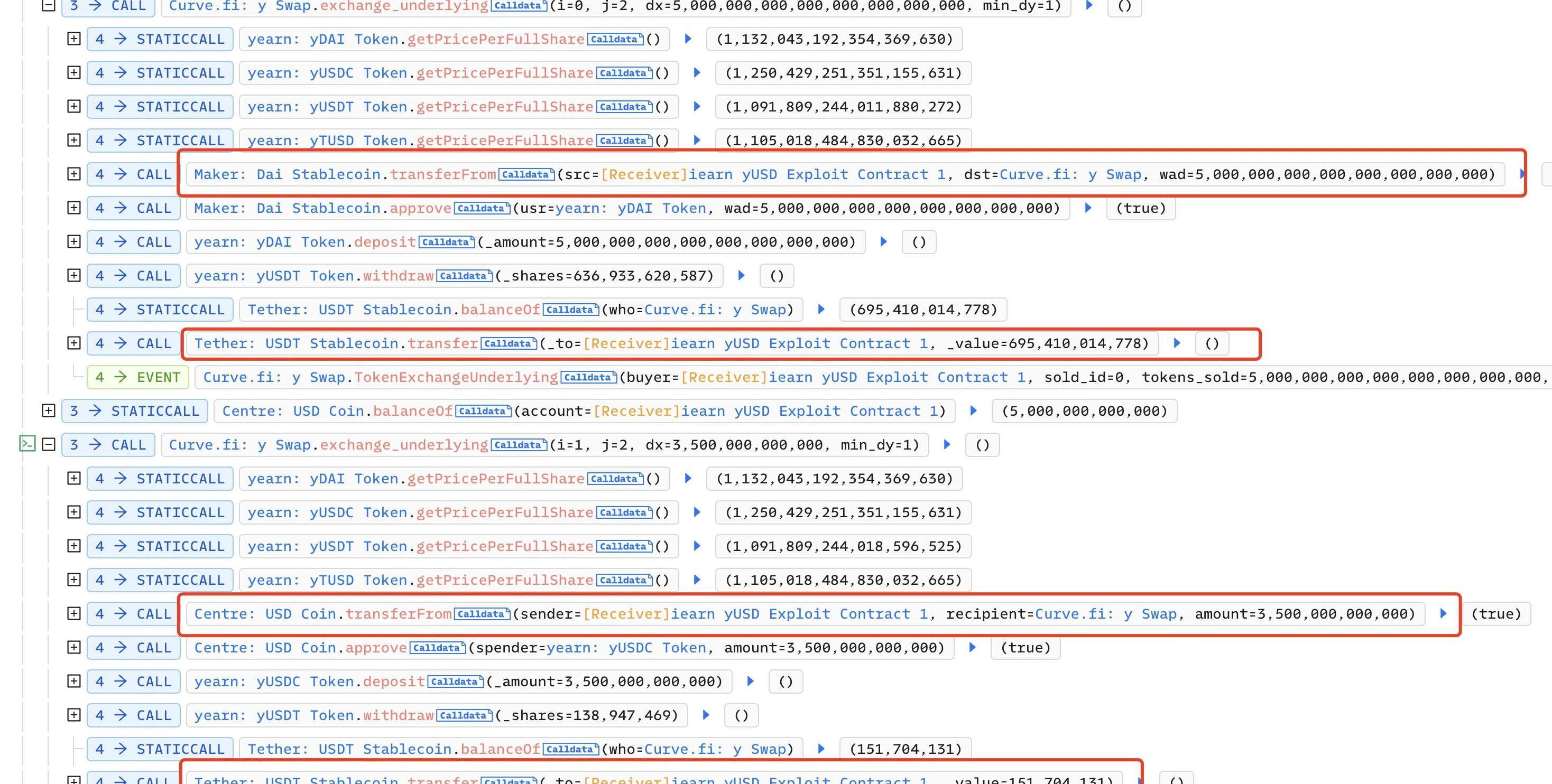

然后在Curve上,攻擊者將500萬DAI兌換成了695,000USDT,并將350萬USDC兌換成151USDT:

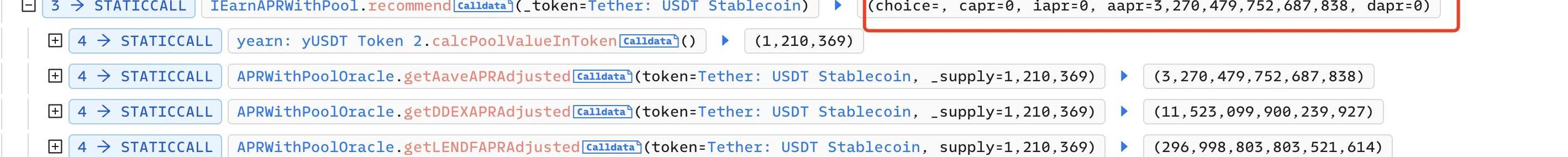

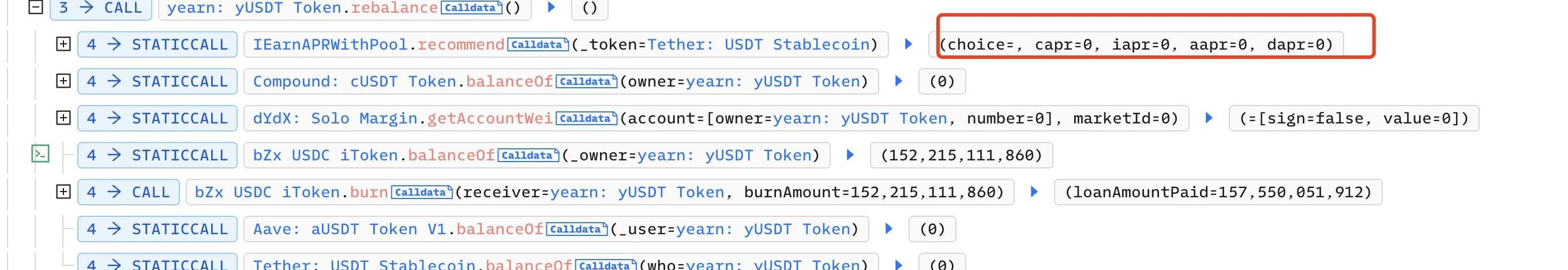

攻擊者調用IEarnAPRWithPool的recommend函數來檢查當前的APR。此時,只有Aave的APR不等于0:

Yearn Finance宣布此前合并的各協議將獨立運行,因造成社區混亂等問題:2月25日消息,收益聚合協議Yearn Finance發布公告表示,該項目曾在2020年底進行多個項目合并,包括SushiSwap、CREAM Finance、Akropolis、Pickle Finance等,盡管各個項目團隊之間進行了強有力的協作并取得了許多成功,但這些項目從未成為真正的合并實體,這在各自的社區內造成了混亂、角色和責任的不確定性,并減緩了決策制定。

因此,未來每個協議將獨立運行,同時與 Yearn 和彼此保持合作伙伴關系。此外,Iron Bank 還將作為一個獨立項目運營,擁有自己的溝通渠道和前端,同時繼續作為 Yearn Vaults 的流動性合作伙伴。(medium)[2022/2/26 10:16:46]

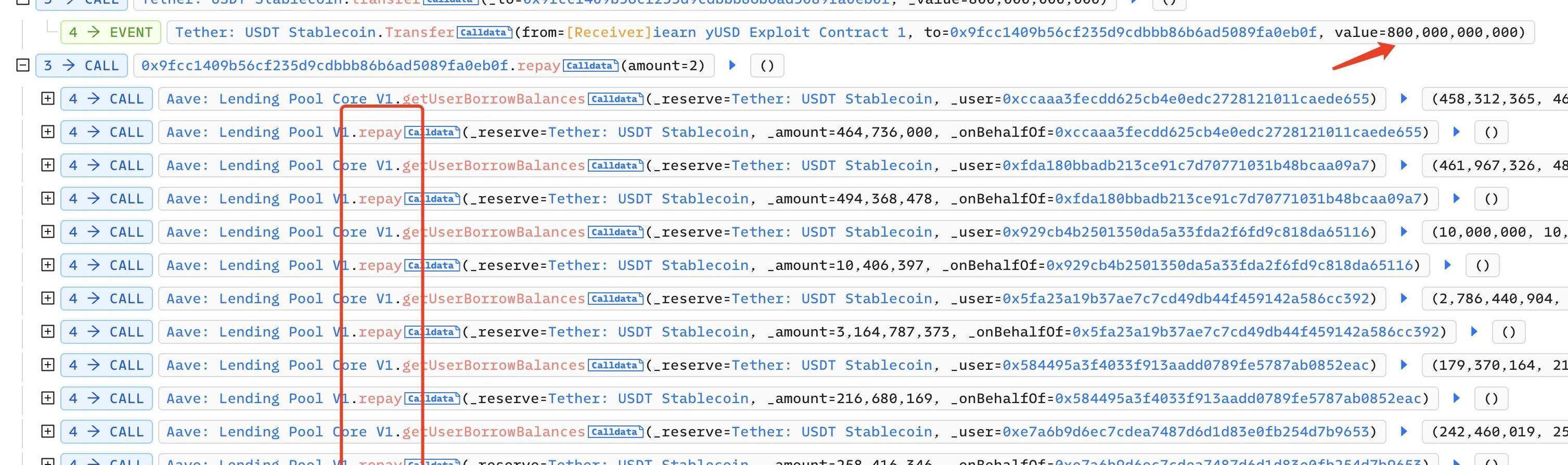

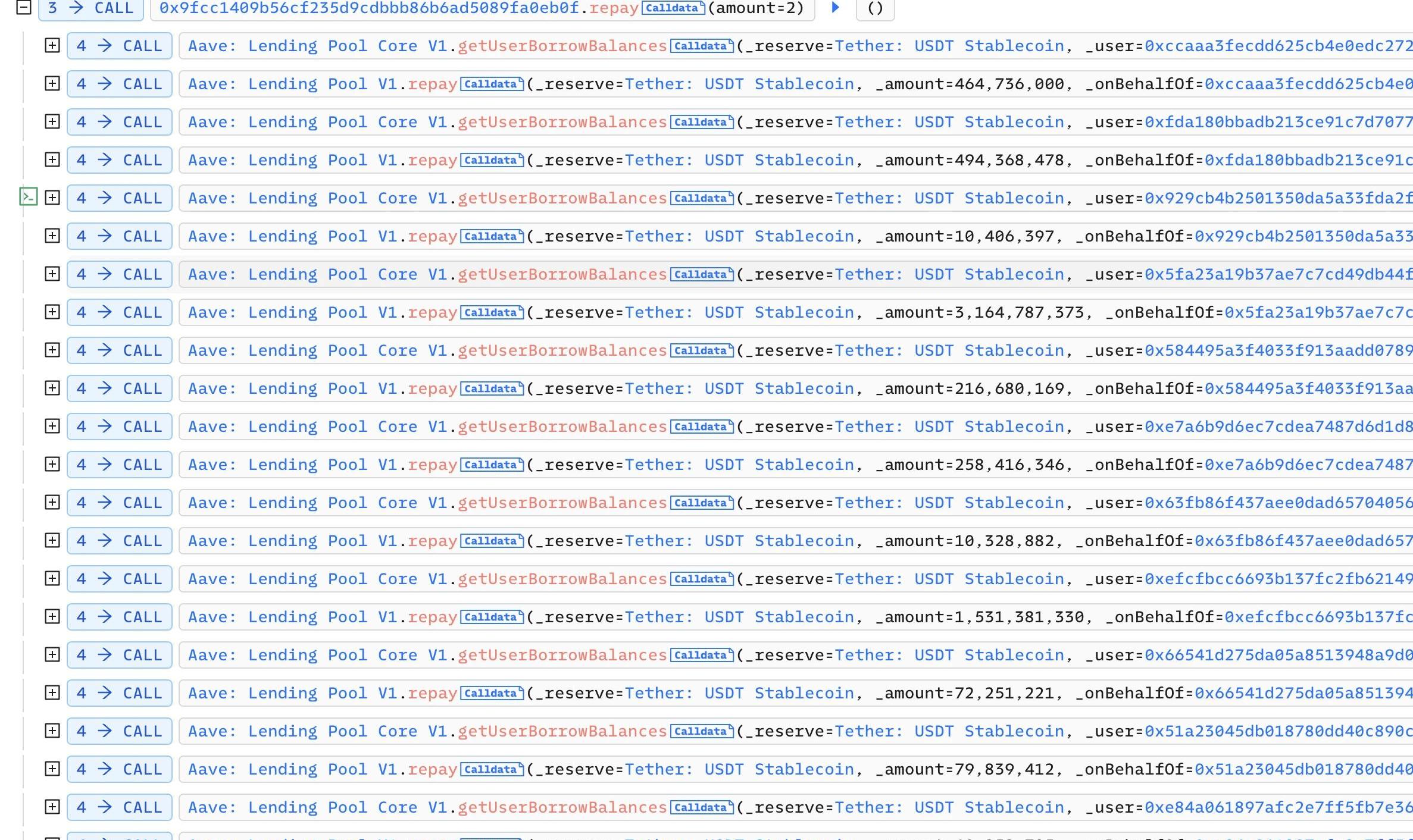

接下來,攻擊者將800,000USDT轉移到了攻擊合約0x9fcc1409b56cf235d9cdbbb86b6ad5089fa0eb0f中。在該合約中,攻擊者多次調用了Aave:LendingPoolV1的repay函數,幫助其他人償還債務,以使Aave的APR等于0:

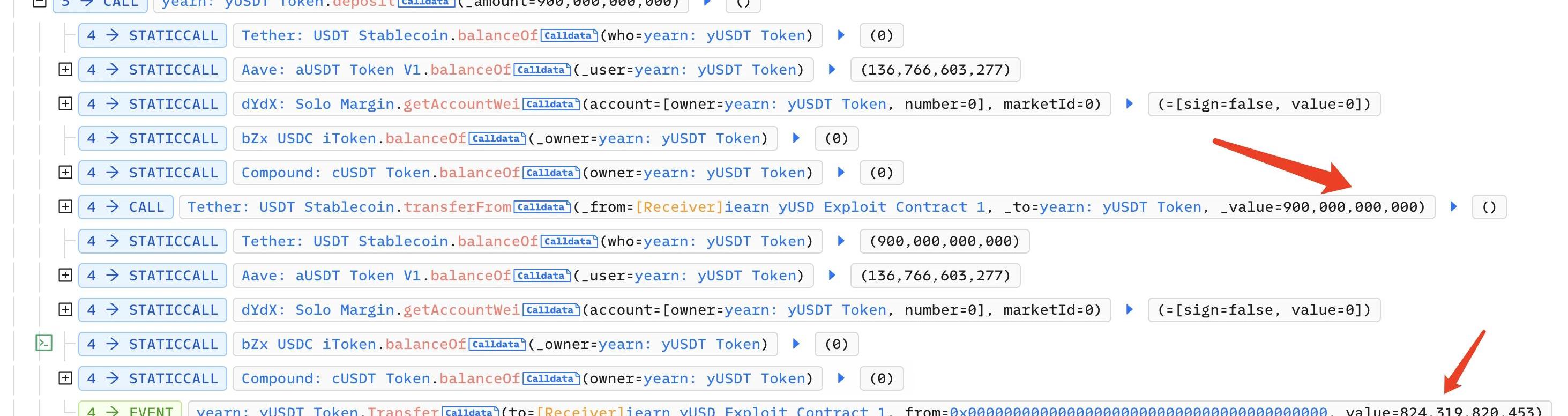

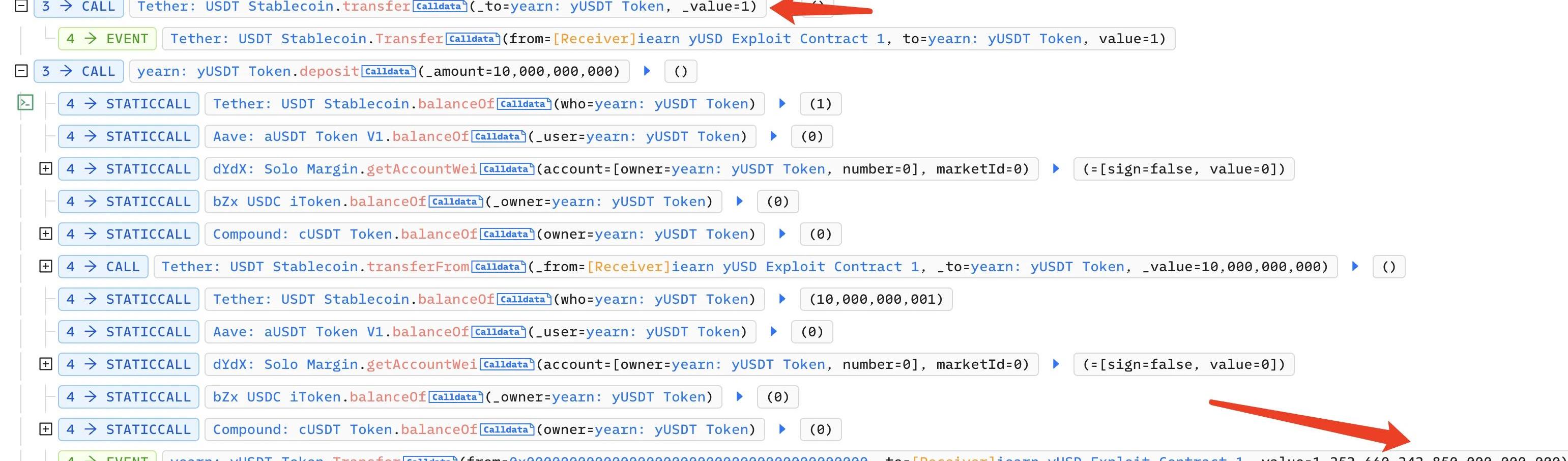

攻擊者調用了yUSDT的deposit函數,抵押了900,000USDT,并獲得了820,000yUSDT:

Yearn社區提議引入yOptions計劃來簡化Yearn貢獻者的薪酬:1月30日消息,Yearn社區提議引入yOptions計劃來簡化Yearn貢獻者的薪酬。具體來說,貢獻者將能夠購買打折的YFI,最高可達他們當前的每月薪酬水平;所有購買的YFI都會立即鎖定到veYFI;折扣范圍為當前市場價格的10-60%,具體取決于每個貢獻者的veYFI鎖定期限。[2022/1/30 9:23:07]

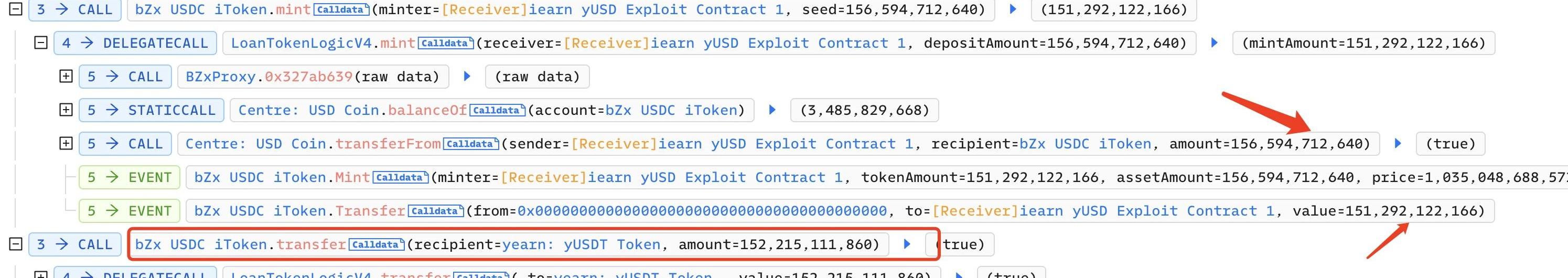

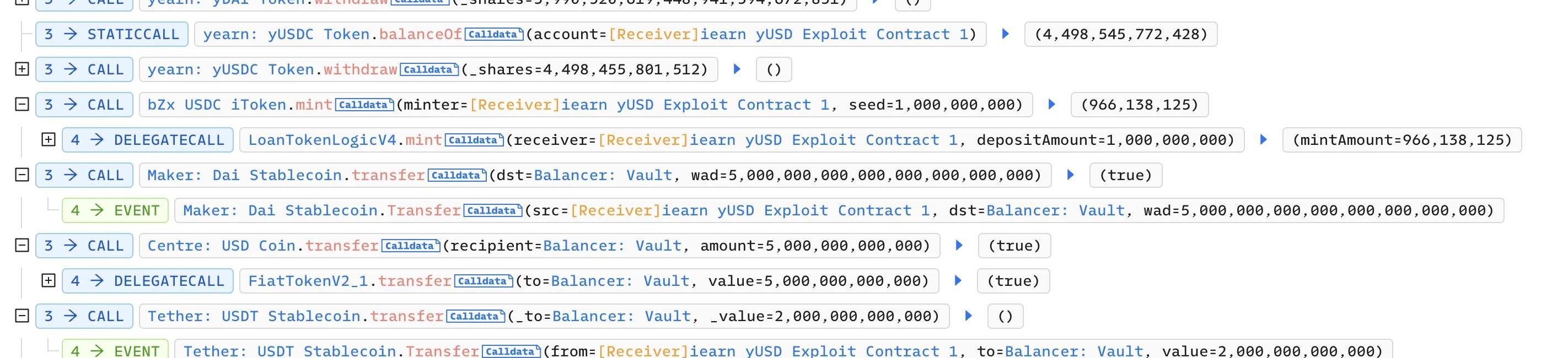

接下來,攻擊者調用了bZxiUSDC的mint函數,使用156,000USDC鑄造了152,000bZxiUSDC,并將其轉移到了YearnyUSDT:

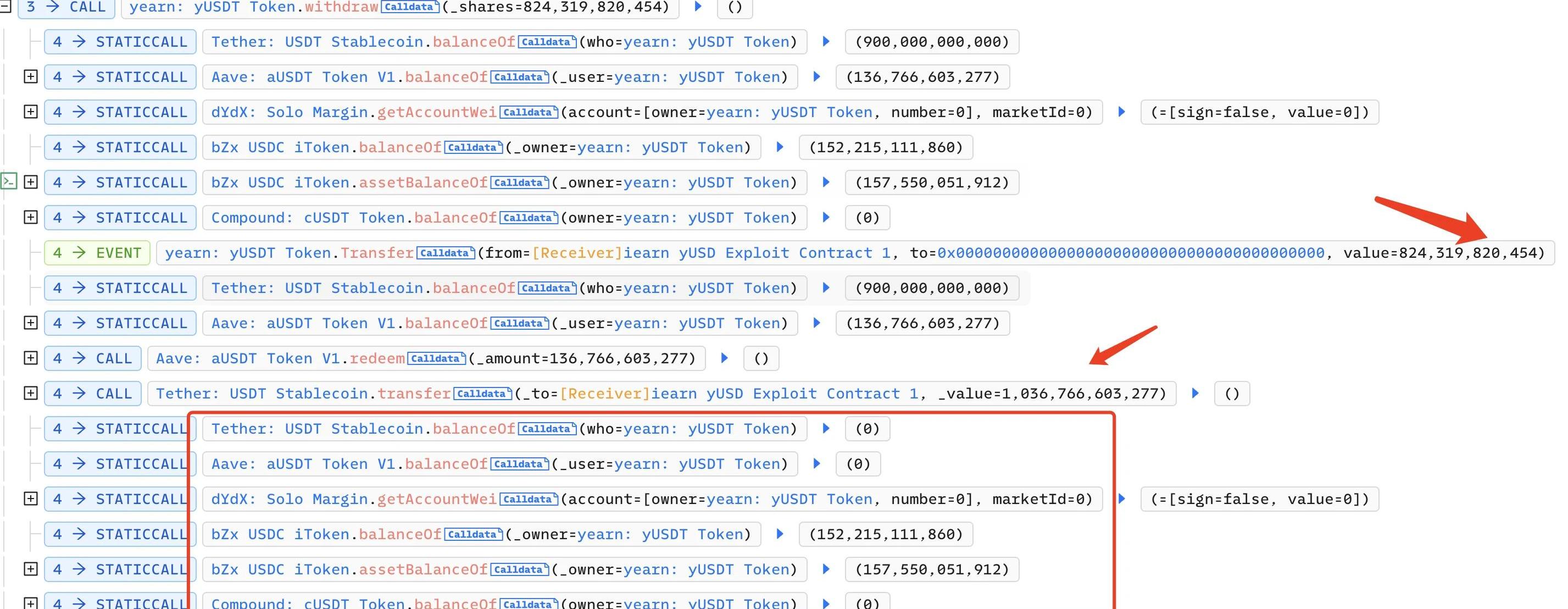

攻擊者調用Yearn:yUSDT的withdraw函數,將820,000yUSDT兌換成1,030,000USDT。此時,合約中只剩下攻擊者轉移的bZxiUSDC:

Enzyme Finance宣布與Yearn Vaults集成:據官方消息,7月5日,去中心化資產管理協議Enzyme Finance發推宣布與Yearn Vaults集成。目前,Yearn Vaults已可在Enzyme Finance上使用。通過此次合作,Yearn Vaults將為Enzyme App內的投資組合經理提供了新的機會,以開辟專門為他們的需求設計的收益耕種策略。[2021/7/6 0:29:15]

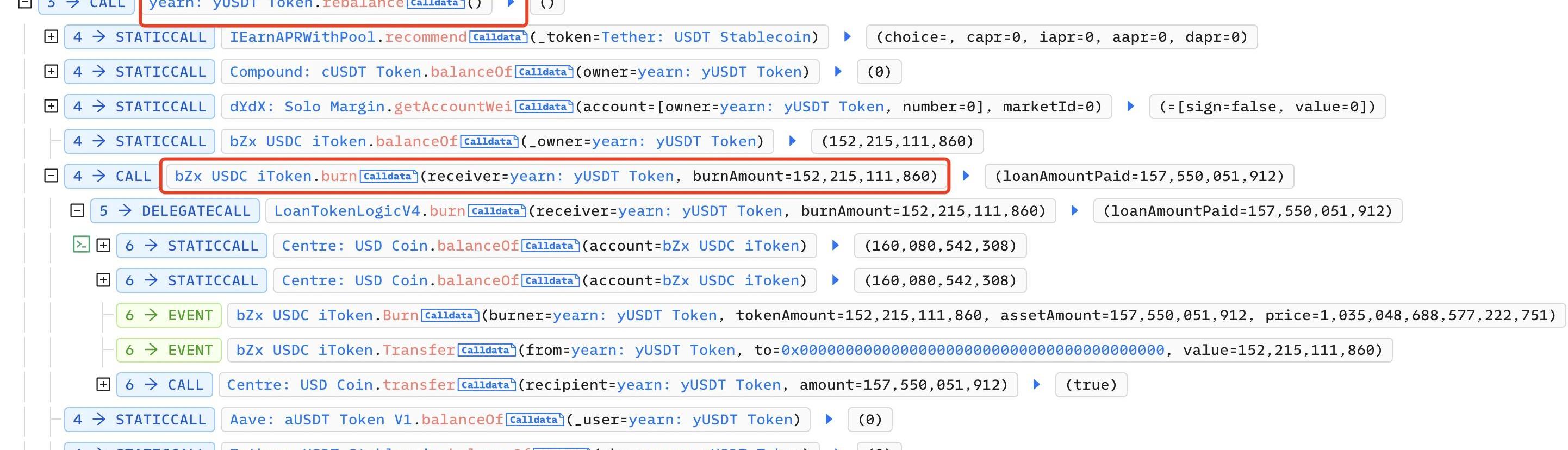

接下來攻擊者調用Yearn:yUSDT的rebalance函數,銷毀bZxiUSDC:

然后攻擊者向yUSDT合約轉移了1/e6個USDT,并調用了deposit函數,抵押了10,000USDT,獲得了1,252,660,242,850,000yUSDT:

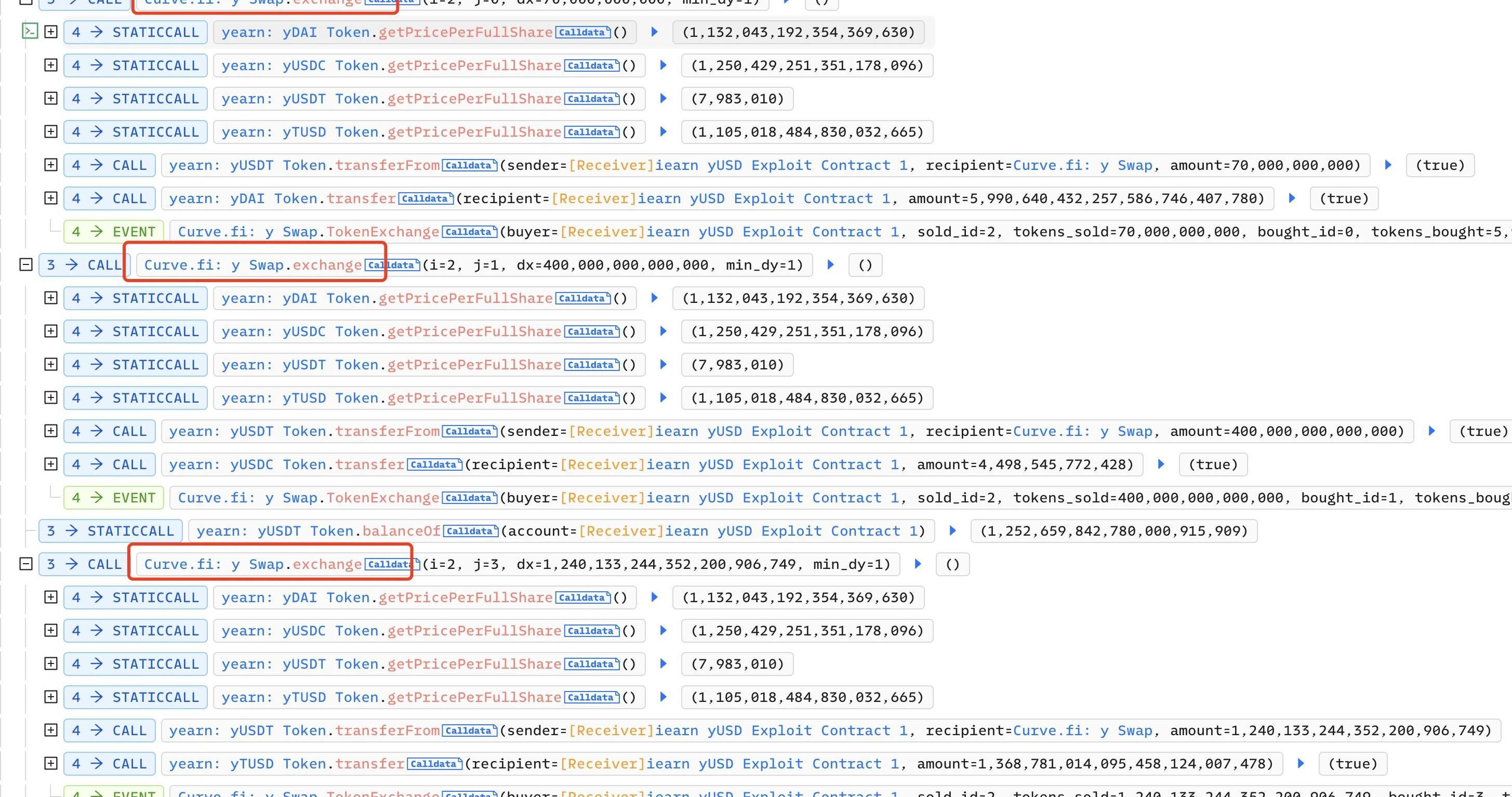

然后在Curve上,攻擊者將70,000yUSDT兌換成5,990,000yDAI,將4億yUSDT兌換成4,490,000yUSDC,將1,240,133,244,352,200yUSDT兌換成1,360,000yTUSD:

eToro添加Aave,Yearn,Compound和Decentraland交易:平臺eToro表示已在其平臺上增加四項加密資產Aave、Compound、Decentraland和Yearn,以擴大向用戶的服務范圍。額外資產基于DeFi協議,這表明去中心化金融的增長有所增加。盡管最近加密貨幣市場出現下滑,但該平臺仍在擴展。(invezz)[2021/5/25 22:40:07]

然后在yearn:yDAI和yearn:yUSDC中分別調用withdraw,提取678萬個DAI和562w萬個USDC,并歸還閃電貸:

漏洞分析

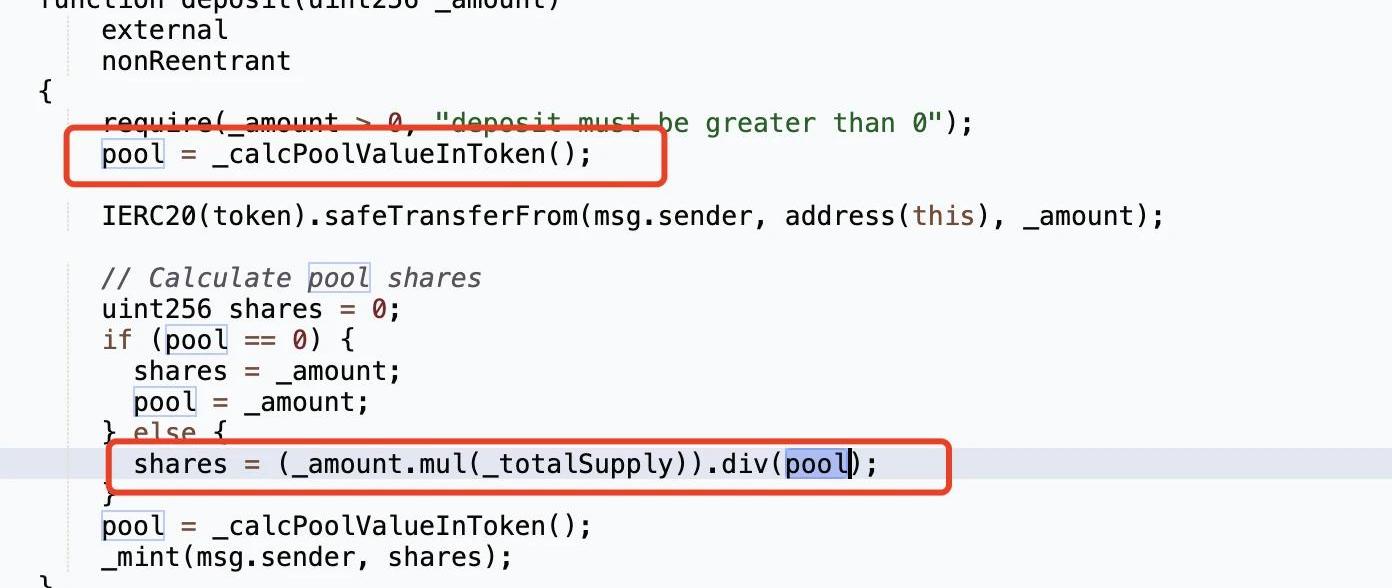

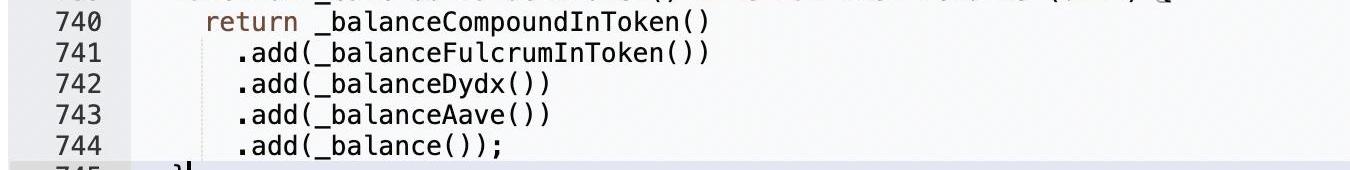

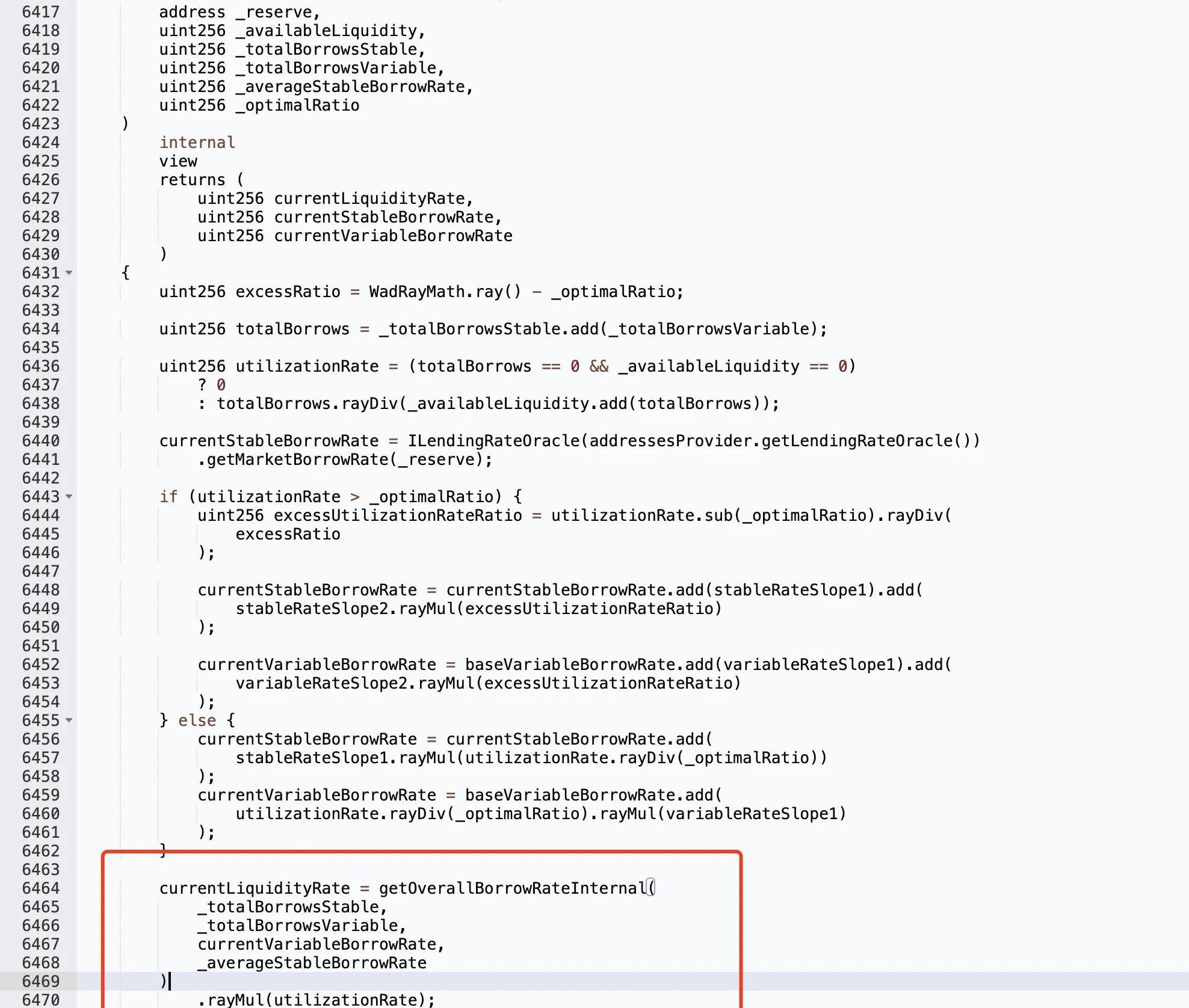

這次攻擊中最關鍵的一點,是攻擊者使用100,000USDT鑄造了1,252,660,242,850,000個yUSDT。查看deposit函數的實現:

可以看到share的數量和變量pool相關,pool越小,share越大,而pool的值由_calcPoolValueInToken獲得:

OKCoin:未受Yearn v1 yDAI vault遭攻擊事件影響,資金安全:針對Yearn v1 yDAI vault遭攻擊事件,OKCoin發推表示,根據調查,可以確認所有OKCoin的帳戶和資金都是安全的。此前消息,2月4日,Yearn v1 yDAI vault遭到攻擊,攻擊者竊取280萬美元。[2021/2/8 19:11:45]

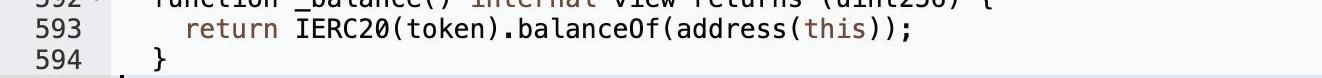

攻擊者在調用rebalance函數后,合約中只存在了USDC,但是_balance()獲取的是USDT的余額,USDC的余額并不計入其中,因此此時的pool為1:

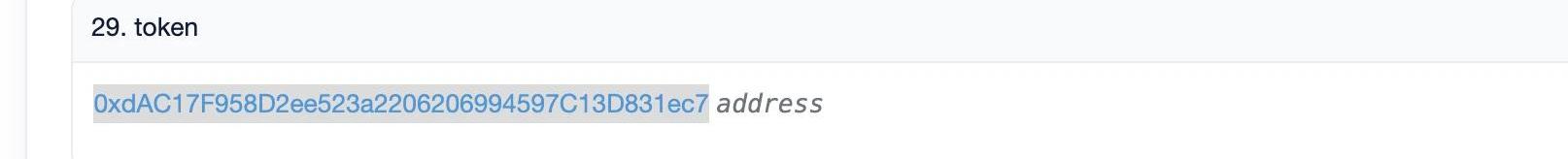

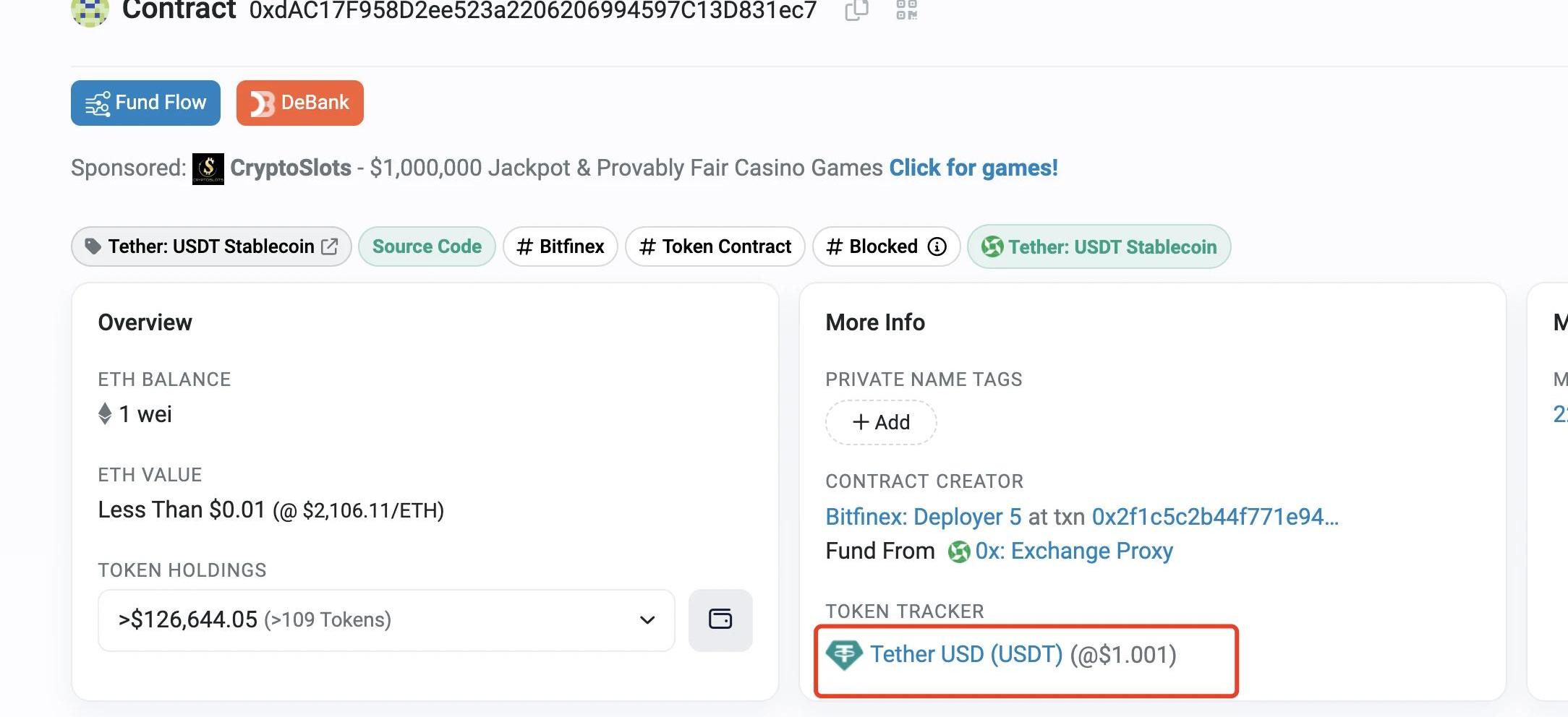

這里顯然是項目方的配置錯誤,yUSDT合約中應當都是USDT類的代幣,但是其fulcrum變量卻是USDC相關的bZxIUSDC代幣,因此yUSDT中的USDC不計入balance中:

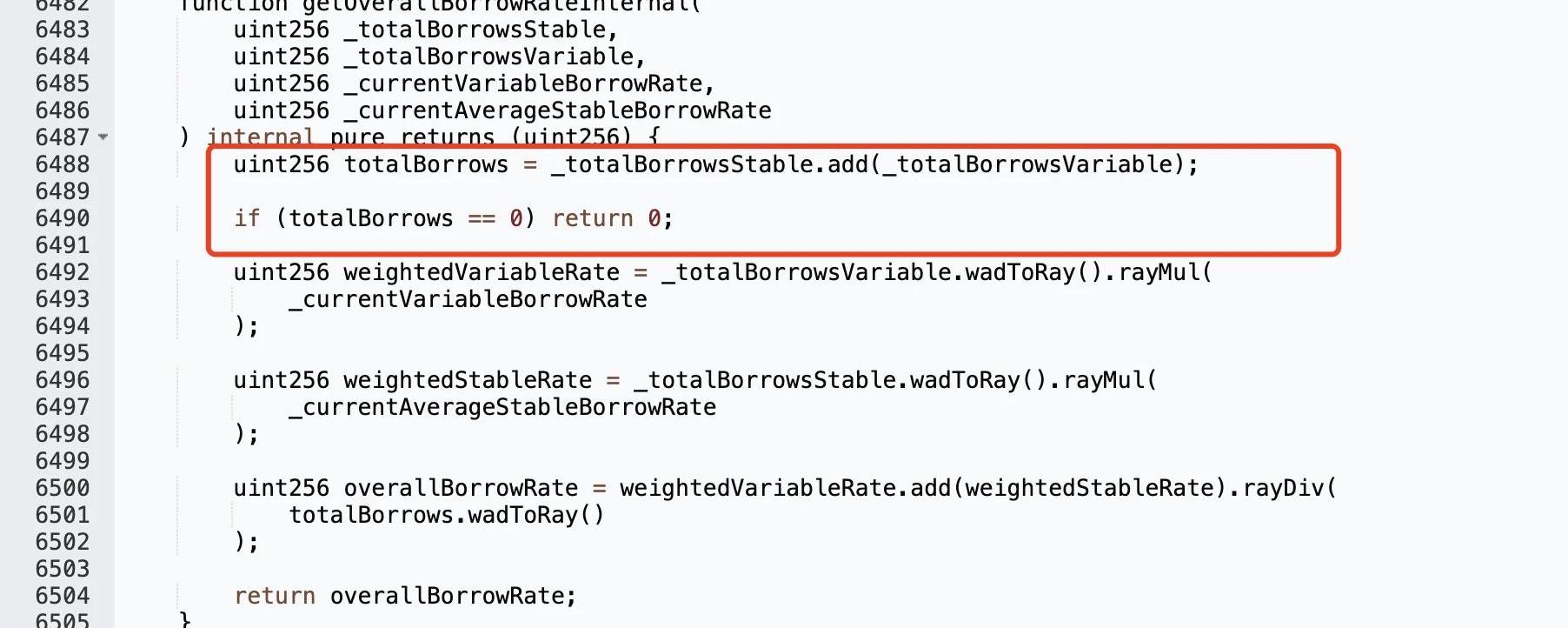

攻擊者為什么能調用rebalance函數來burn掉bZxiUSDC代幣呢?查看rebalance函數的實現:

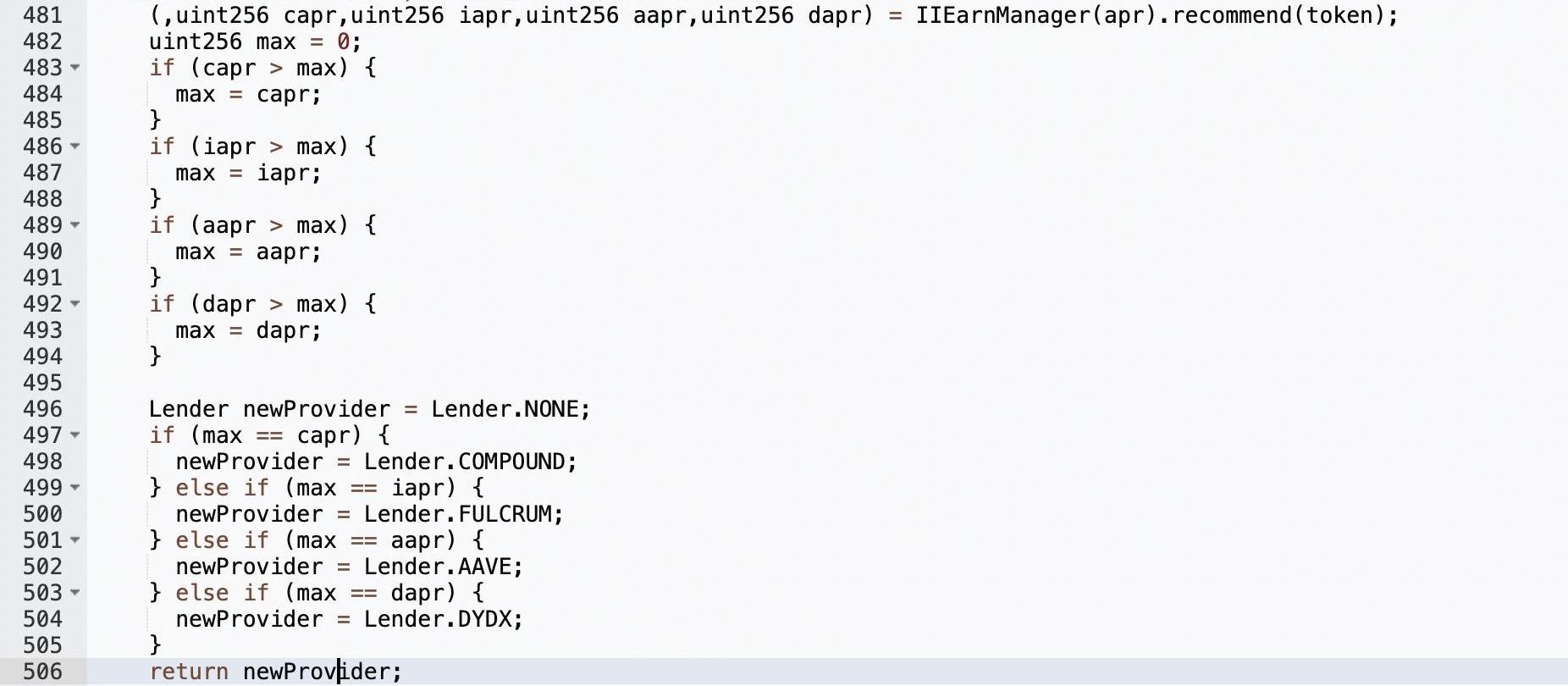

可以看到在_withdrawFulcrum()中會存在redeem和burn操作,因此我們需要讓"newProvider!=provider"成立,其中recommend()的實現:

攻擊者通過控制IIEarnManager(apr).recommend(token)的返回值,使其為都為0來操控newProvider:

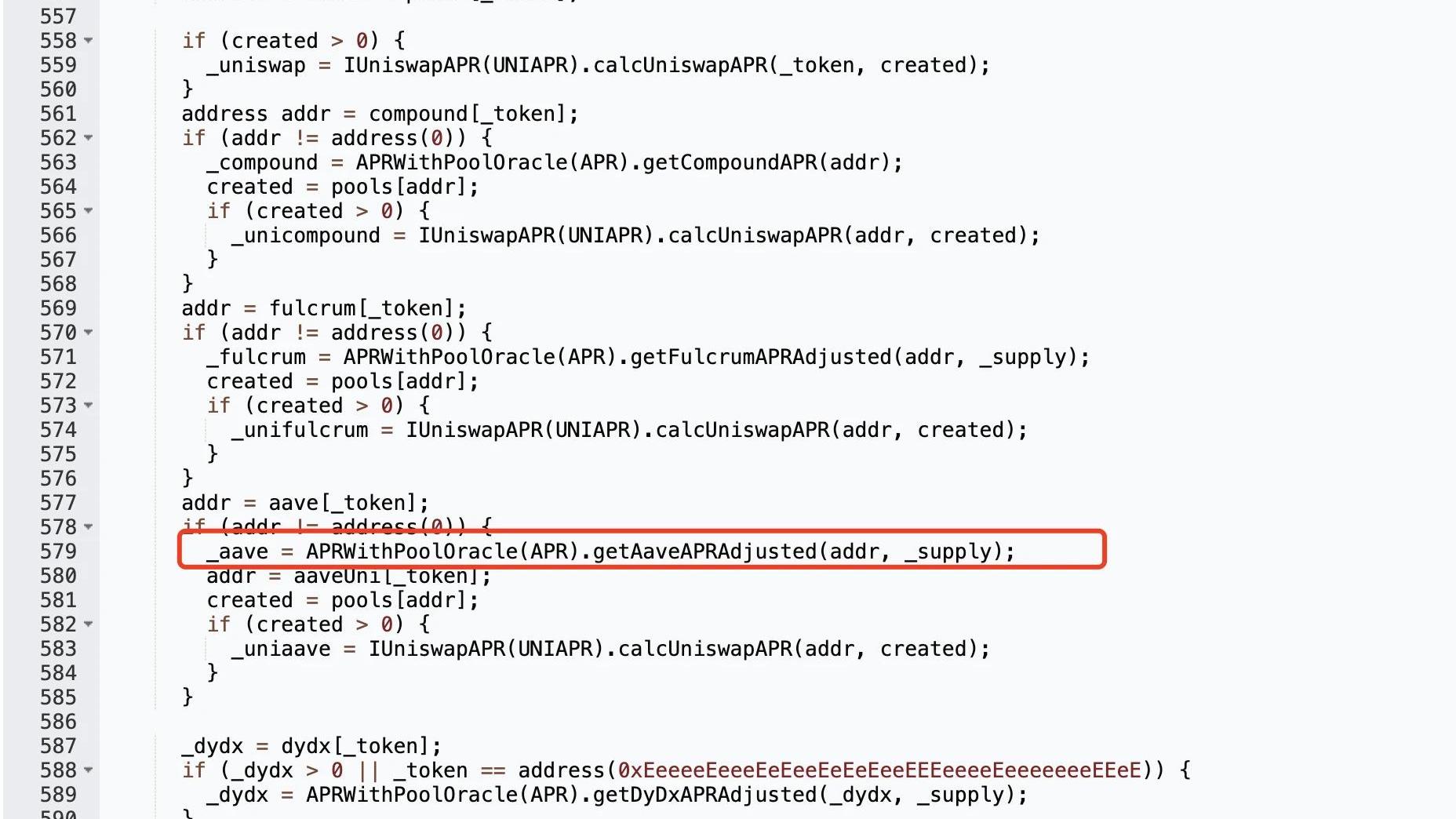

如何讓其都為0呢,該函數的返回值和計算出的各個DeFi中的APR相關,由于Compound,bZx,dydx中沒有池子,因此只需要控制Aave(Aave:LendingPoolCoreV1)即可:

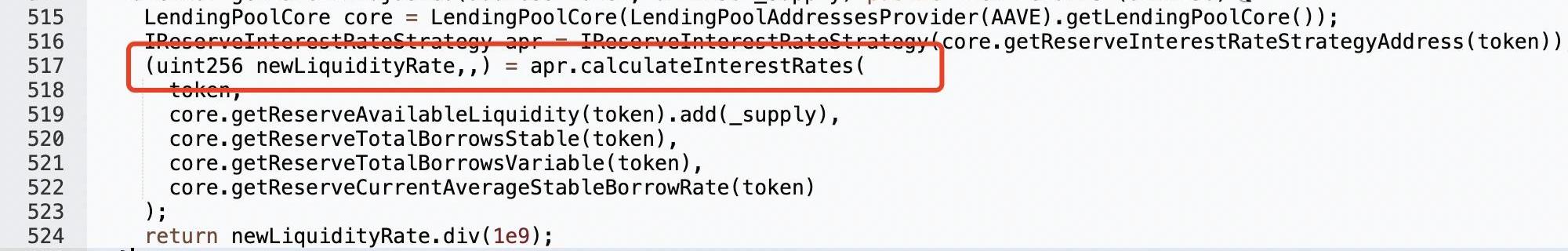

要使其值返回為0,需要讓apr.calculateInterestRates函數的第一個返回值為0:

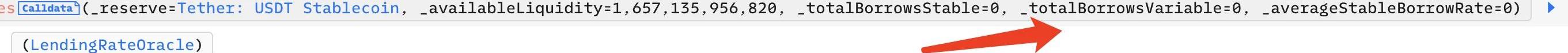

即讓currentLiquidityRate為0,該值和_totalBorrowsStable、_totalBorrowsVariable相關,當這兩個個值都為0時,currentLiquidityRate為0:

_totalBorrowsVariable為0,即Aave:LendingPoolCoreV1此時沒有人存在債務,為了達成這個條件,攻擊者將池中所有人的債務進行了repay:

最后,攻擊者讓_totalBorrowsVariable變為0,所以它能夠調用rebalance函數burn掉bZxiUSDC代幣:

總結

此次Yearn攻擊事件的根本原因是項目方的配置錯誤。攻擊者通過一系列精妙的手法利用了該漏洞,最終獲利大約1000萬美元。

關于我們

AtEoceneResearch,weprovidetheinsightsofintentionsandsecuritybehindeverythingyouknowordon'tknowofblockchain,andempowereveryindividualandorganizationtoanswercomplexquestionswehadn'tevendreamedofbackthen.

了解更多:Website|Medium|Twitter

目前的Rollup架構仍然依賴于中心化排序器來處理交易順序,并存在著被審查和停機風險,因此急需一種簡單方便的去中心化解決方案.

1900/1/1 0:00:00近日,加密貨幣交易平臺火必Huobi宣布推出OTCDesk服務,以低點差和零服務費為全球專業投資者提供低廉和多元的大額出入金交易服務。這是火必自提出全球化發展戰略以來又一重磅舉措.

1900/1/1 0:00:00過去一周,市場出現了不少新的熱門幣種和話題,或許它們就是下一個市場焦點。1.市場焦點MarketTrends本周(3.27-3.31)市場最關注的焦點話題為:zkSyncEra主網正式上線,La.

1900/1/1 0:00:00據彭博社8日消息,他們目前已與由MichaelNovogratz創建的數字資產管理公司GalaxyDigital達成合作關系,并聯合推出BloombergGalaxyCryptoIndex.

1900/1/1 0:00:00各位朋友,歡迎來到SignalPlus每日晨報。SignalPlus晨報每天為各位更新宏觀市場信息,并分享我們對宏觀趨勢的觀察和看法。歡迎追蹤訂閱,與我們一起關注最新的市場動態.

1900/1/1 0:00:00Ordinals和BRC-20成功刮起“在比特幣上發行資產”的風潮,但顯然它可能并不是最后一個.

1900/1/1 0:00:00