BTC/HKD+1.68%

BTC/HKD+1.68% ETH/HKD+1.68%

ETH/HKD+1.68% LTC/HKD+2.8%

LTC/HKD+2.8% ADA/HKD+5.81%

ADA/HKD+5.81% SOL/HKD+5.54%

SOL/HKD+5.54% XRP/HKD+6.72%

XRP/HKD+6.72%黑客通過這些方法盜取數字資產 看看你是否中招?

當前區塊鏈技術和應用尚處于快速發展的初級階段,面臨的安全風險種類繁多,從區塊鏈生態應用的安全,到智能合約安全,共識機制安全和底層基礎組件安全,安全問題分布廣泛且危險性高,對生態體系,安全審計,技術架構,隱私數據保護和基礎設施的全局發展提出了全新的考驗.

黑客們是如何竊取錢包資金呢?

“偽裝客服騙取私鑰”

1. 攻擊者偽裝為客戶潛伏在社群中

2. 當有用戶出現轉賬或者提取收益求助時,攻擊者及時聯系用戶協助其處理

3. 通過耐心的解答,發送偽裝的專業工單系統,讓用戶輸入助記詞解決其交易異常

4. 攻擊者拿到私鑰后盜取資產,拉黑用戶

“掃描惡意二維碼被盜”

1. 攻擊者將預先準備好的惡意二維碼發送給用戶;

3. 用戶輸入小額或者指定金額后,確認轉賬交易(實際運行的是用戶approve授權給攻擊者USDT的過程);

4. 隨后用戶錢包大量USDT丟失(攻擊者調用TransferFrom轉走用戶USDT)。

“貪小便宜,隨意領取空投被盜”

1. 攻擊者偽造成各種交易平臺,DeFi,NFT等區塊鏈項目;

2. 攻擊者通過媒體社群發起可明顯薅羊毛的空投活動;

4. 用戶掃碼后點擊領取空投(其實也是用戶approve授權給攻擊者USDT的過程);

5. 隨后受害者賬戶大量USDT被轉走(攻擊者調用TransferFrom轉走用戶USDT)

“在線云平臺賬號被盜”

多數人將秘鑰/助記詞通過截屏、拍照或者拷貝粘貼,然后同步保存在云端,例如通過郵件、QQ、微信、網盤、筆記等進行傳輸或存儲,攻擊者會通過攻擊這些云端平臺賬號,從而盜取私鑰/助記詞。

目前零時科技安全團隊已經收到大量用戶反饋稱將私鑰/助記詞保存在網盤或者筆記中,由于平臺賬號被盜,導致錢包資產被盜。

“熱錢包服務器被攻擊”

很多區塊鏈應用都會使用到熱錢包,熱錢包中存有大量數字資產,由于熱錢包服務器為進行安全加固,或者運維不當,安全意識缺失,導致熱錢包服務器被黑客攻擊,導致熱錢包中數字資產被盜,甚至通過熱錢包服務器作為跳板,攻擊其他錢包。

黑客通過Monkey Drainer網絡釣魚獲利1297.2萬美元:2月10日消息,慢霧科技發文分析Monkey Drainer網絡釣魚組織相關案件,調查后發現與Monkey Drainer NFT釣魚群相關聯的惡意地址有1708個,其中87個為原始釣魚地址,最早確定的一組活躍的鏈上地址可以追溯到2022年8月19日,并且一直保持活躍到現在。MonkeyDrainer網絡釣魚產生的總利潤約為1297.2萬美元,共有7059個NFT被盜,黑客獲利4695.91ETH,約合761萬美元,占獲利資金總額的58.66%;另外,被盜的ERC20 Token約為536.2萬美元,占黑客獲利資金總額的41.34%,主要ERC20 Token收益來自USDC、USDT、LINK、ENS、stETH。[2023/2/10 11:59:41]

“被身邊人竊取私鑰”

日防夜防,家賊難防。被身邊熟人無意間竊取錢包私鑰/助記詞,最終導致資產丟失。

“網絡釣魚竊取私鑰”

攻擊者通過克隆一個知名區塊鏈項目,通過精心設計成同原始真實項目一模一樣的假項目釣魚網站,對于精心設計的這個釣魚網站,普通用戶無法辨別真假,通過各種渠道發布這些信息,以假亂真,這樣即可輕易引誘用戶訪問釣魚網站并引導他們輸入帳戶密碼或密鑰,盜取用戶錢包中數字資產。

“電信詐騙”

近年來,電信詐騙事件突發,詐騙手段越發高明,由于互聯網的大量信息泄露,攻擊者通過郵件,短信,電話對受害者進行詐騙,例如打著區塊鏈幌子的中心化詐騙項目,殺豬盤項目,高額收益的投資項目等,誘騙受害者投資,導致最終血本無歸。

“惡意軟件”

黑客以某些加密貨幣資源的名義,將應用程序添加到Google Play商店,或者通過網絡釣魚的方式,欺騙用戶下載改應用程序,該應用程序實則為一個惡意軟件,當下載、啟動該應用程序后,攻擊者即可控制受害者電話或者手機,然后允許攻擊者竊取帳戶憑據,私鑰等更多信息,導致錢包被盜。

“通過公共 Wi-Fi進行攻擊”

在火車站、機場、酒店等人流量較大的公共區域,Wi-Fi 網絡尤其不安全,受害者用戶的設備能夠連接到與黑客相同的的 Wi-Fi 網絡中,甚至黑客會專門搭建一些惡意Wi-Fi熱點供大家使用,此時,受害者用戶通過網絡下載或發送的所有信息,在一定情況下,都可被攻擊者攔截查看,包括加密貨幣錢包私鑰/助記詞等。

朝鮮黑客通過虛假的交易所招聘信息攻擊macOS用戶:9月28日消息,網絡安全公司SentinelOne于9月26日表示,在被稱為“Operation In(ter)ception”的黑客活動的最新變體中,被稱為Lazarus Group的朝鮮黑客一直在通過加密貨幣交易所提供誘人的工作機會來吸引macOS 用戶。黑客將惡意軟件偽裝成來自流行的加密貨幣交易所的招聘信息,使用精心設計且看起來合法的誘餌PDF文檔來宣傳新加坡藝術總監 – 概念藝術 ( NFT )等職位的空缺。

根據該公司的報告,該黑客組織早在2022年8月就做了同樣的事情,但這次使用的是Coinbase加密貨幣交易所的虛假招聘信息。(finbold)[2022/9/28 22:37:28]

PART02

如果密鑰丟了怎么辦?

1、?是否還留有備份助記詞私鑰,盡快重新導入助記詞,將資產轉移到其他錢包;

2、?確認被丟失的錢包中是否有在抵押或者鎖倉的資產,計算好時間,等這部分資產解鎖后第一時間轉移;

3、?如果被丟失錢包資產已經被轉移,使用專業資金監控小程序,進行資金實時監控,第一時間了解資金狀況,同時尋求幫助。

4、?可以聯系專業的安全團隊進行協助,找回秘鑰及丟失的資產。

從錢包被盜總結Web3的安全指南

2022 年元旦假期的某個早上,小 C 準備寫代碼,繼續測試 Web3js 的鏈上合約交易。突然發現自己的測試賬號(Bsc 鏈)在?MetaMask?歸零了,明明前一晚賬戶內還有 100usd,然后查完轉賬就發現:

錢都沒了,錢哪去了?

背景

技術出身的小 C,最近在學習區塊鏈開發。本身是專業開發者,已經很謹慎小心了,通常都是在測試網絡上跑,跑完之后,再會去正式網絡上部署,但是沒有意識到整個產業目前還處在相對混亂的階段,麻痹大意,順手習慣導致造成了損失。

損失是如何造成的?

2021 年的最后一天,小 C 偶然看到一個賬號很有趣(這個賬號有很多活躍的交易),就追蹤了他的一些鏈上交易,然后看到了一個非常有意思的項目(有很高的年化收益率),然后就鬼使神差地連上了自己的 MetaMask,然后鬼使神差的進行了 approve,因為一般 Web3 的項目就是這個流程,approve 然后轉賬就結束了。

烏克蘭黑客通過出售政府數據庫信息換取加密貨幣:金色財經報道,據烏克蘭網絡警察消息,一名身份未被披露的黑客通過破壞授權人員的個人帳戶,闖入了許多政府數據庫。隨后他試圖在黑客論壇上出售盜竊的信息,以換取加密貨幣。據稱,該黑客被指控“未經授權銷售和分發訪問受限的信息”,最高可判處5年監禁。[2020/7/11]

但是令人驚呆的一幕出現了:點完之后,整個網站突然卡死了(其實在卡死這段時間,盜取者就把錢轉走了),沒有任何反應,小 C 當時沒當回事,把站點給關了,去做其他事情了。

過了大概一天,小 C 重新回來開發的時候,發現賬上的錢全部沒有了,去查了歷史記錄,發現賬上的余額已經被全部轉走。

回顧過程

盜取者是怎么把小 C 賬戶上的錢都轉走的?

現象:只要你 approve 了,不需要私鑰理論上也可以把對應的錢全部轉走。

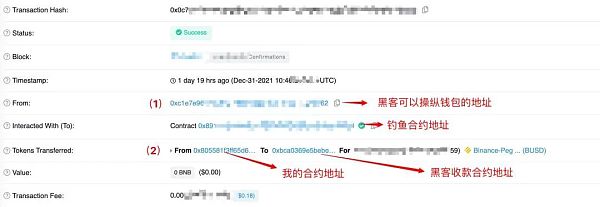

小 C 進行了下溯源,大概是在一個釣魚網站的 approve 出了問題,于是追溯該轉賬記錄。

如圖,可以看到,先是 approve(授權)了一個合約,授權了釣魚合約能夠對賬號里面 BUSD 進行操作,而且是沒有數量限制的。

為什么會是 BUSD 呢?小 C 回憶了一下,一進入這個釣魚站點是默認選了 BUSD ,估計在瀏覽站點鏈接錢包之后,盜取者就已經篩選了出了賬號里面錢最多的 token 了。

然后當小 C 以為這是一個新的 swap 合約,并且有很高的年化收益,準備先試試的時候,按照常規流程就進行 approve。approve 結束后,網站直接卡了。

后來經過追溯,大概在授權之后幾十秒,合約就直接觸發了一個轉賬操作,直接把 BUSD token 給轉走了。

后來去查了一下授權的信息

基本上 MetaMask 默認授權的時候是:

轉換成數字,我們認識的就是 1.157920892373162 乘以 10 的 59 次方。基本上就可以理解為無限量轉賬了,也就是這個授權的操作,可以讓這個合約無限量的操縱我賬號的 token。看到這里感覺背后一涼,因為以前點過很多次 approve 都是不會去看的。

動態 | 黑客通過郵件勒索活動獲利價值30余萬美元的BTC:據thenextweb報道,在一次郵件勒索活動中,黑客收獲了價值超過30萬美元的比特幣。英國公司Digital Shadows跟蹤了792000封電子郵件的樣本顯示,黑客從超過3100個獨特的發件人中獲得了大約價值33.2萬美元的比特幣。受害者的服務器遍布五大洲,從發件人IP位置信息顯示,數量最多的來自越南(8.5%)、巴西(5.3%)和印度(4.7%)。[2019/2/23]

然后黑客操縱一個可以控制這個合約方法的錢包地址,就發起合約轉賬方法,把錢轉走了。所以小伙伴之后點 metamask 授權的時候一定要小心。

小 C 查了下,盜取者現在這個賬號里大概已經有了 3w 美金的 token 了,現在還有源源不斷的受害者在轉錢。但是面對區塊鏈沒有辦法,根本無法找不到這個黑客是誰。

出現問題的環節

問題到底出在哪里?

因為最近在學習區塊鏈。小 C 大概理了一下這個釣魚的邏輯方式,害人之心不可有,防人之心不可無。大家有興趣可以了解一下:

正常轉賬

案例一:直接用戶間轉賬 A 用戶向 B 用戶轉賬 BUSD

合約正常會檢查以下邏輯

1)判斷 A 用戶賬戶余額是否有足夠的錢;2)是否是 A 用戶發起的轉賬

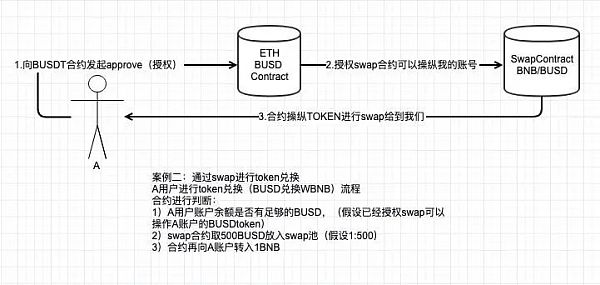

流程如下圖

正常合約兌換

就是我們平時使用 pancakeswap、uniswap 等兌換時候的流程

案例二:通過 swap 進行 token 兌換 A 用戶進行 token 兌換(BUSD 兌換 WBNB)流程 合約進行判斷:

1)A 用戶賬戶余額是否有足夠的 BUSD,(假設已經授權 swap 合約可以操作 A 賬戶的 BUSDtoken)

2)swap 合約取 A 賬戶下的 500BUSD 放入 swap 的合約池中(假設匯率是 1:500)

3)成功后合約再向 A 賬戶轉入 1BNB

動態 | 黑客通過1433端口爆破入侵SQL Server服務器遠程挖礦:騰訊御見威脅情報中心表示,近期發現黑客通過1433端口爆破入侵SQL Server服務器,再并植入遠程控制木馬并安裝為系統服務,然后利用遠程控制木馬進一步加載挖礦木馬進行挖礦。1433爆破手礦工是通過下載門羅幣挖礦程序在局域網組網挖礦。最新監測數據統計表明,1433爆破手礦工已累計感染約3萬臺電腦。[2018/9/6]

注意第 2、3點,是由合約控制 token 進行操作。那么也就是說合約可以繞過我們直接發起對我們賬號下的 token 的操作。

釣魚合約

先看這張溯源圖

正常的轉賬,轉賬方和合約執行的轉賬方應該是同一個人,即上圖(1)與(2)應該是由同一個人發起的。而我被轉賬的這筆交易,這兩個不是同一個地址。推測應該是由一個可以執行釣魚合約的錢包地址控制執行了合約,然后將我授權給釣魚合約里的 BUSD 轉走了。

去查看釣魚合約,不出意料釣魚合約是一個加密的合約。不過想一下也不難,稍微學過 Solidity 的人都知道,在合約定義的時候,多設置幾個 Admin 或者 Owner 就可以了。

所以以后一定要注意項目方的背書,不要隨便給不知道的項目授權!!!

安全建議

因為這件事,小 C 搜了一些有用的建議和方法,也看到了很多血淋淋的教訓。

這里列出來一些方法大家可以根據自己的需要選擇。

1)不要共用密鑰

之前看有帖子說一個助記詞生成多個賬號的,這種我不建議哈,因為很可能被一鍋端。

2)密鑰離線保存

因為現在有很多剪貼板工具輸入法會將你的剪貼板記錄上傳到云端,如果你直接復制了,如果云端泄漏,你的密鑰就直接無了。

我的建議就是生成之后,第一時間抄到本子上。當然抄到本子上,你也可以參考我對密鑰自己的字典加密,比如 a 用 1 代替,b 用 2 代替,1 用 a 代替,這樣就可以保證即使有人看到了你的紙質密鑰,也不能動你的數字資產。

3)開發和測試分開(空投和主賬號隔離)

安裝 2 個瀏覽器,一個可以是 chrome,一個是 brave。一個管理你的主錢包。另外一個可以參與領取空投,各種鏈上操作等

4)不要下載來歷不明的軟件

不要去用 baidu 這些下載來歷不明的軟件,我看到有案例是下載盜版 metamask,直接破產的。一定要去正規的地址下載,有條件的可以參考 google play。chrome web store 等

5)立即檢查你的授權

看到圖上所示,基本上就是無限的。

每次喚起 MetaMask 的時候一定要多看看授權,不要像我現在這樣無腦點授權下一步。

6)進行授權前,對合約安全進行確認

可以使用慢霧的合約審計功能。

也可以看看該合約是否開源,如果開源的話需要確認該合約是否是可升級合約等等。

7)擼空投和福利的時候注意安全

用小號去領取,別用大號,授權的時候可以設置額度!!!

8)警惕社工的入侵,小心?Discord?私聊你的陌生人

比如 Discord 或者 Telegram,有人跟你認識幾天,說要帶你賺錢拿空投,讓你安裝他發給你的軟件并登錄,這種 99.99% 你會血本無歸。賬號被盜。

特別地,Discord 里面,進 NFT 的官方 Discord,會有人私聊你,告訴你獲得了白名單,附帶一個 mint 鏈接。騙子會把頭像和名稱改成官方的樣子,其實是把他和你拉了一個組來實現的。

其實只要不貪,這種騙局還蠻好識破的,一般會告訴你在幾個小時內 mint,數量 1-10。很多大熱項目一個白名單 mint 一兩個不錯了,這一上來頂格 10 個還帶時間限制。

還有,會有騙子模仿項目官網做個假網站,私信給項目 Server 里的人,讓他們來 mint.

還有小伙伴在 opensea 買了假 NFT 后來發現不是官方的 然后過了幾天那個 NFT 就從賬戶消失了 然而已經扣了...(怎么發現的?看鏈條 還有官方 discord 發了官方 Opensea 網址 )

還有假的 collab.land 騙錢包密碼,給大 v 空投然后號稱大 v 買了那個 NFT/token.

新的一年到來,大家一定要注意安全呀,希望看到本文的朋友都能平平安安順順利利!

首先大家都知道比特幣最早的市場定位是支付,存放比特幣的就是錢包,類似于支付寶,但又有不同,我們是把財產的安全性交給了支付寶,但比特幣的安全性完全由我們自己負責。

比特幣錢包對于大多數人來說熟悉又陌生,熟悉是因為聽到很多,但是了解的并不多,因為錢包中的公鑰、私鑰、地址等諸多概念是難以理解的。我們看一下數字貨幣錢包類型:

全節點客戶端

全節點客戶端也被稱之為(重錢包),是由比特幣核心開發組(Bitcoin Core)設計開發比特幣全節點客戶端,是擁有完整區塊鏈賬本的節點,全節點需要占用內存同步所有的區塊鏈數據,能夠獨立校驗區塊鏈上的所有交易并實時更新數據,全節點在區塊鏈分布式賬本中主要的作用是負責區塊鏈的交易的廣播和驗證。

但由于比特幣網絡數據較大,首次使用下載同步需要的時間較長,對網絡寬帶以及硬盤也有一定的要求,據比特幣官方數據,需要占用超過20G的硬盤空間。

因此,比特幣全節點客戶端并不適用于普通用戶,一般都是一些專業的礦工,組織或者機構在使用。

根據bitnodes數據顯示,全球比特幣全節點客戶端有10556個,主要分布在北美洲和歐洲。

輕錢包

輕錢包不存儲比特幣全部的交易數據,主要是用于支付和收款,交易信息只需要通過連接全節點調取即可。因此,輕錢包也稱之為(SPV)Simple-payment-verification,這是早期比特幣用于快捷支付的方式之一。

在線錢包

一般都是我們把錢包和私鑰交給第三方進行管理,我們常用的交易所,各種錢包APP都是在線錢包的一種,例如比特幣錢包比太錢包,多鏈錢包imtoken等等,他們也都是輕錢包的一種。但是,imtoken同時還是一個多重簽名錢包,私鑰掌握在用戶手中。

硬件錢包(冷錢包)

硬件錢包一般是存儲加密數字貨幣的硬件設備,可以是電腦,硬盤,手機,U盤等等。

但是他們也存在一定的風險,目前,安全系數最高的還是專業的硬件錢包設備,也是目前幣圈公認的最安全的存放加密貨幣的方式。

專業的硬件錢包設備之所以安全可靠,主要是因為這些設備都會安裝專業的芯片,例如有些硬件錢包使用的是軍工級芯片 CC EAL6 +。

區塊鏈錢包的核心就是私鑰,而私鑰其實質就是一串隨機數,隨機數的安全性直接影響著私鑰的安全性。

安全性較好的芯片就是采用真隨機數發生器生成的隨機數,真隨機數發生器通常采用來自熱噪聲方式生成隨機數,隨機性強,安全性高,很難被預測,這從源頭上保證了私鑰的機密性,也即確保了錢包的安全性。

專業的硬件錢包適用戶大多數普通用戶,非專業的硬件錢包設備需要掌握一定的技術才能更安全的存儲用戶的加密貨幣。

紙質錢包

紙質錢包就是把私鑰抄寫或者打印出來存放起來,也可以是生成的二維碼。

這種方式也被稱之為“冷存儲”,技術含量低,安全系數也是比較高的。這也是早期離線存儲加密貨幣的方式之一。

錢包只是一個軟件,錢包的選擇不重要,重要的是錢包里的加密貨幣需要安全。

網絡是不安全的,只有離線保存私鑰才是最安全的存儲方式。

但幣種硬件錢包設備不適合大多數用戶,因為,普通用戶不只是有比特幣資產,還會有以太坊網絡的各種資產等。

他們需要的是一個可以安全的存儲多種加密貨幣的錢包,這時就需要一個多鏈性能的錢包來支持用戶對不同加密資產存儲的需求與日常使用。

金色周刊是金色財經推出的一檔每周區塊鏈行業總結欄目,內容涵蓋一周重點新聞、礦業信息、項目動態、技術進展等行業動態。本文是其中的新聞周刊,帶您一覽本周區塊鏈行業大事.

1900/1/1 0:00:001.金色觀察|微軟“鈔能力”再現:以游戲撬動元宇宙支點2021年被稱為元宇宙元年,除了Facebook將名字改成Meta表明態度之外,其他科技巨頭也開始了自己縱橫捭闔的布局之路.

1900/1/1 0:00:00解讀Web3.0遠不是一件容易的事,千人千面的它即模糊又若隱若現。隨著時間的推移,構成它的要件更加完備,但更多的要求又會被填充進去,“前進迷茫”與探索Web3.0是相生相伴的.

1900/1/1 0:00:00自2017年成立以來,Polygon已從一個簡單的2層以太坊擴展解決方案轉變為一個蓬勃發展的流行Web3項目生態系統,使其成為可持續的運營基礎設施.

1900/1/1 0:00:00由于元宇宙世界的概念外延、具體功能等內容尚未明確,境內各家發展元宇宙概念的企業多采用了搭建多個應用場景并使之相關聯的做法.

1900/1/1 0:00:00元宇宙已經被一些地方寫入“十四五”產業規劃。近日,微軟以687億美元全現金方式收購動視暴雪一事,再次讓元宇宙成為關注的焦點.

1900/1/1 0:00:00