BTC/HKD+0.39%

BTC/HKD+0.39% ETH/HKD+0.41%

ETH/HKD+0.41% LTC/HKD+0.29%

LTC/HKD+0.29% ADA/HKD+1.04%

ADA/HKD+1.04% SOL/HKD+1.15%

SOL/HKD+1.15% XRP/HKD+0.42%

XRP/HKD+0.42%

北京時間9月29日,CertiK安全研究團隊發現Yearn.finance的新項目Eminence.finance出現異常交易。有三筆共計價值約1.09億人民幣的資金,被從Eminence智能合約中轉出,地址為:0x5ade7ae8660293f2ebfcefaba91d141d72d221e8。CertiK安全研究團隊認為該事件是攻擊者使用腳本程序,通過閃電貸flashloan借得初始資金,利用Eminence項目中的聯合曲線模型,反復購買出售EMN和eAAVE來獲得收益。技術細節分析

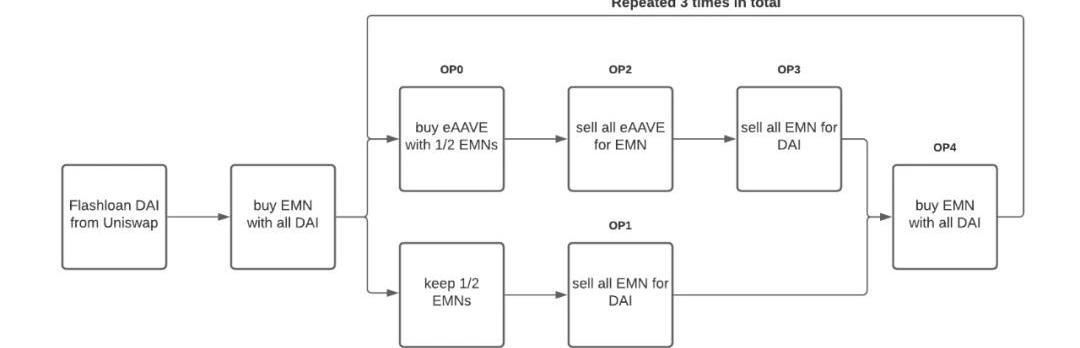

以下分析:https://etherscan.io/tx/0x3503253131644dd9f52802d071de74e456570374d586ddd640159cf6fb9b8ad8為例子,該筆交易流程圖如下:

Messari:2022年Balancer鎖倉量下降57%:1月10日消息,加密分析公司Messari發布《2022四季度Balancer狀態報告》。數據顯示,四季度Balancer在以太坊上的鎖倉量下降了10%,但是在Polygon、Arbitrum和Optimism上的鎖倉量卻分別增加了42%、71%和20%,這些Layer 2上的鎖倉量增長大部分歸功于來自Lido和Rocket Pool的外部激勵,這兩個DeFi協議在Arbitrum和Optimism鏈上Balancer流動性池鎖倉量中占比達到約50%。

縱觀整個2022 年,Balancer總鎖倉量下降了57%,但表現仍好于整體加密貨幣市場和其他DeFi協議,其跌幅小于競爭對手Uniswap(-61%)、Sushiswap(-90%)和Curve(-84%)。[2023/1/10 11:04:11]

CertiK:Redemption-LP遭到閃電貸套利攻擊 損失15萬WFTM:據CertiK安全團隊監測,Redemption-LP于北京時間2022年4月18日19點35分遭到閃電貸套利攻擊,損失約合110萬元人民幣(15萬WFTM)。該事件發生的原因在于:閃電貸在還款前,不收取任何費用,相應的代幣會直接從Redemption-LP pair轉給distributor,導致Redemption-LP與其他正常pair之間出現價格差異。[2022/4/19 14:32:42]

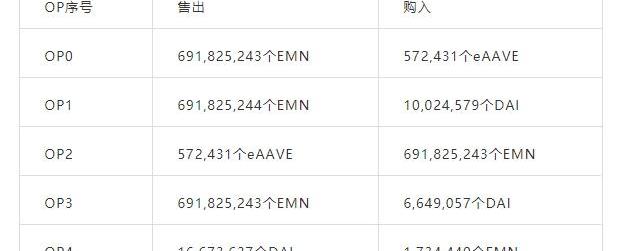

在該筆交易中,攻擊者首先通過Uniswap中的閃電貸服務借得1500萬個DAI,然后全部購買EMN代幣,共購得約1,383,650,487個EMN代幣。其中一半EMN,共約691,825,243個EMN代幣,通過OP0步驟用于購買eAAVE代幣,共獲得約572,431個eAAVE代幣。到當前為止,攻擊者共持有1,383,650,487-691,825,243=691,825,244個EMN和572,431個eAAVE代幣。接下來攻擊者的腳本繼續執行了OP0,OP1,OP2,OP3,OP4共5個內部交易(InternalTransactions),該5個內部交易產生的影響如下表:

Certik:2021年DeFi項目因黑客攻擊損失金額達13億美元:金色財經報道,安全公司Certik 在其首份“DeFi 安全狀況”研究報告中表示,2021 年,去中心化金融 (DeFi)項目因黑客攻擊損失金額增加了一倍多,達到 13 億美元。雖然損失的價值攀升了 160%,但由于 DeFi 市場的增長,損失在總額中的比例低于 2020 年。(coindesk)[2022/1/13 8:47:21]

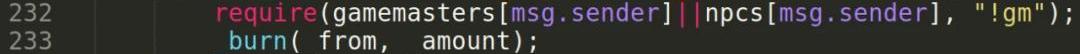

從OP4售出的DAI總數目為16,673,637,比攻擊者通過閃電貸借得的DAI總數目1500萬個要多出近170萬。造成以上結果的原因是:在OP0使用EMN購買eAAVE的過程中,EminenceCurrency.sol智能合約第231行中claim函數被調用,隨后第233行的_burn函數將用于交易的691,825,243個EMN進行了燃燒:

YFII發起“分叉Balancer”倡議,將于今日20時上線BBX:此前據YFII社群表示,Balancer前端代碼曾短時屏蔽YFII的流動性挖礦頁面,代碼顯示將其定義為ScamPool(欺詐資金池)。而后Balancer官方已道歉并重新開發頁面。

YFII官方對此表示不滿,因而在推特上發起“分叉Balancer”的倡議,表示將于北京時間7月29日20:00上線BBX。[2020/7/29]

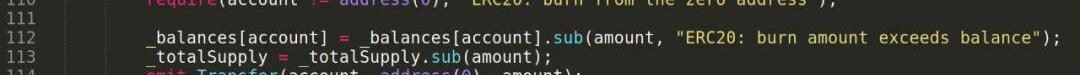

然而在下圖_burn函數的定義中我們可以看到,僅僅只有EMN代幣的數目被燃燒掉,而其對應的DAI數目并沒有改變。這就造成了一個問題:EMN和DAI的比率由于EMN數目的減少,造成了DAI相對價格的降低,因此采用同樣數目的EMN去購買DAI,可以獲得的DAI數目更多。

因此,當OP0完成后,EMN數目對DAI數目比率下降。攻擊者通過OP1將剩余的一般EMN兌換成DAI,由于此時DAI相對價格低,因此購入的DAI數目相比正常情況多。完成OP1后,攻擊者將持有的eAAVE通過OP2,OP3兌換回EMN,然后兌換到DAI。最終,當進行OP4之前,攻擊者持有的DAI數目會高于從Uniswap中借得的數目。至此,攻擊者通過漏洞完成一次獲利。攻擊者在同一次交易中重復三次利用了該漏洞。每次到達OP4時,會將獲利后總共的DAI再次利用,進行攻擊行為。當完成全部三次后,攻擊者償還了Uniswap的借款,將該次交易獲利發送至其地址:0x223034edbe95823c1160c16f26e3000315171ca9攻擊者總計執行了3次交易,交易地址如下:第一次:0x3503253131644dd9f52802d071de74e456570374d586ddd640159cf6fb9b8ad8第二次:0x045b60411af18114f1986957a41296ba2a97ccff75a9b38af818800ea9da0b2a第三次:0x4f0f495dbcb58b452f268b9149a418524e43b13b55e780673c10b3b755340317分析總結

該事件是一個典型的由于邏輯設計與實際智能合約代碼實現不符而造成安全漏洞的案例。而且項目上線前,尚未經過安全審計。對于該種類型漏洞,傳統的測試方法與測試工具均無法檢查出該種邏輯漏洞。因此,CertiK提出以下建議:當前DeFi項目熱潮持續不減,很多項目為了抓住熱點與機遇,在未經嚴格測試和審計的情況下便匆忙上線。這些項目中,大部分的漏洞是無法通過常見的測試方法和工具來發現的。只有尋找專業的審計專家進行嚴謹的數學模型證明,才可以發現該漏洞。安全審計現在已經是高質量DeFi項目的標配。若項目沒有被審計,對于用戶來說,投資行為則要格外慎重;對于項目方來說,則需要找專業并且聲譽好的審計公司進行審計。若項目被審計過,則需盡量了解審計公司背景以及其審計報告中的各項指標,其中包括但不限于:安全審計的范圍,方法,及結論合約是否有漏洞或者安全隱患?如果有,需要了解這些問題的嚴重程度及可能影響合約整體的代碼質量審計公司的專業性和獨立性

EOS的價格在這兩年里真的是表現太喪了,在所有的主流幣中,EOS今年的漲幅是最低的,甚至市值排名掉出了TOP10,EOS價格的下跌,也讓黑EOS的人越來越多了,黑EOS簡直就是ZZ正確.

1900/1/1 0:00:00編者按:本文來自Cointelegraph中文,作者:SHEVCHENKO,Odaily星球日報經授權轉載.

1900/1/1 0:00:00文/王巧編輯/獨秀鋅鏈接作為首個提出產業區塊鏈的機構媒體,一直積極推動產業區塊鏈落地。通過深度報道直戳行業痛點,通過分享會聆聽行業聲音,通過周報呈現行業大觀,通過評論展現獨特產業觀察視角.

1900/1/1 0:00:00編者按:本文來自知礦大學,Odaily星球日報經授權轉載。隨著區塊鏈行業的發展和普及,比特幣等加密貨幣進入了更多人的視野,由于種種原因,很多人對比特幣等加密貨幣及其挖礦有重大的誤解和偏見.

1900/1/1 0:00:00編者按:本文來自Cointelegraph中文,作者:BENJAMINPIRUS,Odaily星球日報經授權轉載.

1900/1/1 0:00:00今天行情又馬不停蹄的往上漲,節后第一個交易日突破了11000美元,第二個交易日直奔11500而去,確實出乎許多人的意料.

1900/1/1 0:00:00