BTC/HKD+3.36%

BTC/HKD+3.36% ETH/HKD+3.41%

ETH/HKD+3.41% LTC/HKD+5.7%

LTC/HKD+5.7% ADA/HKD+5.12%

ADA/HKD+5.12% SOL/HKD+1.92%

SOL/HKD+1.92% XRP/HKD+3.35%

XRP/HKD+3.35%

八千萬人民幣的大案子,是不是想起了《人民的名義》里那一墻的人民幣?在日常生活里,也許你不小心疏忽遺失了錢包也丟不了太多錢。但在加密貨幣的世界中稍有不慎,損失的金額也許是一把撒出去遮天蔽日的那種效果。

在層出不窮的礦坑中,一著錯漏,滿盤皆輸。往往項目擁有者與投資者一樣,心心念念記掛著自家項目的安全性。但有一種情況是例外.....北京時間12月1日下午3點,CertiK安全技術團隊通過Skynet發現Compounder.Finance項目位于0x0b283b107f70d23250f882fbfe7216c38abbd7ca地址處智能合約發生數筆大額交易。CertiK安全技術團隊驗證后,發現這些交易是Compounder.Finance項目擁有者內部操作,將大量代幣轉移到自己的賬戶中。經統計,Compounder.Finance最終共損失約價值八千萬人民幣的代幣。攻擊事件經過如下:

Messari:2022年Balancer鎖倉量下降57%:1月10日消息,加密分析公司Messari發布《2022四季度Balancer狀態報告》。數據顯示,四季度Balancer在以太坊上的鎖倉量下降了10%,但是在Polygon、Arbitrum和Optimism上的鎖倉量卻分別增加了42%、71%和20%,這些Layer 2上的鎖倉量增長大部分歸功于來自Lido和Rocket Pool的外部激勵,這兩個DeFi協議在Arbitrum和Optimism鏈上Balancer流動性池鎖倉量中占比達到約50%。

縱觀整個2022 年,Balancer總鎖倉量下降了57%,但表現仍好于整體加密貨幣市場和其他DeFi協議,其跌幅小于競爭對手Uniswap(-61%)、Sushiswap(-90%)和Curve(-84%)。[2023/1/10 11:04:11]

Balancer和Gnosis達成合作推出Balancer-Gnosis協議:10月21日消息,Balancer和Gnosis達成合作,推出Balancer-Gnosis-Protocol (BGP),其是Balancer V2的“資金庫架構”和Gnosis協議的價格發現機制的結合,希望為用戶提供更多好處,例如鏈上流動性、MEV保護、更好的交易價格和優化的gas成本。(Coinquora)[2021/10/21 20:46:38]

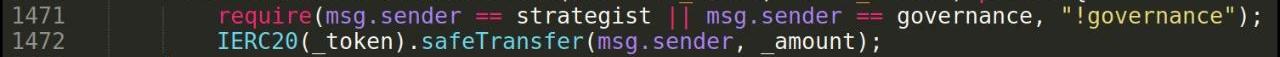

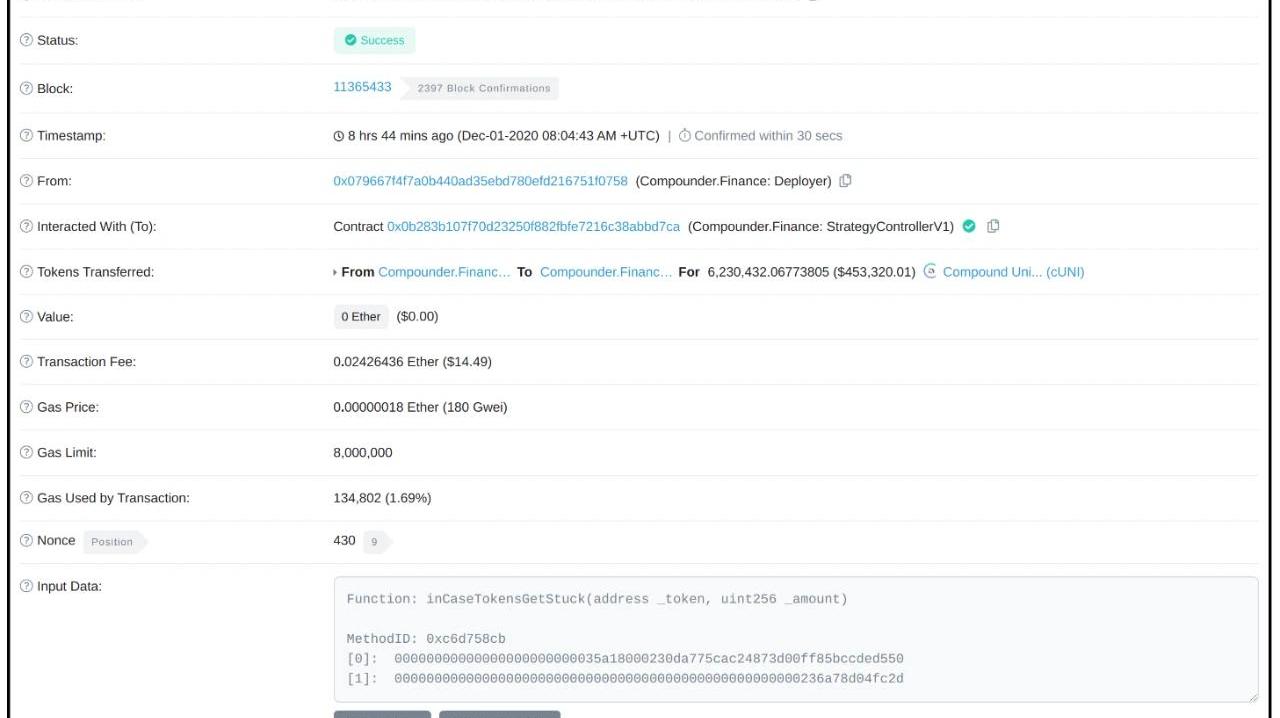

圖一:inCaseTokenGetStuck()函數Compounder.Finance項目擁有者通過多次調用如圖一所示位于0x0b283b107f70d23250f882fbfe7216c38abbd7ca中的inCaseTokenGetStuck()函數,將代幣轉移到自己的指定的地址中。調用該函數時,首先在1471行會檢查外部函數調用者是否為strategist或者governance角色地址,通過檢查于0x0b283b107f70d23250f882fbfe7216c38abbd7ca智能合約的strategist角色地址,發現與Compounder.Finance項目擁有者地址一致。

Certik復盤Yearn閃電貸攻擊:黑客完成5次DAI與USDT從3crv中存取操作后償還閃電貸:Certik發布文章,復盤Yearn閃電貸攻擊。黑客操作的具體操作如下:

1.利用閃電貸籌措攻擊所需初始資金。

2.利用 Yearn.Finance 合約中漏洞,反復將 DAI 與 USDT 從 3crv 中存入和取出操作,目的是獲得更多的3Crv代幣。這些代幣在隨后的3筆轉換代幣交易中轉換為了USDT與DAI穩定幣。

3.完成5次重復的DAI 與 USDT 從 3crv 中存取操作后,償還閃電貸。[2021/2/5 18:57:51]

Unit Protocol通過CertiK的智能合約的安全審計:區塊鏈安全公司CertiK已完成了對Unit Protocol智能合約的安全審計,未發現重大或關鍵漏洞。[2020/9/30]

圖二:Compounder.Finance:StrategyControllerV1中strategist角色地址

圖三:項目管理者盜取代幣的交易舉例項目管理者盜取代幣的交易列表:https://etherscan.io/tx/0x9c75f70670d94e6d37f60a585f9b57d13193998d64866f720489efbea4809056FromCompounder.Finance:StrategyControllerV1ToCompounder.Finance:DeployerFor6,230,432.06773805($458,310.58)CompoundUni...(cUNI)https://etherscan.io/tx/0x18e0efcaabe64299666fd78bb33dae2a4b25c6f11b469fc0498db714970cacfaFromCompounder.Finance:StrategyControllerV1ToCompounder.Finance:DeployerFor1,934.23347357($745,530.95)CompoundWra...(cWBTC)https://etherscan.io/tx/0xf94de5a083f16700f4d26ec8ca3e03dc01889a54f472bf630079c54a77f033e6FromCompounder.Finance:StrategyControllerV1ToCompounder.Finance:DeployerFor97,944,481.39815207($2,086,547.53)CompoundUSD...(cUSDC)https://etherscan.io/tx/0x0763afe207015ed7c1aa8858d2c092cf7b6a20397f2408bff20b044ef1901822FromCompounder.Finance:StrategyControllerV1ToCompounder.Finance:DeployerFor105,102,172.66293264($2,159,301.01)CompoundUSD...(cUSDT)https://etherscan.io/tx/0x10d245e61e76c7bf44257985789463ed89f624a0d5ffc45cfa671b16a7113d77FromCompounder.Finance:StrategyControllerV1ToCompounder.Finance:DeployerFor1,300,610.936154161964594323($1,521,714.80)yearnCurve....(yyDAI+...)https://etherscan.io/tx/0x57c61df91e46b191424bfdd9223f277457a07999b58420e3b540059aad3fc7feFromCompounder.Finance:StrategyControllerV1ToCompounder.Finance:DeployerFor8,077.540667($4,788,285.33)WrappedEthe...(WETH)當今DeFi市場中存在著項目擁有者權限過大,中心化程度過高的項目比比皆是。目前對項目擁有者缺乏額外治理或者限制措施,由于此類原因導致的內部操作攻擊事件也逐漸增多。此次事件造成損失巨大,攻擊技術細節簡單,更是為所有DeFi項目敲響了警鐘:1.當前DeFi市場中缺乏對項目擁有者進行有效限制的方法。2.投資者對該類安全風險主要還是依靠查找項目背書的方式來進行確認。項目的安全與否不該依賴于項目擁有者或團隊自身的“選擇”,這樣的防范方式并不可行,從智能合約代碼層面對項目擁有者進行權限限制才能從根本上杜絕此類攻擊。歡迎搜索微信關注CertiK官方微信公眾號,點擊公眾號底部對話框,留言免費獲取咨詢及報價!

日本營銷公司Ceres投資Pantera Capital加密基金:日本營銷公司Ceres宣布將向Pantera Capital提供一筆資金,以支付給該公司的第三只加密貨幣基金。 (cointelegraph)[2020/3/5]

Tags:ANCNCECOMUNDHugo FinanceFinance BlocksHKD.com DAOSOUND幣

編者按:本文來自以太坊愛好者,Odaily星球日報經授權轉載。 背景 過去幾周來,uLABS從社區成員那里獲得了靈感,并在幾乎沒有UMA開發團隊的幫助下在主網上部署了UMA合約.

1900/1/1 0:00:00編者按:本文來自01區塊鏈,Odaily星球日報經授權轉載。食品藥品安全是人民群眾安居樂業、經濟社會平穩發展的基礎保障.

1900/1/1 0:00:00在一個多月的特殊時期里,我作為一名“持豆人”見證了幣圈大起大落,所幸撐到了最后并小賺了一筆,感謝自己當初正確的判斷和堅持,也感謝OK真正做到了用戶資金安全放在首位.

1900/1/1 0:00:00跨鏈?DeFi?多資產質押?流動性釋放?集多個大熱概念于一身的明星項目Kira最近已超額完成了荷蘭拍公募,共募資2597.18ETH.

1900/1/1 0:00:00五年以來,以太坊已經達到一系列重大成就:托管數以萬計應用程序;涵蓋多種代幣類型,總資產價值超過1000億美元;截至2020年底,交易總額預計將接近1萬億美元.

1900/1/1 0:00:00頭條 香港金管局確認中銀香港參與數字人民幣跨境支付測試香港金管局總裁余偉文此前表示,金管局正在與中國人民銀行數字貨幣研究所研究使用數字人民幣進行跨境支付的技術測試,并作相應的技術準備.

1900/1/1 0:00:00