BTC/HKD+1.12%

BTC/HKD+1.12% ETH/HKD+1.91%

ETH/HKD+1.91% LTC/HKD+2.6%

LTC/HKD+2.6% ADA/HKD+2.78%

ADA/HKD+2.78% SOL/HKD+2.78%

SOL/HKD+2.78% XRP/HKD+1.8%

XRP/HKD+1.8%在2021年的基礎上,2022年的攻擊賽道又出現了一位“強力選手”。跨鏈橋作為新的攻擊載體,安全性方面的發展尚未成熟。因此,跨鏈橋也是所有項目以及開發人員應該提高警惕的領域之一。2022年的春節假期尚未結束時,跨鏈橋即發生了兩起重大攻擊,算上春節前的另一起同類事件,短短10天內的三起攻擊事件使得黑客在跨鏈橋方面取得了“傲人”成績。

在對這幾起事件進行了解之前,我們需要先知道什么是跨鏈橋以及它的原理。用一個相對簡單的描述:bridge可將資產從一個區塊鏈轉移到另一個區塊鏈。跨鏈交易

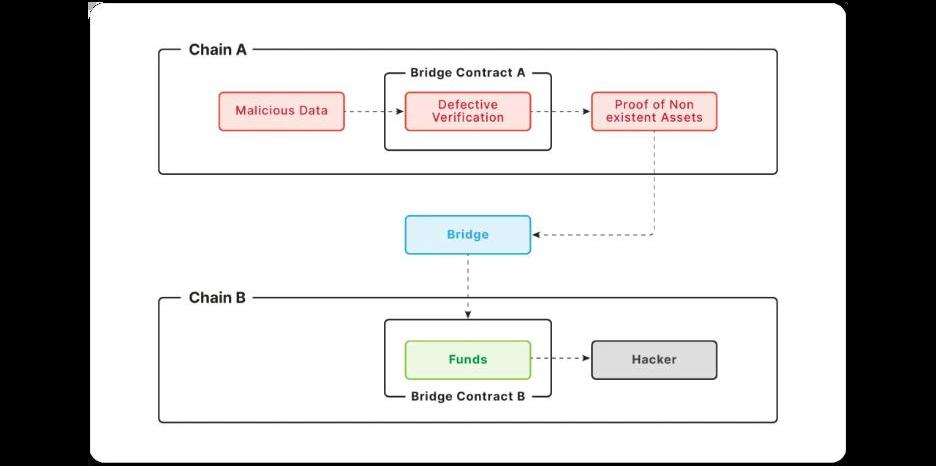

跨鏈交易的步驟如下:1.用戶將代幣“存入”一條鏈上的“bridge合約”,并生成一個證明,指定所需的跨鏈信息。2.bridge合約驗證該證明,隨后在目標鏈上用戶可以從bridge合約中"提取"代幣。在最近的三起事件中,攻擊者注入欺騙性數據,繞過驗證,將目標鏈上的相應代幣提取到指定地址。

火必上線CAPO (ILCAPO) 并已開放充幣服務:據火必官方公告,火必將于2023年5月23日上線CAPO (ILCAPO)。公告顯示,CAPO 的充幣服務于今日21時(GMT+8)開放,其提幣服務于5月24日22:00 (GMT+8) 開放。CAPO/USDT現貨交易將于充幣量達市場交易需求后開放,具體開放時間將另行公告。

據悉,ILCAPO(CAPO)是基于名為il Capo of Crypto的交易員的Meme代幣。[2023/5/23 15:21:14]

Bridges上的常見攻擊媒介QubitBridge漏洞事件

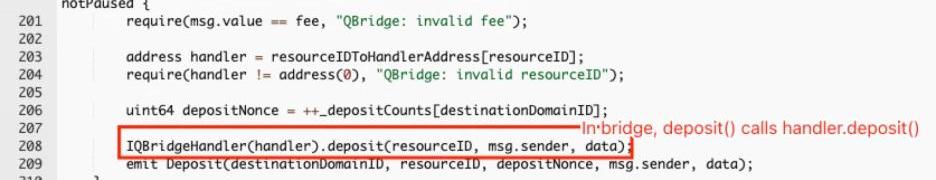

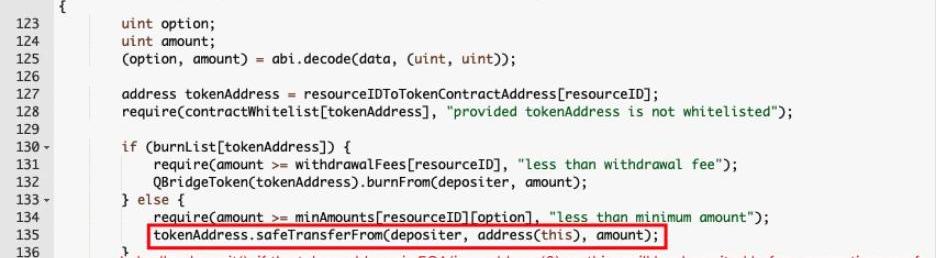

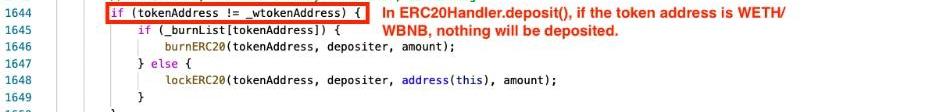

攻擊者偽造數據繞過bridge合約的數據真實性檢查,在沒有提供任何加密貨幣的情況下使bridge合約產生了攻擊者已存款的虛假時間證明。其根本原因在于ETH和ERC-20的存款共享相同的事件證明。這允許攻擊者調用該函數利用不存在的ERC20存款事實生成虛假的ETH存款事件證明,并以此在另一條鏈上提取ETH。在這種情況下合約中的漏洞被觸發——當代幣地址是EOA時,“safeTransferFrom”函數不會回退。因此,攻擊者在沒有向合約發送任何代幣的情況下獲取了證明。

報告:四月份38%的鏈上交易與游戲有關:金色財經報道,數據公司DappRadar在一份四月份市場數據報告中表示,區塊鏈游戲繼續占所有鏈上交易的很大一部分,4月份38%的加密貨幣鏈上交易與游戲有關,盡管與上個月相比,每日活躍錢包減少了10%(約672,000個)。報告表示,Splinterlands和Alien Worlds所在的區塊鏈WAX繼續占據榜首,但以太坊側鏈網絡Polygon可能會爭奪它的寶座。根據報告,Polygon是第二受歡迎的游戲區塊鏈。DappRadar報告稱,以太坊擴展解決方案Arbitrum在4月份的用戶數量也出現激增,與上個月相比增長了118%以上,而Immutable X增長了約9%。[2023/5/12 14:58:21]

加密支付公司Ramp完成7000萬美元B輪融資:金色財經報道,加密支付公司 Ramp 在 B 輪融資中籌集了 7000 萬美元,創始人聲稱其估值在“非常健康”的一輪融資中增長了50%以上。其B輪融資由 Mudabala Capital和風險投資公司 Korelya Capital牽頭。Cogito Capital和之前的主要支持者Balderton Capital參投。?

金色財經此前報道稱,這家初創公司在去年 A輪融資時估值 3 億美元。[2022/11/9 12:39:14]

事件詳細分析請戳:https://certik.medium.com/qubit-bridge-collapse-exploited-to-the-tune-of-80-million-a7ab9068e1a0MeterBridge漏洞事件

數據:加密做市商Jump Trading相關地址今日轉出1萬枚ETH:10月25日消息,被Nansen標記為“Jump Trading: 0x071 Robinhood Custody”的地址在5小時前轉出1萬枚ETH(約1338萬美元),目前地址余額202.86萬枚ETH(約27.13億美元),10天、27天前該地址也曾分別轉出1萬枚ETH。[2022/10/25 16:37:50]

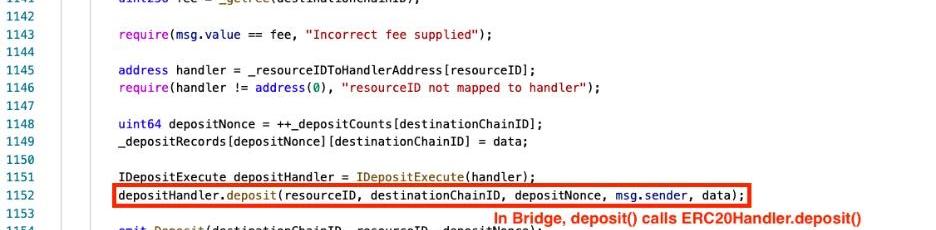

該漏洞與Qubitbridge漏洞很相似——攻擊者避過bridge合約向bridge提供不存在的代幣證明從而跳過了驗證過程,從而可以在另一個鏈上提取代幣。Bridge合約提供了兩個方法:deposit和depositETH。然而,這兩個方法產生了相同的存款事件證明,并且deposit函數并沒有阻止WETH/WBNB的存款交易,也沒有銷毀或鎖定WETH/WBNB。黑客通過使用deposit,在沒有任何真實存款的情況下使bridge合約產生了虛假的WETH/WBNB存款事件證明。

該事件分析內容詳見CertiK公眾號。Solana跨鏈橋蟲洞事件

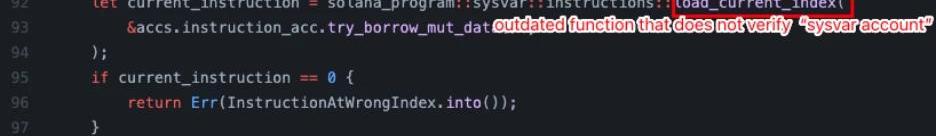

Solana蟲洞的漏洞事件中,攻擊者通過向指令注入一個惡意的“sysvaraccount”來繞過“verifysignature”,并偽造了一個鑄造Wormhole-wrappedEther的消息。這個漏洞的根本原因是在驗證簽名過程中,程序使用了一個在Solana更新至1.8.0時即被廢棄的“load_current_index”函數。該函數不會驗證輸入的“sysvaraccount”是否真的是“systemsysvar”,從而攻擊者可以趁機偽造這個關鍵帳戶。此后,攻擊者利用此偽造的賬戶生成了虛假的鑄幣信息,然后根據得到的鑄幣在目標鏈上提取了相應真實代幣。

該事件分析內容詳見CertiK公眾號。三起“炸橋案”總結

Qubit以及Meter.io的bridge代碼未能處理臨界情況,也就是說,合約的ERC20存款功能可以用來生成虛假的ETH/BNB存款事件證明,而后者成為了目標鏈上提取真實ETH/BNB的憑證。Wormholebridge則是其合約未驗證調用者注入的“sysvaraccount”,從而產生了虛假的鑄幣信息。總而言之,上述三起事件都是由于驗證過程的缺陷而造成的。如何應對該類漏洞?

在上述攻擊中,我們可以吸取到一些關鍵教訓:1.對于不同的功能,比如ERC20的存款和ETH/BNB的存款,合約應產生不同的事件證明。2.始終記得驗證用戶注入的輸入。3.密切關注近期漏洞事件,并檢查其他項目是否存在類似情況。4.需要對每個bridge的核心合約進行相應審計。除此之外,當該漏洞發生后,我們應該:1.停止中繼消息層并暫停代幣傳輸,bridge合約也應暫停所有充提幣功能。2.立即通知社區、交易所和平臺合作伙伴,監控資金流向。3.建立與權威安全專家們的溝通渠道,進行有效的討論和信息共享。4.識別、驗證和修復漏洞。及時測試以確保現有的漏洞得到解決以及未產生新的漏洞,同時對bridge合約進行升級。5.評估損失,并與社區就被利用的資產數量、可追回的資產以及補償計劃進行坦誠地溝通

Tags:RIDGEDGEIDGBRIDGEmybridgetokenEdgecoinFRIDGE幣Bridge Protocol

加密貨幣在主流采用方面面臨一個主要障礙:用戶旅程復雜,還沒有建立起來,對于剛接觸加密貨幣的人來說,要做最簡單的事情——完全控制自己的數字資產,也不是一件容易或直觀的事情.

1900/1/1 0:00:00北京時間3月9日19時,白宮官網正式發布公告表示,拜登總統將在今天簽署關于確保數字資產負責任創新的行政命令,并表示這是有史以來第一個整體政府方法,以應對風險和利用數字資產及其基礎技術的潛在利益.

1900/1/1 0:00:00進入Web3研究 當你可能想要的所有信息都沒有限制且未經許可時,研究看起來會有所不同。從《華爾街日報》到JStor再到皮尤研究中心,你是否需要訂閱才能獲得信息,就像你作為一名Web2創作者所需要.

1900/1/1 0:00:00全球領先的加密貨幣交易所FTX今日宣布成立「FTXEurope」,標志著FTX步入全球擴張的下一階段,將其業務擴展至歐洲和中東.

1900/1/1 0:00:00寫在前面的總結參與一級市場的途徑有很多,不是只有coinlist才能獲得很好的回報,事實上,有很多IDO平臺的項目也是比較優質,同時能獲得不錯的收益.

1900/1/1 0:00:00「每周編輯精選」是Odaily星球日報的一檔“功能性”欄目。星球日報在每周覆蓋大量即時資訊的基礎上,也會發布許多優質的深度分析內容,但它們也許會藏在信息流和熱點新聞中,與你擦肩而過.

1900/1/1 0:00:00