BTC/HKD-1.03%

BTC/HKD-1.03% ETH/HKD-1.05%

ETH/HKD-1.05% LTC/HKD-2.09%

LTC/HKD-2.09% ADA/HKD-2.8%

ADA/HKD-2.8% SOL/HKD-1.58%

SOL/HKD-1.58% XRP/HKD-1.48%

XRP/HKD-1.48%2022年03月03日,據慢霧區消息,TreasureDAO的NFT交易市場被曝出嚴重漏洞,TreasureDAO是一個基于Arbitrum上的NFT項目。目前項目團隊正在修復漏洞并承諾會對受影響的用戶提供解決方案。慢霧安全團隊第一時間介入分析,并將結果分享如下:相關信息

合約地址TreasureMarketplaceBuyer:0x812cda2181ed7c45a35a691e0c85e231d218e273TreasureMarketplace:0x2e3b85f85628301a0bce300dee3a6b04195a15ee漏洞細節分析

慢霧:pGALA合約黑客已獲利430萬美元:11月4日消息,安全團隊慢霧在推特上表示,pGALA合約黑客已將大部分GALA兌換成13,000枚BNB,獲利超430萬美元,該地址仍有450億枚Gala,但不太可能兌現,因為資金池基本已耗盡。此外,黑客的初始資金來自幾個幣安賬戶。

今日早些時候消息,一個BNB Chain上地址在BNB Chain上地址憑空鑄造了超10億美元的pGALA代幣,并通過在PancakeSwap上售出獲利。pNetwork表示此為跨鏈橋配置錯誤所致,GALA跨鏈橋已暫停,請用戶不要在BNB Chain上DEX中交易pGALA。[2022/11/4 12:16:04]

1.用戶通過TreasureMarketplaceBuyer合約中的buyItem函數去購買NFT,該函數會先計算總共需要購買的價格并把支付所需的Token打入合約中,接著調用TreasureMarketplace合約中的buyItem從市場購買NFT到TreasureMarketplaceBuyer合約,接著在從TreasureMarketplaceBuyer合約中把NFT轉給用戶。

慢霧:Badger DAO黑客已通過renBTC將約1125 BTC跨鏈轉移到10 個BTC地址:12月2日消息,Badger DAO遭遇黑客攻擊,用戶資產在未經授權的情況下被轉移。據慢霧MistTrack分析,截止目前黑客已將獲利的加密貨幣換成 renBTC,并通過renBTC 將約 1125 BTC 跨鏈轉移到 10 個 BTC 地址。慢霧 MistTrack 將持續監控被盜資金的轉移。[2021/12/2 12:46:11]

慢霧:Polkatrain 薅羊毛事故簡析:據慢霧區消息,波卡生態IDO平臺Polkatrain于今早發生事故,慢霧安全團隊第一時間介入分析,并定位到了具體問題。本次出現問題的合約為Polkatrain項目的POLT_LBP合約,該合約有一個swap函數,并存在一個返傭機制,當用戶通過swap函數購買PLOT代幣的時候獲得一定量的返傭,該筆返傭會通過合約里的_update函數調用transferFrom的形式轉發送給用戶。由于_update函數沒有設置一個池子的最多的返傭數量,也未在返傭的時候判斷總返傭金是否用完了,導致惡意的套利者可通過不斷調用swap函數進行代幣兌換來薅取合約的返傭獎勵。慢霧安全團隊提醒DApp項目方在設計AMM兌換機制的時候需充分考慮項目的業務場景及其經濟模型,防止意外情況發生。[2021/4/5 19:46:39]

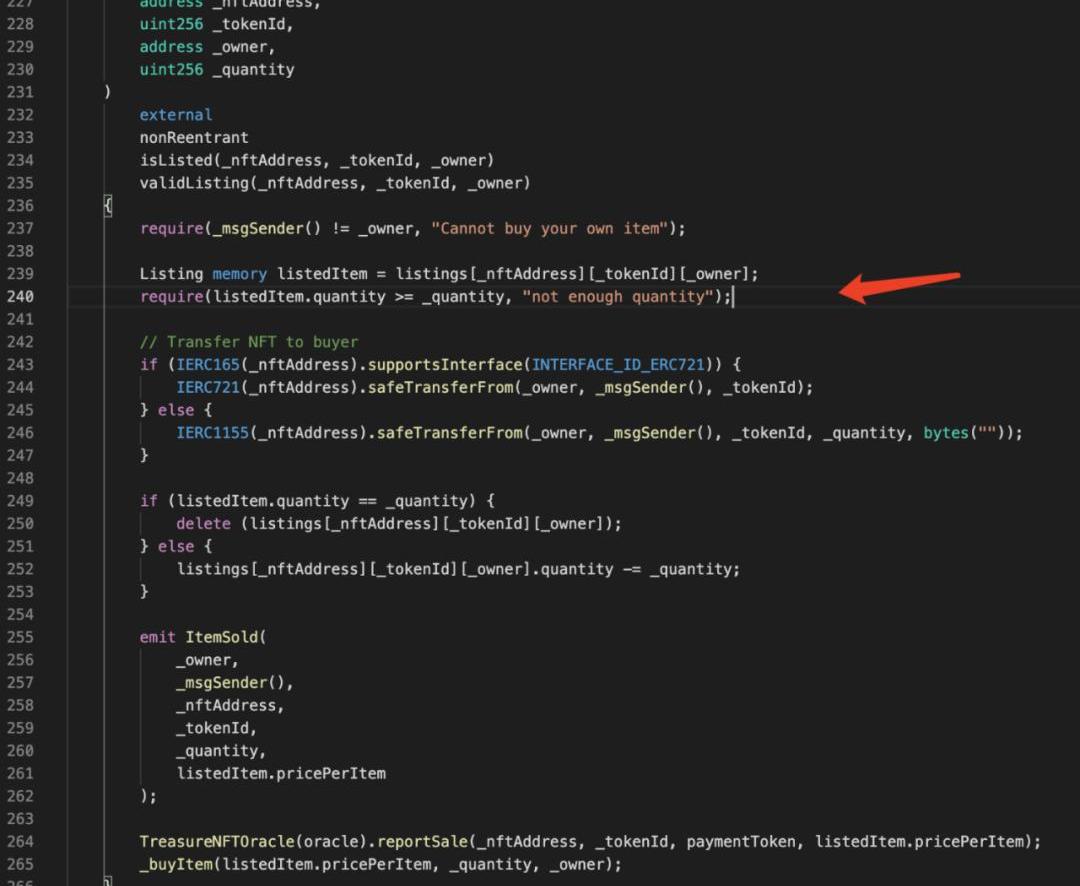

2.在TreasureMarketplace合約中:

慢霧:BTFinance被黑,策略池需防范相關風險:據慢霧區情報,智能DeFi收益聚合器BT.Finance遭受閃電貸攻擊。受影響的策略包括ETH、USDC和USDT。經慢霧安全團隊分析,本次攻擊手法與yearnfinance的DAI策略池被黑的手法基本一致。具體分析可參考慢霧關于yearnfinace被黑的技術分析。慢霧安全團隊提醒,近期對接CurveFinance做相關策略的機槍池頻繁遭受攻擊。相關已對接CurveFinance收益聚合器產品應注意排查使用的策略是否存在類似問題,必要時可以聯系慢霧安全團隊協助處理。[2021/2/9 19:19:41]

可以發現若傳入的_quantity參數為0,則可以直接通過require(listedItem.quantity>=_quantity,"notenoughquantity");檢查并進入下面的轉移NFT流程,而其中沒有再次對ERC-721標準的NFT轉移進行數量判斷,使得雖然傳入的_quantity參數雖然為0,但仍然可以轉移ERC-721標準的NFT。而計算購買NFT的價格的計算公式為totalPrice=_pricePerItem*_quantity,因此購買NFT的價格被計算為0,導致了在市場上的所有ERC-721標準的NFT均可被免費購買。攻擊交易分析

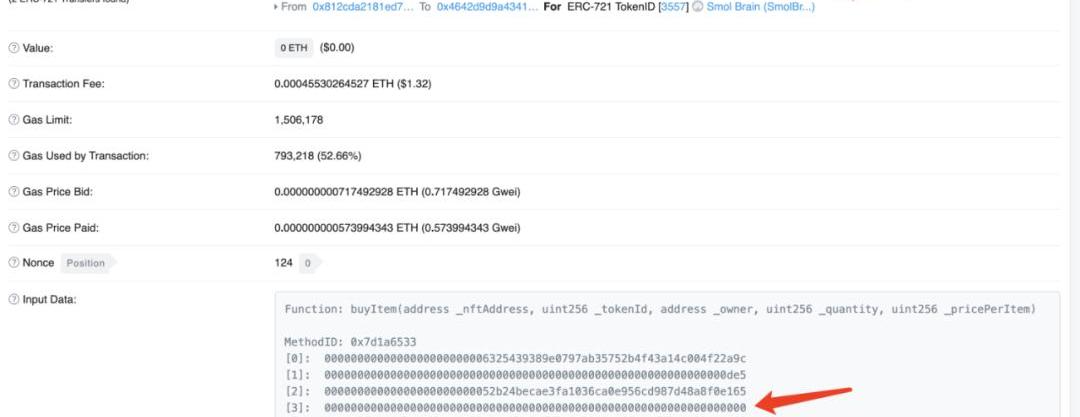

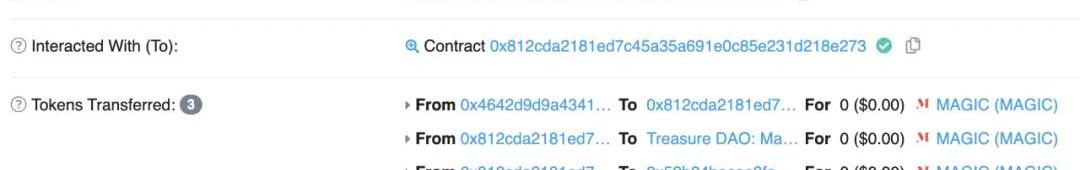

此處僅展示一個攻擊交易的細節,其余攻擊交易的手法都一致,不再贅述。攻擊交易:https://arbiscan.io/tx/0x82a5ff772c186fb3f62bf9a8461aeadd8ea0904025c3330a4d247822ff34bc02攻擊者:0x4642d9d9a434134cb005222ea1422e1820508d7b攻擊細節:

可以從下圖中看到,攻擊者調用了TreasureMarketplaceBuyer合約中的buyItem函數,并使傳入的_quantity參數為0。

可以看到Token轉移均為0,攻擊者并沒有付出任何成本就成功購買了tokenID為3557的NFT,整個攻擊流程與上面的漏洞細節分析中所講的一致。總結

本次漏洞的核心在于進行ERC-721標準的NFT轉移前,缺少了對于傳入的_quantity參數不為0的判斷,導致了ERC-721標準的NFT可以直接被轉移且計算價格時購買NFT所需費用被計算成0。針對此類漏洞,慢霧安全團隊建議在進行ERC-721標準的NFT轉移前,需對傳入的數量做好判斷,避免再次出現此類問題。

Tags:NFTREASURETREASUREGLYPH Vault (NFTX)RealFevrnsure幣發行量Cyclops Treasure

我們目前正處于NFT宏觀生命周期的“死亡”階段。自2016年正式進入幣圈以來,我就一直在摸爬滾打,也經歷了幾輪牛熊.

1900/1/1 0:00:00策展是一個熱門話題,而且不僅僅是針對NFT的。《你不是策展人,你其實只是一個庸俗的博客》是ChoireSicha在2012年關于Tumblr和社交媒體上策展影響者崛起的文章標題.

1900/1/1 0:00:00頭條 烏克蘭政府希望對俄羅斯加密貨幣用戶實施全面打擊烏克蘭政府在周日升級了針對俄羅斯加密貨幣用戶的言論,稱現在是針對普通用戶實施打擊的時候了.

1900/1/1 0:00:00奧地利程序員和前加密貨幣CEO可能偷走了110億美元的以太坊。誰在2016年入侵了TheDAO,挪用了360萬個以太坊?我們通過跟蹤復雜的加密交易線索并使用以前未公開的隱私破解取證工具來識別明顯.

1900/1/1 0:00:00Xing:大家好,我是今晚的主持人Xing,Moonbeam的SeniorAmbassador,也是真本聰和8848社區的核心成員,支持Moonbeam已經有一年多了.

1900/1/1 0:00:00眼看耐克和阿迪在NFT世界里玩得風生水起,彪馬終于坐不住了。近日,國際第三大運動品牌、德國上市公司彪馬在推特上把“名字”改了,從此前的PUMA改為“PUMA.eth”.

1900/1/1 0:00:00