BTC/HKD-4.34%

BTC/HKD-4.34% ETH/HKD-9.31%

ETH/HKD-9.31% LTC/HKD-10.3%

LTC/HKD-10.3% ADA/HKD-7.65%

ADA/HKD-7.65% SOL/HKD-6.83%

SOL/HKD-6.83% XRP/HKD-7%

XRP/HKD-7%隨著黑客盜幣事件愈演愈烈,Tornado.Cash也變得越來越“有名”,大多數黑客在獲利后都毫不留情地將“臟幣”轉向Tornado.Cash。今天以一個真實案例來看看這名黑客是怎么通過Tornado.Cash洗幣的。基礎知識

Tornado.Cash是一種完全去中心化的非托管協議,通過打破源地址和目標地址之間的鏈上鏈接來提高交易隱私。為了保護隱私,Tornado.Cash使用一個智能合約,接受來自一個地址的ETH和其他代幣存款,并允許他們提款到不同的地址,即以隱藏發送地址的方式將ETH和其他代幣發送到任何地址。這些智能合約充當混合所有存入資產的池,當你將資金放入池中時,就會生成私人憑據,證明你已執行了存款操作。而后,此私人憑據作為你提款時的私鑰,合約將ETH或其他代幣轉移給指定的接收地址,同一用戶可以使用不同的提款地址。案例分析

今天要分析的是一個真實案例,當受害平臺找到我們時,在Ethereum、BSC、Polygon三條鏈上的被盜資金均被黑客轉入Tornado.Cash,所以我們主要分析Tornado.Cash的部分。黑客地址:0x489...1F4(Ethereum/BSC/Polygon)0x24f...bB1(BSC)Ethereum部分

慢霧:JPEG'd攻擊者或已將全部6106.75枚ETH歸還給項目方:8月4日消息,慢霧MistTrack監測顯示,JPEG'd攻擊者或已將全部6106.75枚ETH歸還給項目方。[2023/8/4 16:18:46]

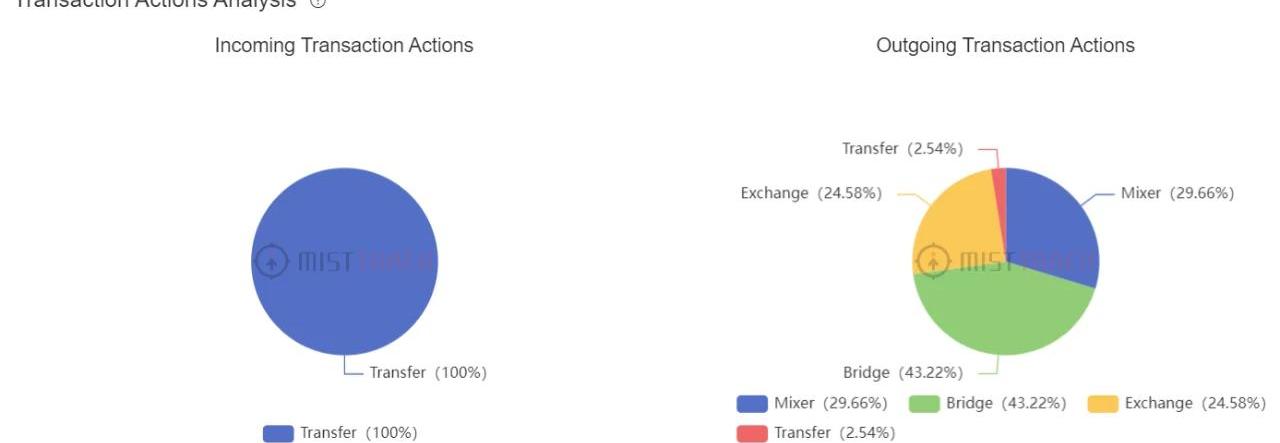

借助慢霧MistTrack反洗錢追蹤系統,我們先對地址進行一個大概的特征分析。

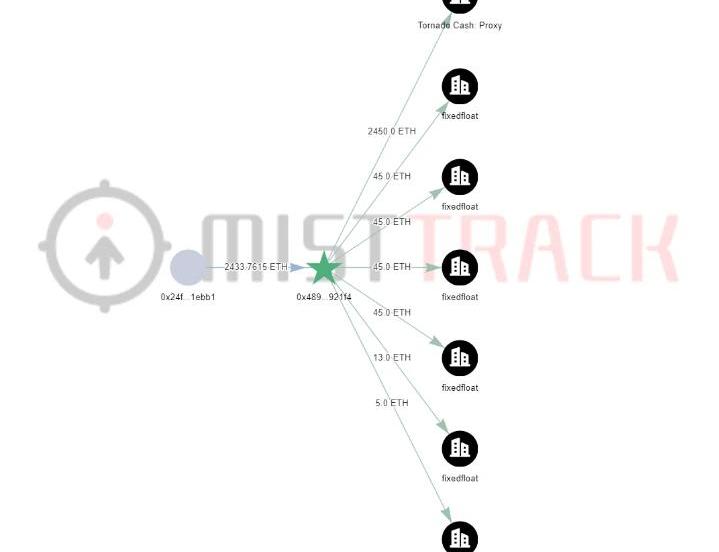

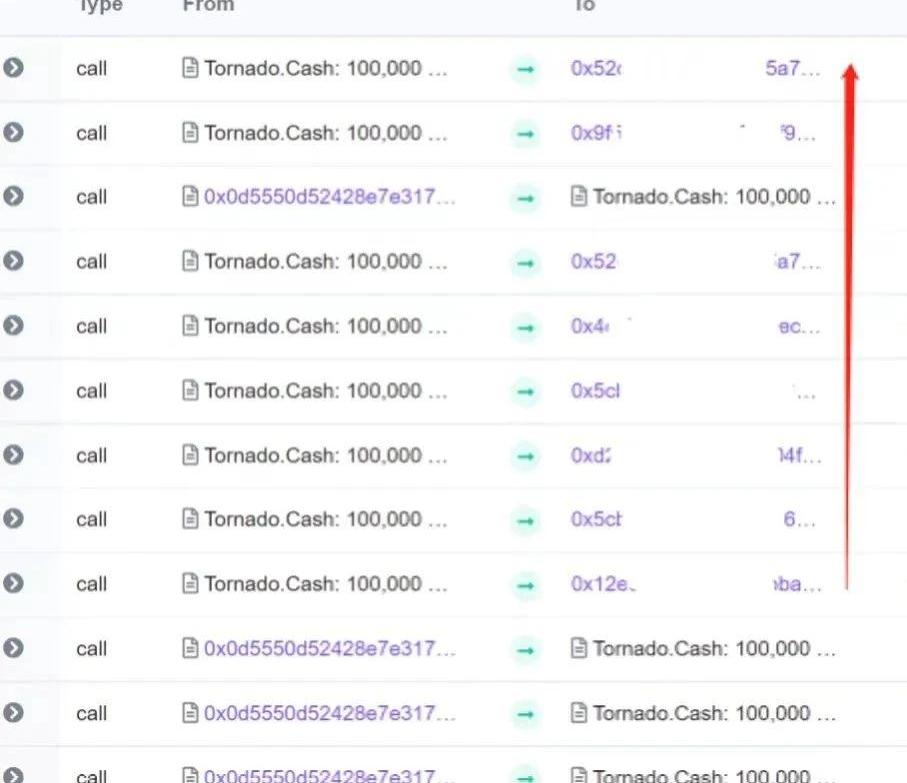

從部分展示結果來看,可以看到交易行為里黑客使用較多的除了Bridge就是混合器Mixer,這些對我們分析黑客畫像十分重要。接著,我們對Ethereum上的資金與行為進行深入分析:據慢霧MistTrack反洗錢追蹤系統的分析,黑客將2450ETH以5x10ETH+24x100ETH的形式分批轉入Tornado.Cash,將198ETH轉入FixedFloat,這讓我們繼續追蹤Tornado.Cash部分留了個心眼。

慢霧:CoinsPaid、Atomic與Alphapo攻擊者或均為朝鮮黑客組織Lazarus:7月26日消息,慢霧發推稱,CoinsPaid、Atomic與Alphapo攻擊者或均為朝鮮黑客組織Lazarus Group。慢霧表示,TGGMvM開頭地址收到了與Alphapo事件有關TJF7md開頭地址轉入的近1.2億枚TRX,而TGGMvM開頭地址在7月22日時還收到了通過TNMW5i開頭和TJ6k7a開頭地址轉入的來自Coinspaid熱錢包的資金。而TNMW5i開頭地址則曾收到了來自Atomic攻擊者使用地址的資金。[2023/7/26 16:00:16]

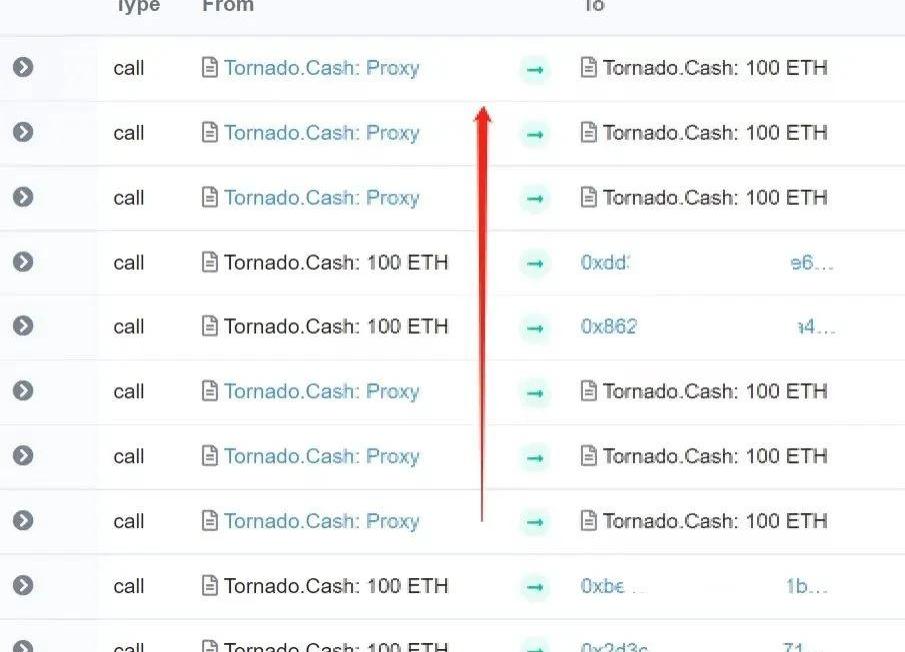

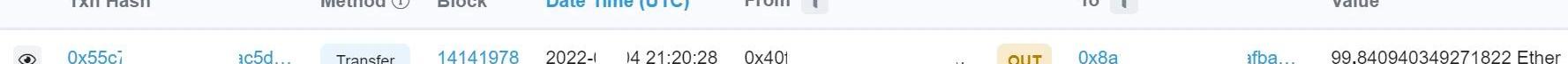

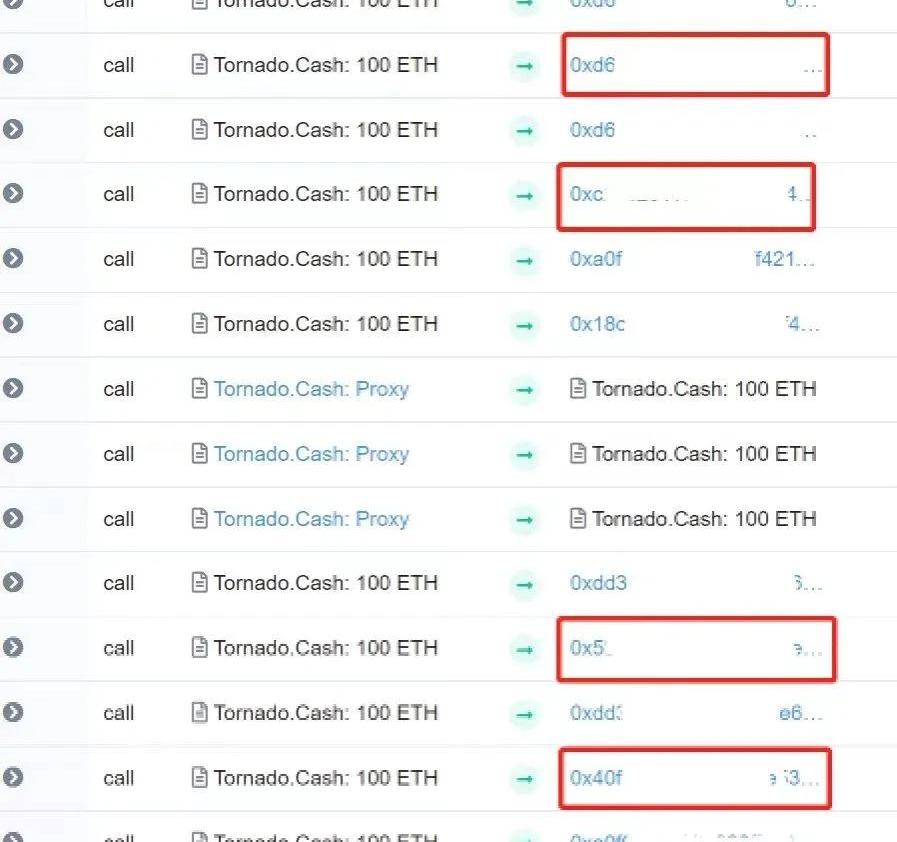

既然想要嘗試追蹤黑客從Tornado.Cash轉出的地址,那我們就得從Ethereum上第一筆資金轉入Tornado.Cash的時間點開始,我們發現第一筆10ETH和第二筆10ETH間的時間跨度較大,所以我們先從跨度小的100ETH開始分析。

慢霧:Grafana存在賬戶被接管和認證繞過漏洞:金色財經報道,據慢霧消息,Grafana發布嚴重安全提醒,其存在賬戶被接管和認證繞過漏洞(CVE-2023-3128),目前PoC在互聯網上公開,已出現攻擊案例。Grafana是一個跨平臺、開源的數據可視化網絡應用程序平臺,用戶配置連接的數據源之后,Grafana可以在網絡瀏覽器里顯示數據圖表和警告。Grafana根據電子郵件的要求來驗證Azure Active Directory賬戶。在Azure AD上,配置文件的電子郵件字段在Azure AD租戶之間是不唯一的。當Azure AD OAuth與多租戶Azure AD OAuth應用配置在一起時,這可能會使Grafana賬戶被接管和認證繞過。其中,Grafana>=6.7.0受到影響。加密貨幣行業有大量平臺采用此方案用來監控服務器性能情況,請注意風險,并將Grafana升級到最新版本。[2023/6/25 21:58:31]

定位到Tornado.Cash:100ETH合約相對應的交易,發現從Tornado.Cash轉出的地址非常多。經過慢霧MistTrack的分析,我們篩選出了符合時間線和交易特征的地址。當然,地址依然很多,這需要我們不斷去分析。不過很快就出現了第一個讓我們饒有懷疑的地址。

慢霧:Spartan Protocol被黑簡析:據慢霧區情報,幣安智能鏈項目 Spartan Protocol 被黑,損失金額約 3000 萬美元,慢霧安全團隊第一時間介入分析,并以簡訊的形式分享給大家參考:

1. 攻擊者通過閃電貸先從 PancakeSwap 中借出 WBNB;

2. 在 WBNB-SPT1 的池子中,先使用借來的一部分 WBNB 不斷的通過 swap 兌換成 SPT1,導致兌換池中產生巨大滑點;

3. 攻擊者將持有的 WBNB 與 SPT1 向 WBNB-SPT1 池子添加流動性獲得 LP 憑證,但是在添加流動性的時候存在一個滑點修正機制,在添加流動性時將對池的滑點進行修正,但沒有限制最高可修正的滑點大小,此時添加流動性,由于滑點修正機制,獲得的 LP 數量并不是一個正常的值;

4. 隨后繼續進行 swap 操作將 WBNB 兌換成 SPT1,此時池子中的 WBNB 增多 SPT1 減少;

5. swap 之后攻擊者將持有的 WBNB 和 SPT1 都轉移給 WBNB-SPT1 池子,然后進行移除流動性操作;

6. 在移除流動性時會通過池子中實時的代幣數量來計算用戶的 LP 可獲得多少對應的代幣,由于步驟 5,此時會獲得比添加流動性時更多的代幣;

7. 在移除流動性之后會更新池子中的 baseAmount 與 tokenAmount,由于移除流動性時沒有和添加流動性一樣存在滑點修正機制,移除流動性后兩種代幣的數量和合約記錄的代幣數量會存在一定的差值;

8. 因此在與實際有差值的情況下還能再次添加流動性獲得 LP,此后攻擊者只要再次移除流動性就能再次獲得對應的兩種代幣;

9. 之后攻擊者只需再將 SPT1 代幣兌換成 WBNB,最后即可獲得更多的 WBNB。詳情見原文鏈接。[2021/5/2 21:17:59]

動態 | 慢霧:Electrum“更新釣魚”盜幣攻擊補充預警:Electrum 是全球知名的比特幣輕錢包,支持多簽,歷史悠久,具有非常廣泛的用戶群體,許多用戶喜歡用 Electrum 做比特幣甚至 USDT(Omni) 的冷錢包或多簽錢包。基于這種使用場景,Electrum 在用戶電腦上使用頻率會比較低。Electrum 當前最新版本是 3.3.8,而已知的 3.3.4 之前的版本都存在“消息缺陷”,這個缺陷允許攻擊者通過惡意的 ElectrumX 服務器發送“更新提示”。這個“更新提示”對于用戶來說非常具有迷惑性,如果按提示下載所謂的新版本 Electrum,就可能中招。據用戶反饋,因為這種攻擊,被盜的比特幣在四位數以上。本次捕獲的盜幣攻擊不是盜取私鑰(一般來說 Electrum 的私鑰都是雙因素加密存儲的),而是在用戶發起轉賬時,替換了轉賬目標地址。在此我們提醒用戶,轉賬時,需要特別注意目標地址是否被替換,這是近期非常流行的盜幣方式。并建議用戶使用 Ledger 等硬件錢包,如果搭配 Electrum,雖然私鑰不會有什么安全問題,但同樣需要警惕目標地址被替換的情況。[2020/1/19]

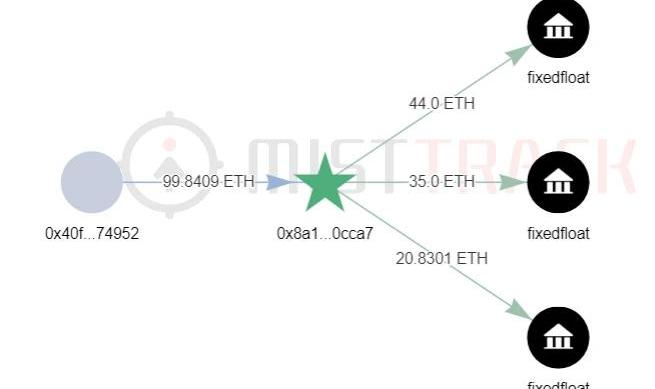

據慢霧MistTrack的分析,地址將Tornado.Cash轉給它的ETH轉到地址,接著把ETH分為三筆轉到了FixedFloat。

當然,這也可能是巧合,我們需要繼續驗證。繼續分析,接連發現三個地址均有同樣的特征:A→B→FixedFloatA→FixedFloat

在這樣的特征佐證下,我們分析出了符合特征的地址,同時剛好是24個地址,符合我們的假設。

Polygon部分

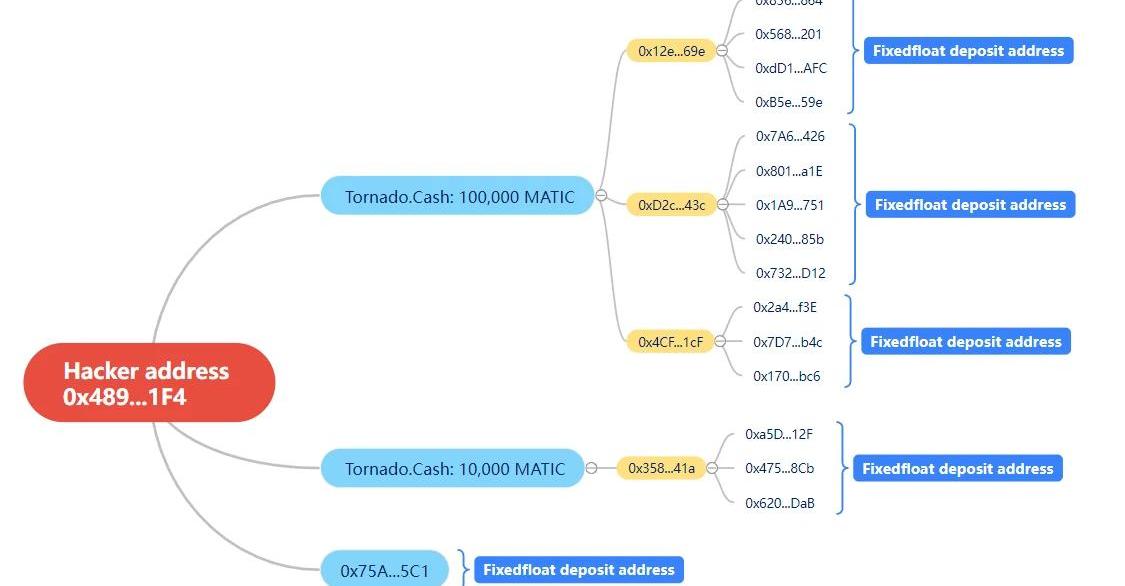

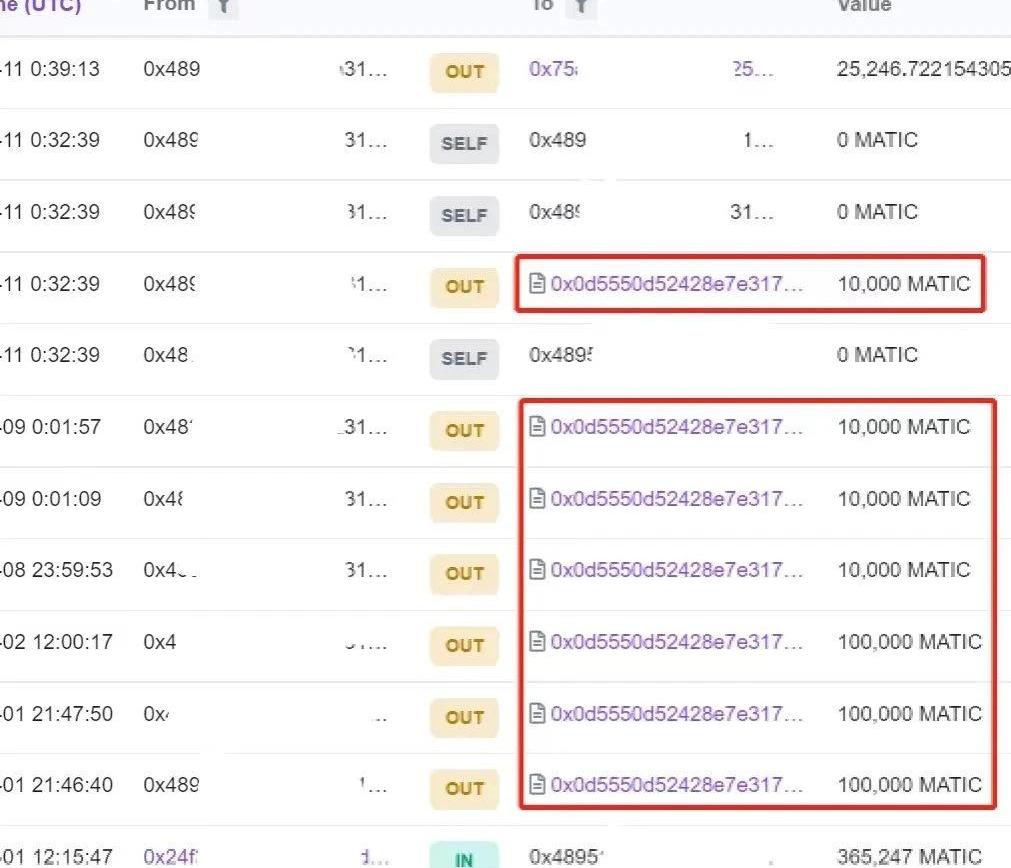

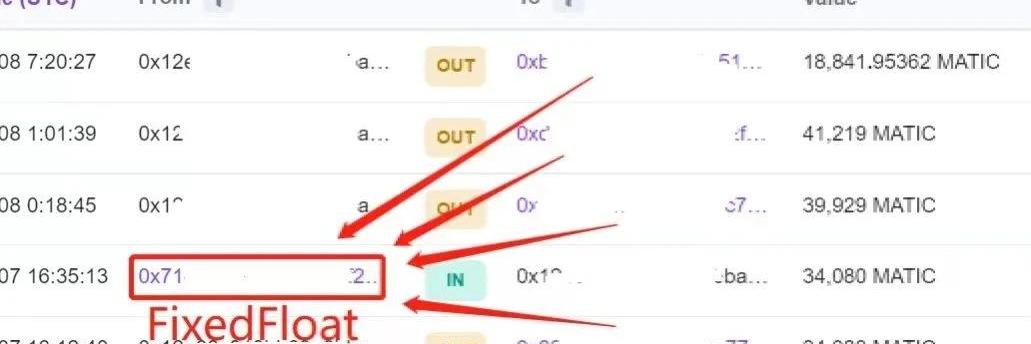

如下圖,黑客將獲利的365,247MATIC中的部分MATIC分7次轉到Tornado.Cash。

而剩下的25,246.722MATIC轉到了地址,接著追蹤這部分資金,我們發現黑客將25,246.721MATIC轉到了FixedFloat,這讓我們不禁思考黑客在Polygon上是否會以同樣的手法來洗幣。我們首先定位到Tornado:100,000MATIC合約與上圖最后三筆對應的交易,同時發現從Tornado.Cash合約轉出的地址并不多,此時我們可以逐個分析。

很快,我們就發現了第一個讓我們覺得有問題的地址。我們看到了熟悉的FixedFloat地址,不僅FixedFloat轉MATIC到地址,從地址轉出資金的接收地址也都將MATIC轉給了FixedFloat。

分析了其他地址后,發現都是一樣的洗幣手法,這里就不再贅述。從前面的分析看來黑客對FixedFloat實在獨有偏愛,不過這也成了抓住他的把柄。BSC部分

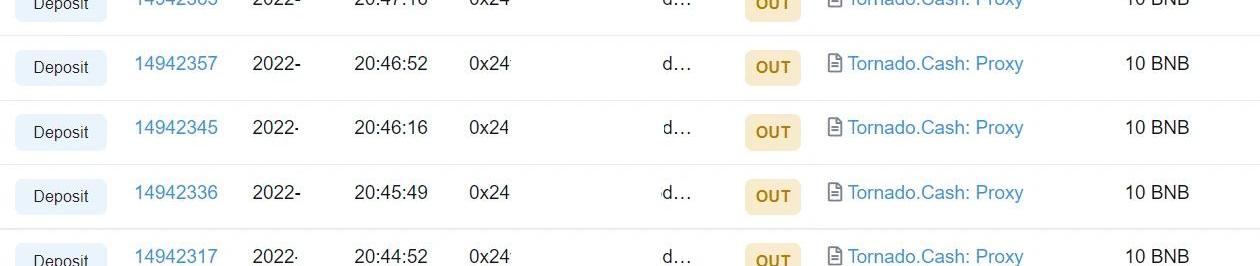

下面我們來分析BSC部分。BSC上黑客地址有兩個,我們先來看地址:

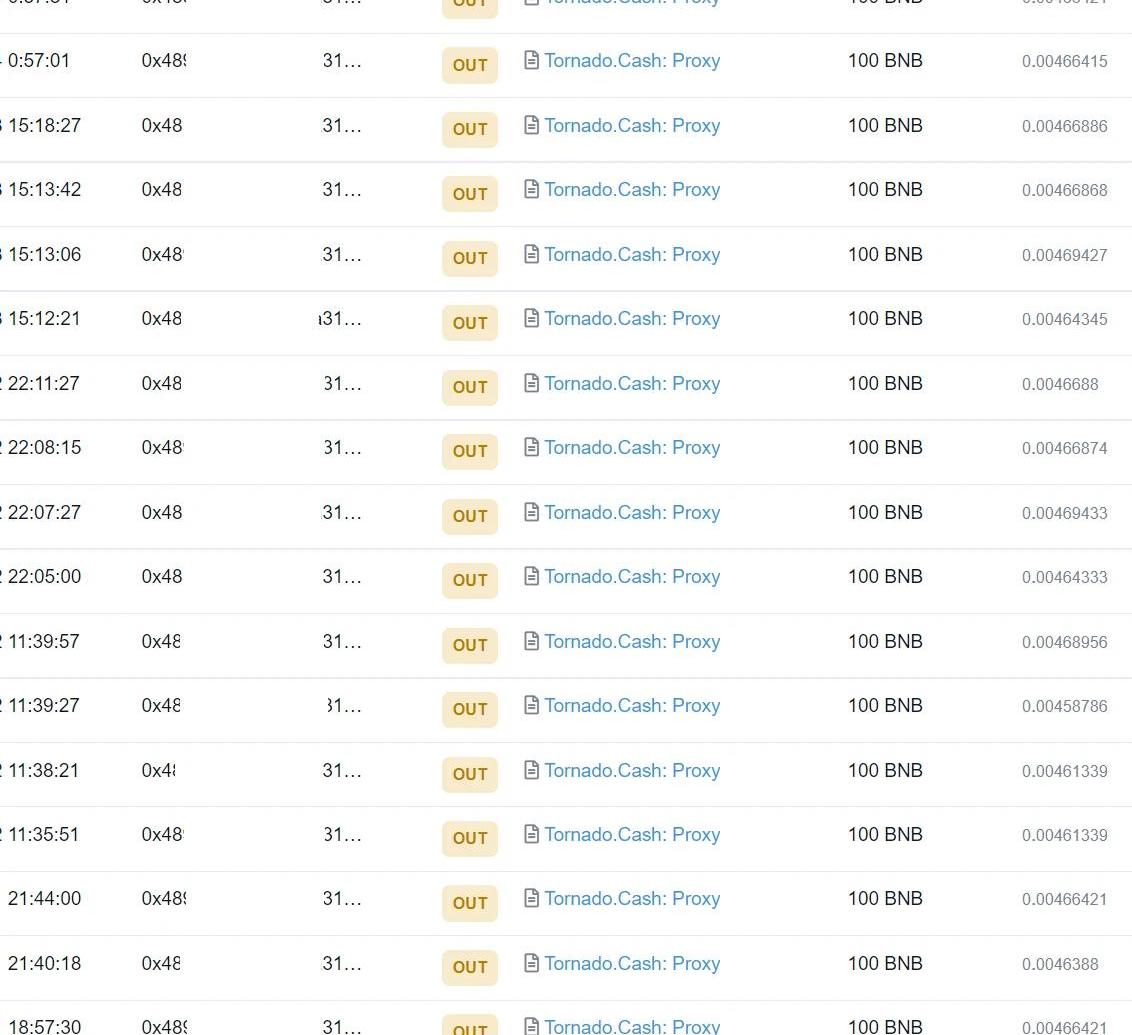

黑客地址分17次轉了1700ETH到Tornado.Cash,時間范圍也比較連貫。就在我們以為黑客會故技重施的時候,發現并非如此。同樣,經過慢霧MistTrack的分析與篩選,我們篩選出了符合時間線和交易特征的地址,再進行逐個突破。分析過程中,地址引起了我們的注意。如圖,據慢霧MistTrack顯示,該地址將Tornado.Cash轉給它的ETH轉出給了SimpleSwap。

繼續分析后發現,換湯不換藥,雖然黑客換了平臺,手法特征卻還是類似:A→SimpleSwapA→B→SimpleSwap

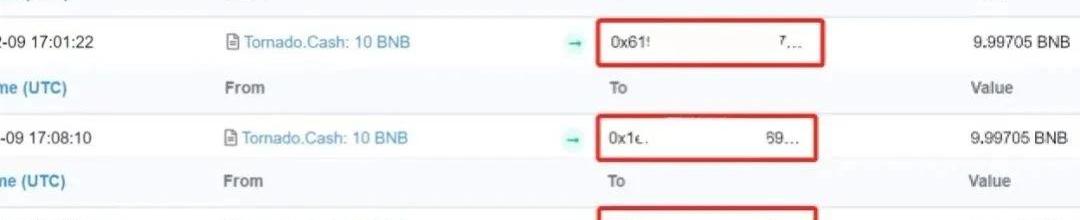

另一個黑客地址是以10BNB為單位轉到了Tornado.Cash。

而在這個地址的洗幣手法中,黑客選擇了另一個平臺,不過手法依然類似。這里就不再一一分析。

總結

本文主要由一個真實案例開啟,分析并得出在不同的鏈上黑客是如何試圖使用Tornado.Cash來清洗盜取的資金,本次洗幣手法具有極相似性,主要特征為從Tornado.Cash提幣后或直接或經過一層中間地址轉移到常用的混幣平臺。當然,這只是通過Tornado.Cash洗幣的其中一種方法,更多手法仍等著我們發現。而想要更有效率更準確地分析出結果,必然得借助工具。憑借超2億個錢包地址標簽,慢霧MistTrack反洗錢追蹤系統能夠識別全球主流交易平臺的各類錢包地址,如用戶充值地址、溫錢包地址、熱錢包地址、冷錢包地址等。通過MistTrack反洗錢追蹤系統可對任意錢包地址進行特征分析和行為畫像,在反洗錢分析評估工作中起到至關重要的作用,為加密貨幣交易平臺、用戶個人等分析地址行為并追蹤溯源提供了強有力的技術支撐。

推薦理由:DeFi也好,GameFi也好,終歸是一場游戲,游戲就有輸有贏。作者用博弈論的思維參與加密項目,多維度搜集信息,預判大眾對行情的判斷,從而占據比賽優勢并最終獲得勝利,引人啟發.

1900/1/1 0:00:00經Odaily星球日報不完全統計,3月7日-3月13日當周公布的海內外區塊鏈融資事件共44起,較前一周有一定下降;拋開僅部分業務涉及加密貨幣的Lunar不計,已披露融資總額約為7.2億美元.

1900/1/1 0:00:00我最近采訪了Solana頭號錢包Phantom的CEOBrandonMillman。Phantom團隊籌集了1.09億美元,自稱占據Solana90%的錢包市場并正在積極招聘.

1900/1/1 0:00:00自2021年1月12日上線以來,LooksRare至今已經運營了2個月。這個平臺上線時,正值NFT牛市,而且采用了交易獎勵的方式,交易量超過OpenSea,在當時引起高度關注.

1900/1/1 0:00:00重點內容: 由于從2021年第四季度開始市場對加密貨幣和NFT的興趣減弱,總交易量以及相應的流動性提供者費用在2022年第一季度有所下降.

1900/1/1 0:00:00今日,“羊毛圈”內流傳起了一則關于斯坦福大學的趣聞。 據推特用戶@0x.bitwu.eth分享,如果能夠完成斯坦福大學的CS251課程并通過考試,即可獲得一個憑證NFT,該NFT當前在OpenS.

1900/1/1 0:00:00