BTC/HKD+1.07%

BTC/HKD+1.07% ETH/HKD-0.06%

ETH/HKD-0.06% LTC/HKD-0.38%

LTC/HKD-0.38% ADA/HKD+0.15%

ADA/HKD+0.15% SOL/HKD+1.43%

SOL/HKD+1.43% XRP/HKD+1.02%

XRP/HKD+1.02%事件背景

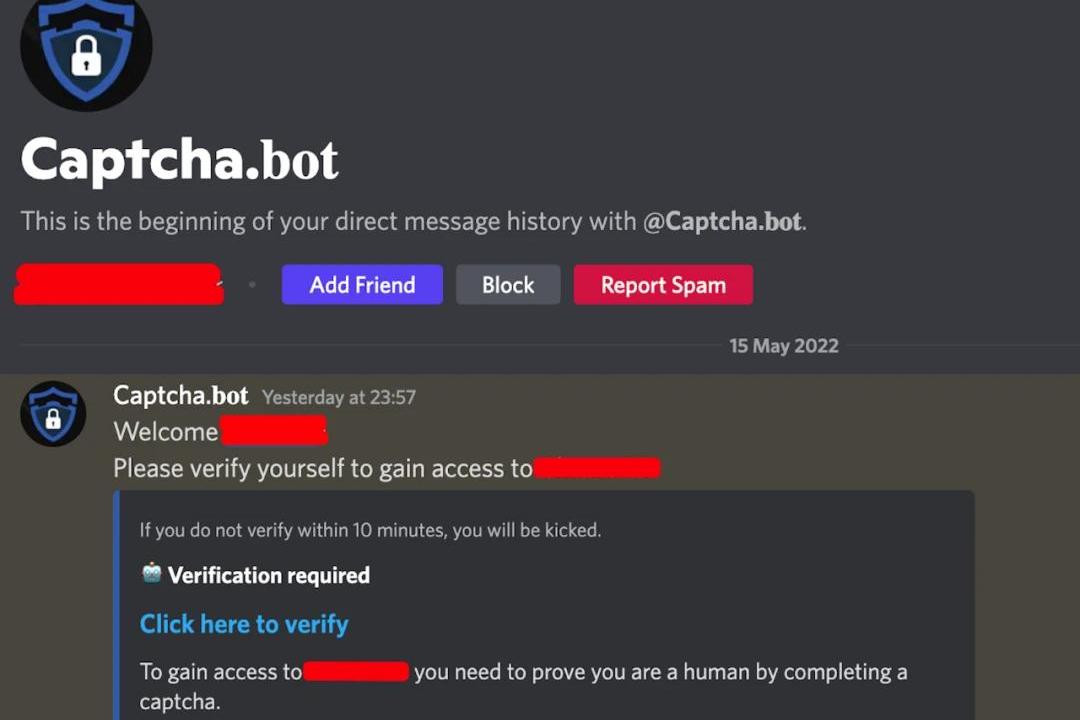

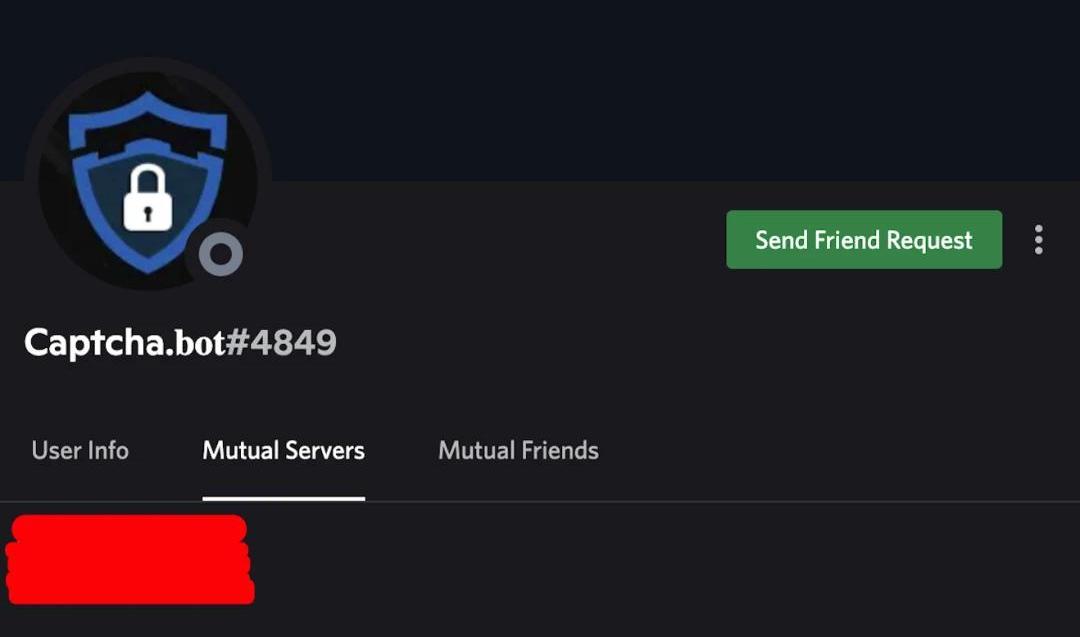

5月16日凌晨,當我在尋找家人的時候,從項目官網的邀請鏈接加入了官方的Discord服務器。在我加入服務器后立刻就有一個"機器人"(Captcha.bot)發來私信要我進行人機驗證。這一切看起來相當的合理。我也點擊了這個驗證鏈接進行查看。

釣魚手法分析

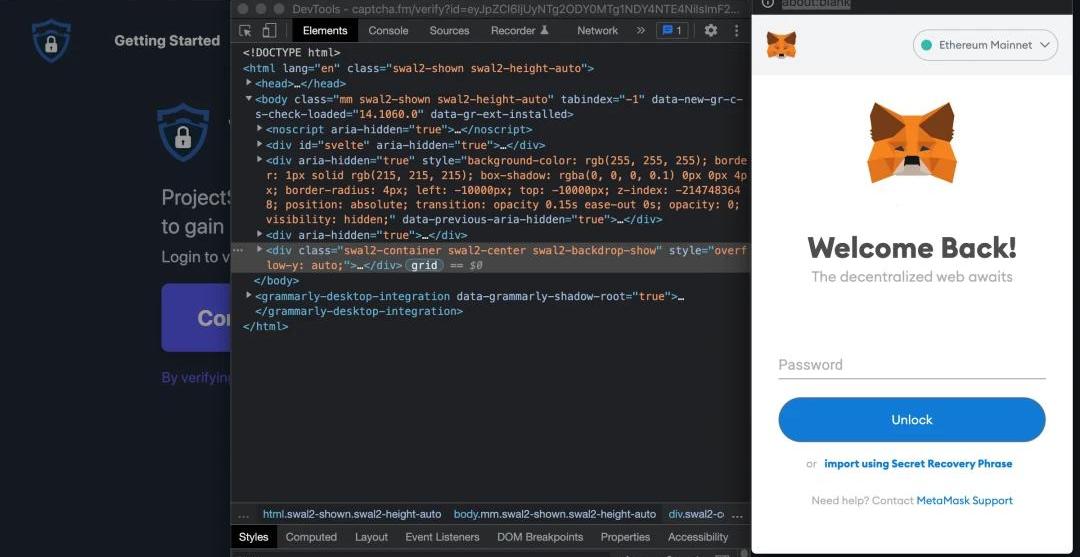

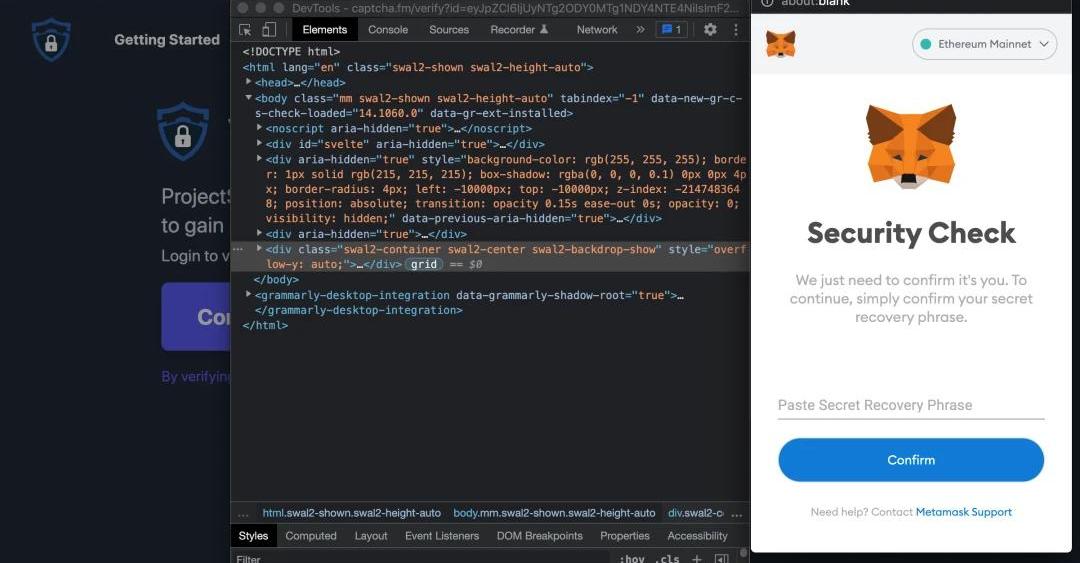

我訪問"機器人"(Captcha.bot)發來的鏈接后,是有讓我進行人機驗證的,但是當我驗證通過后,發現它要求喚起我的小狐貍(MetaMask)錢包,喚起的錢包界面挺真實的,如下圖所示,但是我看到了錢包的地址欄顯示"about:blank"這引起了我的警惕,如果是插件喚起的就不會有這個"about:blank"的地址欄了。接下來我隨意輸入了密碼,并且通過審查元素查看,確定這個小狐貍(MetaMask)界面是由虛假網站"https://captcha.fm/"彈出的,并不是真實的錢包界面,于是我開始調試這個錢包。

慢霧:過去一周Web3因安全事件損失約265萬美元:7月17日消息,慢霧發推稱,2023年7月10日至7月16日期間,Web3發生5起安全事件,總損失為265.5萬美元,包括Arcadia Finance、Rodeo Finance、LibertiVault、Platypus、Klever。[2023/7/17 10:59:08]

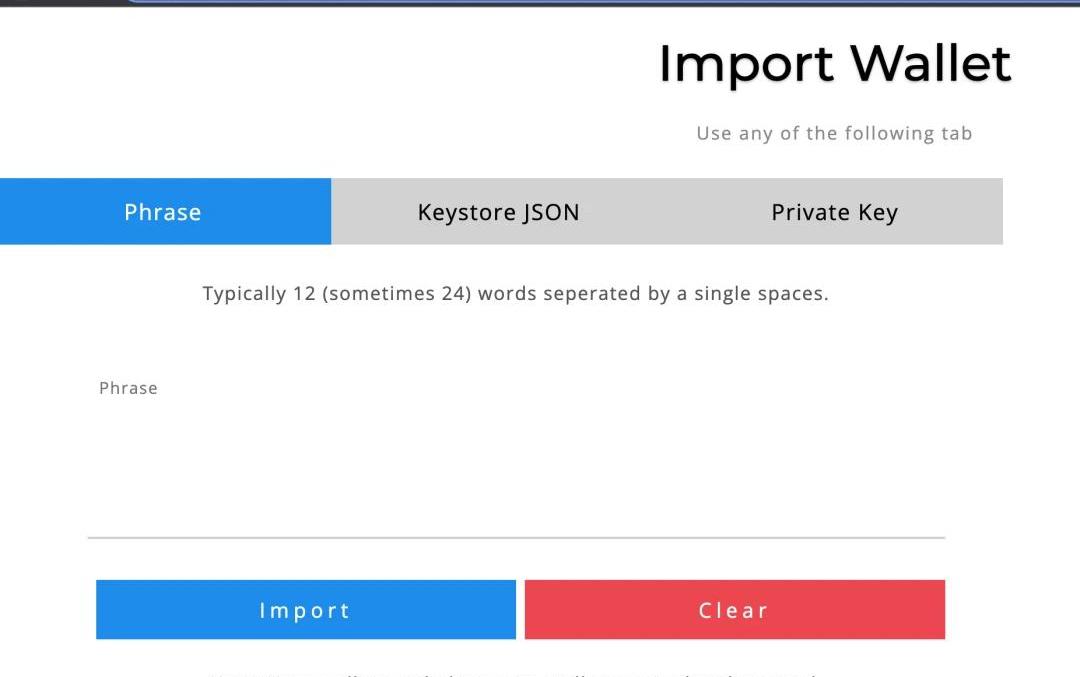

在隨意輸入密碼后,這個虛假的錢包界面進入到"SecurityCheck"界面,要求我輸入助記詞進行驗證。注意,輸入的密碼和和助記詞會被加密發送到惡意站點的服務端。

慢霧:BSC鏈上項目BXH遭受攻擊分析:10月30日消息,據慢霧區情報,2021年10月30日,幣安智能鏈上(BSC)去中心化交易協議BXH項目遭受攻擊,被盜約1.3億美金。經慢霧安全團隊分析,黑客于27日13時(UTC)部署了攻擊合約0x8877,接著在29日08時(UTC)BXH項目管理錢包地址0x5614通過grantRole賦予攻擊合約0x8877管理權限。30日03時(UTC)攻擊者通過攻擊合約0x8877的權限從BXH策略池資金庫中將其管理的資產轉出。30日04時(UTC)0x5614暫停了資金庫。因此BXH本次被盜是由于其管理權限被惡意的修改,導致攻擊者利用此權限轉移了項目資產。[2021/10/30 6:22:02]

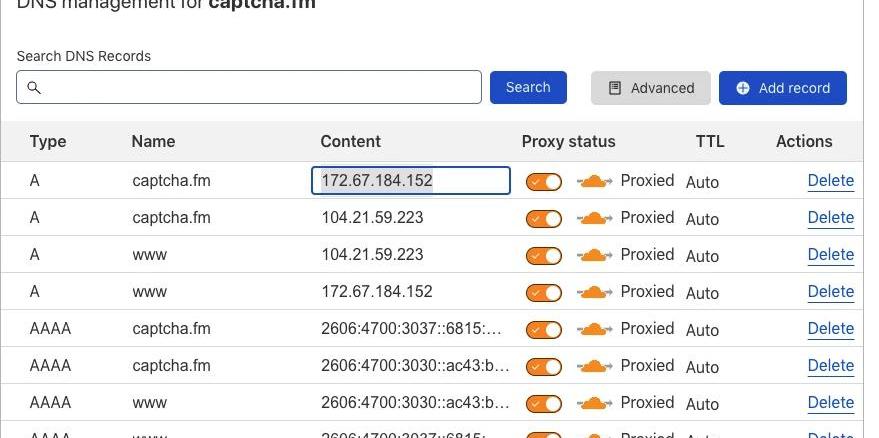

通過分析域名可以發現,這惡意域名captcha.fm解析到了172.67.184.152和104.21.59.223,但是都是托管在cloudflare上,只能是反手一個舉報了。

慢霧:BTFinance被黑,策略池需防范相關風險:據慢霧區情報,智能DeFi收益聚合器BT.Finance遭受閃電貸攻擊。受影響的策略包括ETH、USDC和USDT。經慢霧安全團隊分析,本次攻擊手法與yearnfinance的DAI策略池被黑的手法基本一致。具體分析可參考慢霧關于yearnfinace被黑的技術分析。慢霧安全團隊提醒,近期對接CurveFinance做相關策略的機槍池頻繁遭受攻擊。相關已對接CurveFinance收益聚合器產品應注意排查使用的策略是否存在類似問題,必要時可以聯系慢霧安全團隊協助處理。[2021/2/9 19:19:41]

聲音 | 慢霧:Ghostscript存在多個漏洞:據慢霧區消息,Google Project Zero發布Ghostscript多個漏洞預警,遠端攻擊者可利用漏洞在目標系統執行任意代碼及繞過安全限制。Ghostscript 9.26及更早版本都受影響。軟件供應商已提供補丁程序。[2019/1/24]

分析惡意賬號

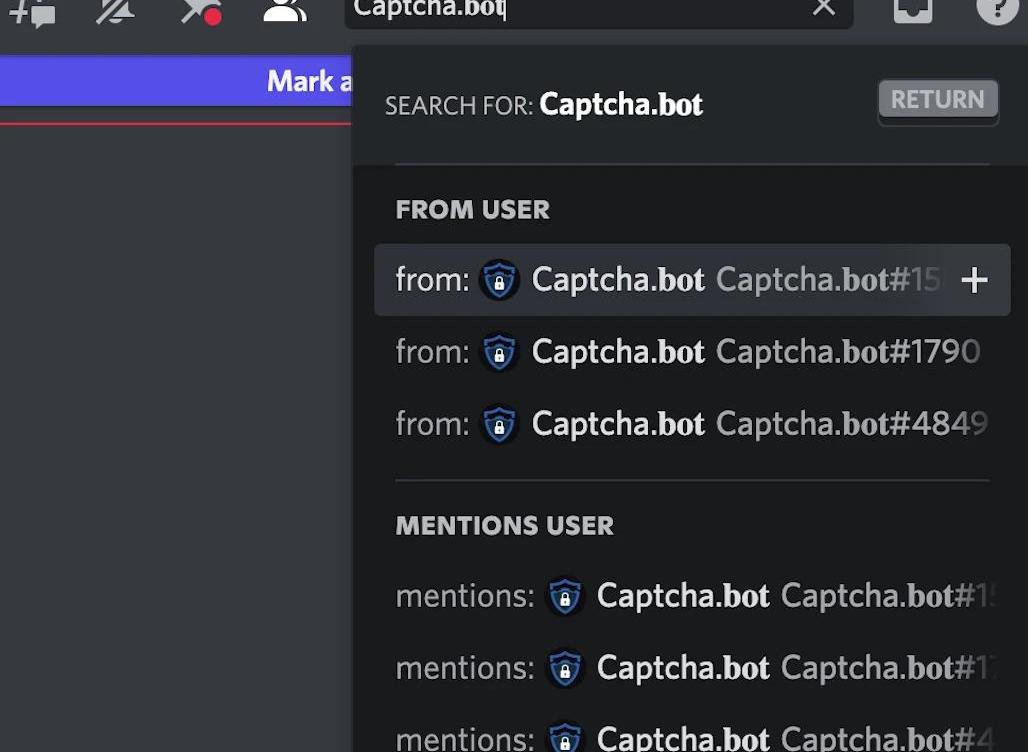

下載保存好惡意站點的源碼后,我將情報發給了項目方團隊,并開始分析這次釣魚攻擊的賬號。由于我剛加入家人群,就收到了下面的這個地址發來的驗證消息。經過分析,這個賬號是一個偽裝成Captcha.bot機器人的普通賬號,當我加入到官方服務器后,這個假Captcha.bot機器人立刻從官方服務器私發我假的人機驗證鏈接,從而引導我輸入錢包密碼和助記詞。

我在相關頻道里面搜索了Captcha.bot,發現有好幾個假Captcha.bot,于是將這幾個賬號也一并同步給了項目方團隊,項目方團隊很給力,也很及時地進行了處理,把這幾個假Captcha.bot刪除了,并一起討論了可能的防范方式。

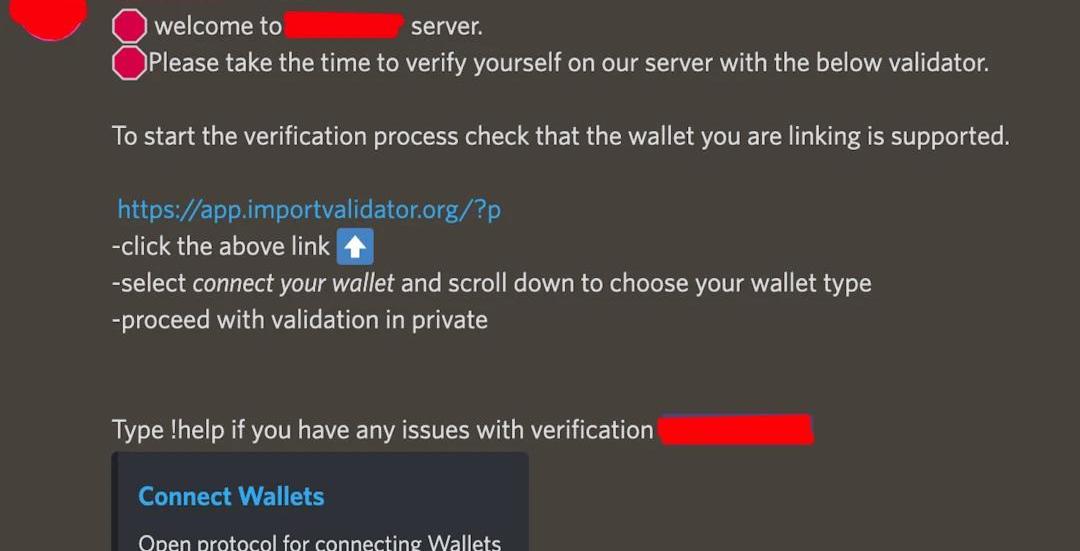

再次收到釣魚鏈接

事情還沒結束,第二天早上又一位慢霧的小伙伴加入到官方Discord服務器中,再次收到惡意賬戶發來的私信,里面包含著一個釣魚鏈接,不同的是,這次的釣魚者直接偽裝成官方的賬戶發送私信。

這次釣魚者講的故事是在鏈接中導入助記詞進行身份驗證,然而不是采用假小狐貍(MetaMask)的界面來欺騙用戶,而是直接在頁面上引導用戶輸入助記詞了,這個釣魚手法就沒這么真。釣魚網站的域名和IP是app.importvalidator.org47.250.129.219,用的是阿里云的服務,同樣反手一個舉報。

釣魚防范方式

各種釣魚手法和事件層出不窮,用戶要學會自己識別各種釣魚手法避免被騙,項目方也要加強對用戶安全意識的教育。用戶在加入Discord后要在隱私功能中禁止服務器中的用戶進行私聊。同時用戶也需要提高自己的安全意識,學會識別偽裝MetaMask的攻擊手法,網頁喚起MetaMask請求進行簽名的時候要識別簽名的內容,如果不能識別簽名是否是惡意的就拒絕網頁的請求。在參與Web3項目的時候無論何時何地都不要在網頁上導入私鑰/助記詞。盡可能地使用硬件錢包,由于硬件錢包一般不能直接導出助記詞或私鑰,所以可以提高助記詞私鑰被盜門檻。項目方團隊也要時刻關注社區用戶的反饋,及時在社區Discord服務器中刪除惡意賬戶,并在用戶剛加入Discord服務器時進行防釣魚的安全教育。Discord隱私設置和安全配置參考鏈接:https://discord.com/safety/360043857751-Four-steps-to-a-super-safe-accounthttps://support.discord.com/hc/en-us/articles/217916488-Blocking-Privacy-Settings-

給這兩天沸沸揚揚OP開個話題。我發現市場上大家都在說對OP估值,但是估值之前要想清楚OP整個的底層邏輯,比如OP代幣的價值到底是什么,這種價值怎么體現,多少能pricein等等,我想簡單探討一下.

1900/1/1 0:00:00NFT數據日報是由Odaily星球日報與NFT數據整合平臺NFTGO.io合作的一檔欄目,旨在向NFT愛好者與投資者展示近24小時的NFT市場整體規模、交易活躍度、子領域市占比.

1900/1/1 0:00:00Chainlink為智能合約經濟提供了底層基礎架構,建立了將近1000個去中心化的預言機網絡,為數百個項目保障了總額數百億美元的價值.

1900/1/1 0:00:00多元化到其他加密資產,無論是穩定的還是非穩定的,正迅速成為DAO資金管理議程的核心,但如何做到這一點仍有待討論.

1900/1/1 0:00:00在Web3世界,每周都得有一起引人注目的黑客攻擊事件,或價值數百萬美元的NFT被盜。隨著騙局越來越復雜,Web3老玩家也可能會中招.

1900/1/1 0:00:00元宇宙“土地熱”被看做是一種投資未來的機會,但是動輒上百萬美元的“土地”價格成為了很大一部分人的參與障礙。在此背景之下,很多投資者開始轉向“以租代買”的方式.

1900/1/1 0:00:00