BTC/HKD+0.33%

BTC/HKD+0.33% ETH/HKD+0.01%

ETH/HKD+0.01% LTC/HKD+0.86%

LTC/HKD+0.86% ADA/HKD-1.11%

ADA/HKD-1.11% SOL/HKD+1.04%

SOL/HKD+1.04% XRP/HKD-0.66%

XRP/HKD-0.66%作者:Go+Security?

7月17日16:00(UTC+8),premint.xyz遭遇黑客攻擊,部分用戶的NFT失竊。攻擊事件發生后,GoPlus安全分析師迅速對其進行了全面解析,并從普通投資者和開發者兩個角度給出了安全建議。

攻擊過程

攻擊者通過在premint.xyz網站中通過植入惡意的JS腳本進行攻擊,當用戶進行常規操作時,執行惡意代碼,欺騙用戶對授權操作setApprovalForAll(address,bool)的交易進行簽名。騙取到授權后,盜取用戶的NFT等資產。

攻擊原理

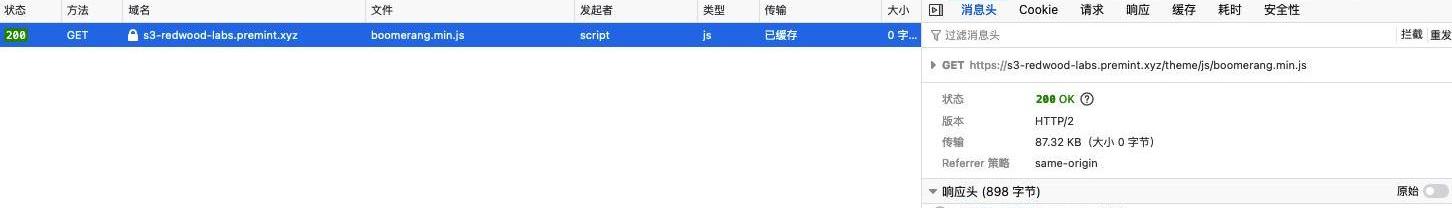

當用戶訪問https://www.premint.xyz/時,網站將加載如下js資源文件https://s3-redwood-labs.premint.xyz/theme/js/boomerang.min.js。

Web3和AI數據庫平臺EdgeIn正以800萬美元估值進行150萬美元Pre-Seed輪融資:8月4日消息,Web3和AI數據庫平臺EdgeIn正以800萬美元的公司估值進行150萬美元Pre-Seed輪融資,目前已經籌集到40萬美元,天使投資人包括Mike Dinsdale(Akkadian Ventures、DocuSign、DoorDash、Gusto)、Mike Borozdin(DocuSign、Google)、Jeremy Clover(Circle)、Pedram Amini、Bayo Okusanya和Ulises Merino Nú?ez。

EdgeIn旨在進一步提升Web3公司、資金、組織管理和其他數據的透明度,目前已對超過90%的Web3市場融資和公司信息進行了索引,并已列出約50,000個Web3公司和項目。[2023/8/5 16:19:44]

此文件被黑客注入了一個script腳本,該腳本加載了另一個托管在屬于黑客的假域名中的攻擊腳本文件https://s3-redwood-labs-premint-xyz.com/cdn.min.js?v=1658050292559。此腳本含有騙取用戶授權的交互。

Supremacy:Eden Network部署者地址私鑰遭泄露,或由profanity漏洞導致:10月14日消息,據Supremacy安全團隊監測,2022年10月14日 Eden Network的部署者地址在鏈上發起異常交易,部署者調用setMetadataManager將其元數據管理員權限轉移到攻擊者地址0x5C95123b1c8d9D8639197C81a829793B469A9f32,隨后該地址利用此權限將EDEN幣的名稱和符號修改為\"EDEN Hack Inu\"和\"EDENHACK\",由于部署者地址對于EDEN token的admin權限早已轉移,目前攻擊暫未造成其他影響。[2022/10/15 14:28:12]

當用戶進行常規的Verifyingyourwalletonwership簽名操作時,此腳本將被觸發,將原有的驗證簽名代替為一筆授權攻擊者可轉移用戶高價值NFT的交易。一旦次交易被簽,資產將會失竊。

NFT基礎設施平臺Byzantion完成100萬美元Pre-Seed輪融資,Hivemind領投:7月11日消息,NFT基礎設施平臺Byzantion宣布完成100萬美元Pre-Seed輪融資,Hivemind領投,KCRise Fund、Backend Capital和CryptoSlam參投。新融資將用于幫助Byzantion繼續擴展其NFT平臺,提供跨鏈服務。

Byzantion是一個供交易者和開發者使用的NFT平臺,在其用戶界面上提供了許多工具,為大量的收藏家創建了一個統一和完整的交易平臺。Byzantion還為NFT項目和開發人員提供了API和社區工具,為構建者提供了一個結構化的真實數據來源,這些數據直接從專門為NFT構建的鏈上獲得。(Globe Newswire)[2022/7/11 2:06:08]

防不勝防

本次攻擊對于普通用戶來說,可能是最不好對付、最容易中招的。

新型比特幣現金社交平臺BlockPress現世:近日,一個新的類似Twitter的平臺BlockPress現世,該平臺使用比特幣現金和區塊鏈技術作為維持其生態系統的一種方式。被稱為BlockPress的社交網絡提供一個界面,顯示直接來自BitcoinCash網絡的帖子。這些帖子本身被永久刻蝕到區塊鏈上,人們可以在這個平臺上進行交易。[2018/5/5]

攻擊的全部C端交互都在Premint的官方網站中,首先就很容易讓大家放松警惕,因為大家總是默認官方網站是沒有任何問題的。

騙取交易簽名的過程發生在正常操作的簽名驗證過程中,由于多數用戶不會去看錢包的簽名詳情,所以攻擊過程極為隱蔽。

漏洞在哪里

大家可能會奇怪,為什么Premint的官方網站還會出現攻擊代碼,這是因為托管的S3上的js資源文件被黑客侵入遭到篡改。

至于為什么會被入侵,根據現有的資料,我們懷疑是S3配置出現錯誤,導致了Bucket未授權訪問,使得攻擊者可以隨意列出、讀取或者寫入S3bucket,從而對js資源文件進行篡改。

整個過程中最為令人不解的是,黑客的攻擊行為在17日16:00(UTC+8)就被發現,但直到17日22:00(UTC+8)之前,Premint官方依然沒有對被攻擊的js文件進行歸正,boomerang.min.js文件中仍然包含被黑客注入的惡意script,頁面載入時仍然會去加載黑客的攻擊腳本文件,只是這段惡意script本身已經無法訪問了。這種狀態維持了6個小時,很難判斷如果此時該腳本復活,會不會引發更大的損失。

啟示

啟示1:作為普通投資者我們該怎么辦?如果官網都不可靠了,如何避免上當受騙?

本次攻擊對于很多不了解技術的用戶來說,基本可以說是“初見殺”,百分百中招,畢竟誰也不會無端懷疑官網有詐。但仔細想想,所有鏈上的交易都必須通過錢包的簽名,所以只要注意簽名內容還是可以識別出其中風險的。

很多區塊鏈用戶都有個非常不好的習慣,只要操作進入到錢包中,除了調gas的過程,其他步驟都是下意識操作。實際上簽名前的確認信息包含著大量關鍵內容,GoPlusSecurity建議大家進行任何簽名操作前都必須仔細確認。

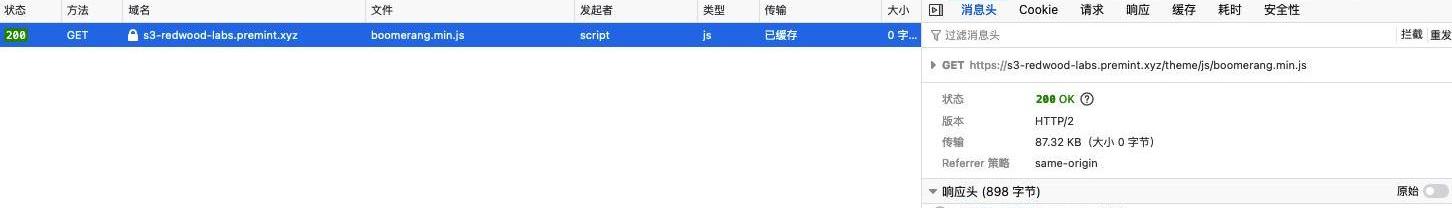

以此次攻擊為例。當用戶對Premint進行簽名驗證時,由于只是進行信息驗證,沒有任何上鏈的必要,所以發起的SignatureRequest應只包含Origin信息,用戶的地址,Nounce信息,可能有一些附加返回信息。如下圖:

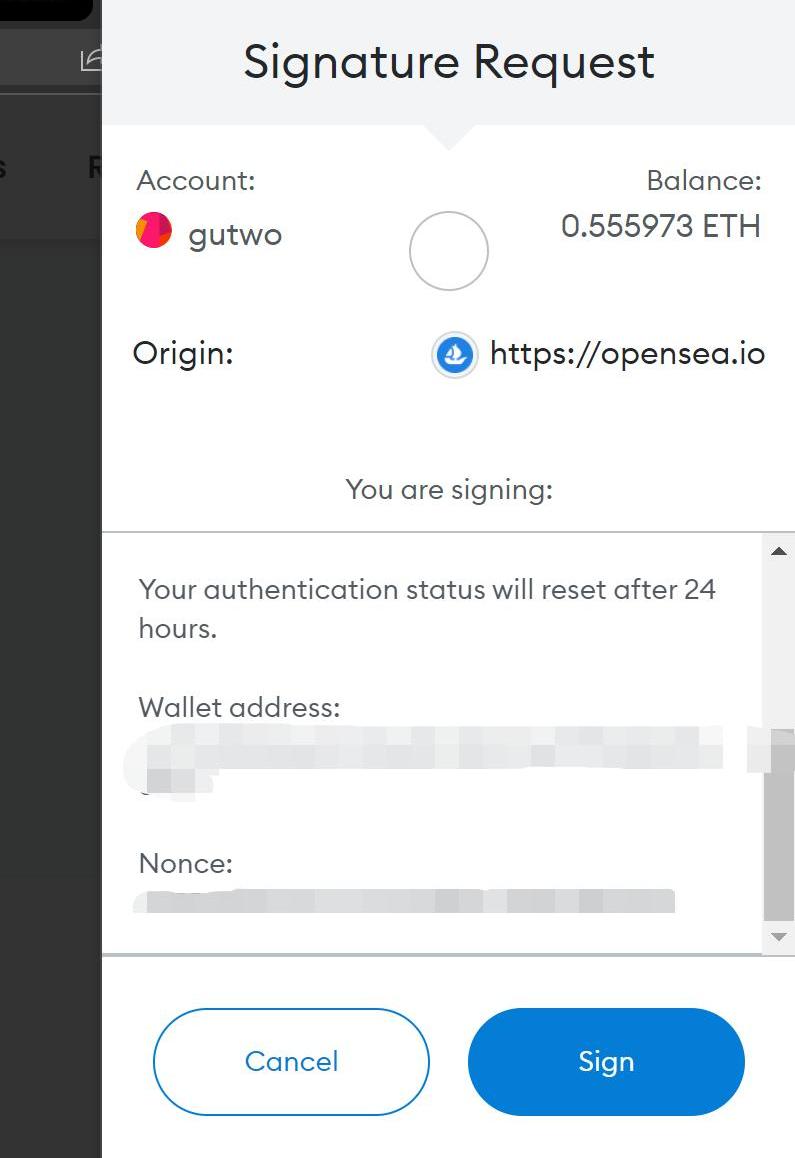

但對于被注入攻擊后遭到篡改的交易簽名,由于須要將交易上鏈,交易將會以合約調用的形式呈現出更多的信息。例如在一個使用setApprovalForAll的NFT授權中,會顯示出這筆交易是在哪進行的,調用了什么方法,授權對象是誰,消耗多少ETH。

回過頭來,我們根據網友貢獻的截圖可見,Permint被注入攻擊后,雖然操作提示的是驗證簽名,但是實際拉錢包簽名的交易完全是上鏈的setApprovalForAll,完全與上圖相符,稍加觀察就能知道此處是有問題的。

實際上,合約各類調用、轉ETH、轉Token等,在錢包中簽名信息都是不同的,所有投資者都應該了解其中的差異,以免遭到此類攻擊時產生損失。在此GoPlusSecurity非常建議大家再親自模擬一下操作過程,了解各種不同的簽名信息,一旦學會看簽名信息,你將基本上規避掉幾乎所有釣魚、注入、欺詐攻擊。

不要懶惰,想要保證自己的安全,學習是唯一的途徑。

啟示2:作為開發者我們該怎么辦?如何避免被注入攻擊?

此次攻擊對于開發者最大的啟示在于,web3.0世界既然無法脫離web2.0獨立存在,那就必然會承受和web2.0一樣的攻擊方式。僅僅在合約層面保障自己的安全是不夠的,所有傳統的安全準備一樣都不能落下,任何一個小的疏忽都可能造成重大損失。

另外,遇到此類問題后應馬上修復或者隔離,倘若存在僥幸心理,沒有第一時間處理風險源,被安全分析師扒皮嘲諷是小事;萬一攻擊手段還可用,損失可是會持續產生的,這可是大事。

作者:陳達,TokenPocketCTO來源:公眾號「程序員的牛角尖」一直沒想好以怎樣的角度去科普Web3.0直到前幾天看到和菜頭在《Web3三問》文章里提到了以下3個問題:有什么場景是在Web.

1900/1/1 0:00:00?作者:ACCapitalResearch數字資產市場在今年5月陷入流動性危機,通證價格暴跌導致鏈上持倉清算,流動性危機對DeFi生態造成了非常嚴重的影響,參考DeFiLIama數據.

1900/1/1 0:00:00鏈捕手消息,Polygon已部署自定義區塊鏈擴展解決方案“Avail”,供開發人員在Polygon主鏈和其他區塊鏈上啟動獨特的區塊鏈應用程序.

1900/1/1 0:00:00鏈捕手消息,原RepublicCapital聯合創始人BorisRevsin加入TribeCapital擔任管理合伙人,負責主導公司股權和加密基金的投資,以及落地近期公布的加密貨幣孵化計劃.

1900/1/1 0:00:00作者:CesareFracassi,Coinbase編譯:GaryMa,吳說區塊鏈 重點概況 我們應該如何評估最近加密貨幣價格的高點和低點?從市場效率的角度來看.

1900/1/1 0:00:00整理:麟奇,鏈捕手 重要資訊 1、原騰訊微保董事長劉家明將入職AnimocaBrands擔任首席商務官7月18日消息,原騰訊微保董事長劉家明已于7月15日正式離職.

1900/1/1 0:00:00