BTC/HKD+0.87%

BTC/HKD+0.87% ETH/HKD+1.32%

ETH/HKD+1.32% LTC/HKD+0.79%

LTC/HKD+0.79% ADA/HKD+2.89%

ADA/HKD+2.89% SOL/HKD+4.03%

SOL/HKD+4.03% XRP/HKD+1.42%

XRP/HKD+1.42%本文作者:yudan@慢霧安全團隊

前言

今早,bZx 疑似遭遇第二次攻擊,不同的是本次的對象是 ETH/sUSD 交易對,但也許有人會有疑問,sUSD 不是對標 USD 的穩定幣嗎?這都能被攻擊?攻擊手法具體是怎樣的?帶著這樣的疑問,針對此次事件,慢霧安全團隊接下來將復盤這兩次攻擊過程。

在第一次攻擊中,攻擊者結合 Flash loan 和 Compound 中的貸款,對 bZx 實施攻擊,主要分成以下幾步:

從 dYdX 借了 10000 個 ETH

到 Compound 用 5500 ETH 借了 112個 BTC 準備拋售

到 bZx 中用 1300個 ETH 開 5 倍杠桿做空,換了 51.345576 個 BTC,而這里換取的 BTC 是通過 Kyber Network 來獲取價格的,然而 Kyber Network 最終還是調用 Uniswap 來獲取價格,5 倍杠桿開完后兌換回來的 51 個 BTC 實際上是拉高了 UniSwap 中 BTC/ETH 的價格,換取價格是 1/109,但是實際上大盤的價格不會拉到這么多

慢霧:共享Apple ID導致資產被盜核心問題是應用沒有和設備碼綁定:5月19日消息,慢霧首席信息安全官23pds發推表示,針對共享Apple ID導致資產被盜現象,核心問題是應用沒有和設備碼綁定,目前99%的錢包、交易App等都都存在此類問題,沒有綁定就導致數據被拖走或被惡意同步到其他設備導致被運行,攻擊者在配合其他手法如社工、爆破等獲取的密碼,導致資產被盜。23pds提醒用戶不要使用共享Apple ID等,同時小心相冊截圖被上傳出現資產損失。[2023/5/19 15:13:08]

用從 Compound 借來的 112 個 BTC 來在 UniSwap 中賣掉,由于第三步中 bZx 中的 5 倍杠桿已經把價格拉高,所以這個時候出售 ETH 肯定是賺的,然后賣了 6871 個 ETH

歸還 dYdX 中的借貸

第二次攻擊與之前稍有不同,但核心都在于控制預言機價格,并通過操縱預言機價格獲利。

注: 下文中出現的 WETH 是 ETH 的 token 化代幣,可統一認為是 ETH。與 ETH 之間的兌換比例是 1:1

慢霧:跨鏈互操作協議Nomad橋攻擊事件簡析:金色財經消息,據慢霧區消息,跨鏈互操作協議Nomad橋遭受黑客攻擊,導致資金被非預期的取出。慢霧安全團隊分析如下:

1. 在Nomad的Replica合約中,用戶可以通過send函數發起跨鏈交易,并在目標鏈上通過process函數進行執行。在進行process操作時會通過acceptableRoot檢查用戶提交的消息必須屬于是可接受的根,其會在prove中被設置。因此用戶必須提交有效的消息才可進行操作。

2. 項目方在進行Replica合約部署初始化時,先將可信根設置為0,隨后又通過update函數對可信根設置為正常非0數據。Replica合約中會通過confirmAt映射保存可信根開始生效的時間以便在acceptableRoot中檢查消息根是否有效。但在update新根時卻并未將舊的根的confirmAt設置為0,這將導致雖然合約中可信根改變了但舊的根仍然在生效狀態。

3. 因此攻擊者可以直接構造任意消息,由于未經過prove因此此消息映射返回的根是0,而項目方由于在初始化時將0設置為可信根且其并未隨著可信根的修改而失效,導致了攻擊者任意構造的消息可以正常執行,從而竊取Nomad橋的資產。

綜上,本次攻擊是由于Nomad橋Replica合約在初始化時可信根被設置為0x0,且在進行可信根修改時并未將舊根失效,導致了攻擊可以構造任意消息對橋進行資金竊取。[2022/8/2 2:52:59]

細節剖析

慢霧:DOD合約中的BUSD代幣被非預期取出,主要是DOD低價情況下與合約鎖定的BUSD將產生套利空間:據慢霧區情報,2022 年 3 月 10 日, BSC 鏈上的 DOD 項目中鎖定的 BUSD 代幣被非預期的取出。慢霧安全團隊進行分析原因如下:

1. DOD 項目使用了一種特定的鎖倉機制,當 DOD 合約中 BUSD 數量大于 99,999,000 或 DOD 銷毀數量超過 99,999,000,000,000 或 DOD 總供應量低于 1,000,000,000 時將觸發 DOD 合約解鎖,若不滿足以上條件,DOD 合約也將在五年后自動解鎖。DOD 合約解鎖后的情況下,用戶向 DOD 合約中轉入指定數量的 DOD 代幣后將獲取該數量 1/10 的 BUSD 代幣,即轉入的 DOD 代幣數量越多獲得的 BUSD 也越多。

2. 但由于 DOD 代幣價格較低,惡意用戶使用了 2.8 個 BNB 即兌換出 99,990,000 個 DOD。

3. 隨后從各個池子中閃電貸借出大量的 BUSD 轉入 DOD 合約中,以滿足合約中 BUSD 數量大于 99,999,000 的解鎖條件。

4. 之后只需要調用 DOD 合約中的 swap 函數,將持有的 DOD 代幣轉入 DOD 合約中,既可取出 1/10 轉入數量的 BUSD 代幣。

5. 因此 DOD 合約中的 BUSD 代幣被非預期的取出。

本次 DOD 合約中的 BUSD 代幣被非預期取出的主要原因在于項目方并未考慮到 DOD 低價情況下與合約中鎖定的 BUSD 將產生套利空間。慢霧安全團隊建議在進行經濟模型設計時應充分考慮各方面因素帶來的影響。[2022/3/10 13:48:45]

本次發生攻擊的交易哈希為:

慢霧:攻擊者系通過“supply()”函數重入Lendf.Me合約 實現重入攻擊:慢霧安全團隊發文跟進“DeFi平臺Lendf.Me被黑”一事的具體原因及防御建議。文章分析稱,通過將交易放在bloxy.info上查看完整交易流程,可發現攻擊者對Lendf.Me進行了兩次“supply()”函數的調用,但是這兩次調用都是獨立的,并不是在前一筆“supply()”函數中再次調用“supply()”函數。緊接著,在第二次“supply()”函數的調用過程中,攻擊者在他自己的合約中對Lendf.Me的“withdraw()”函數發起調用,最終提現。慢霧安全團隊表示,不難分析出,攻擊者的“withdraw()”調用是發生在transferFrom函數中,也就是在Lendf.Me通過transferFrom調用用戶的“tokensToSend()”鉤子函數的時候調用的。很明顯,攻擊者通過“supply()”函數重入了Lendf.Me合約,造成了重入攻擊。[2020/4/19]

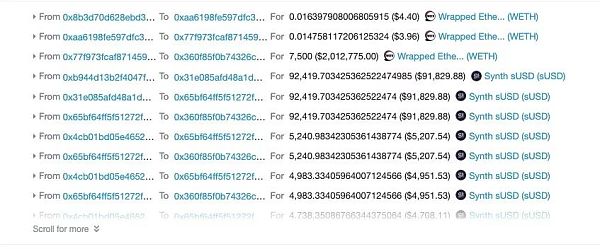

0x762881b07feb63c436dee38edd4ff1f7a74c33091e534af56c9f7d49b5ecac15通過 etherscan 上的分析,我們看到這筆交易中發生了大量的 token 轉賬。

慢霧:Let's Encrypt軟件Bug導致3月4日吊銷 300 萬個證書:Let's Encrypt由于在后端代碼中出現了一個錯誤,Let's Encrypt項目將在撤銷超過300萬個TLS證書。詳情是該錯誤影響了Boulder,Let's Encrypt項目使用該服務器軟件在發行TLS證書之前驗證用戶及其域。慢霧安全團隊提醒:數字貨幣行業有不少站點或內部系統為安全目的而使用 Let's Encrypt 自簽證書,請及時確認是否受到影響。如有影響請及時更新證書,以免造成不可預知的風險。用戶可查看原文鏈接在線驗證證書是否受到影響。[2020/3/4]

這么多轉賬交易中,攻擊者一共購買了 20 次 sUSD,最終獲利離場,那么攻擊者具體是怎么操作的呢?我們使用區塊瀏覽器 bloxy.info 來做進一步分析。

1、賽前準備

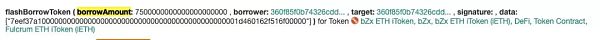

和第一次一樣,首先攻擊者需要從 Flash loan 借入一定的金額開始本次的攻擊,第一次攻擊是從 dYdX 借入 10000 ETH,這次,攻擊者選擇從 bZx 本身支持的 Flash loan 下手,借入 7500個 ETH。

2、發球

在完成從 bZx 的借入之后,攻擊者開始通過 Kyber 進行 sUSD 的買入操作,第一次使用了 540 個 ETH 購買了 92,419.7 個 sUSD, 這個操作令 WETH/sUSD 的價格瞬間拉低,捧高了 sUSD 的價格。這次的交易兌換的比例大概為 1:170,而 Kyber 最終是通過 UniSwap 來進行兌換的,所以此時 Uniswap 的 WETH/sUSD 處于低位,反過來,sUSD/WETH 升高。

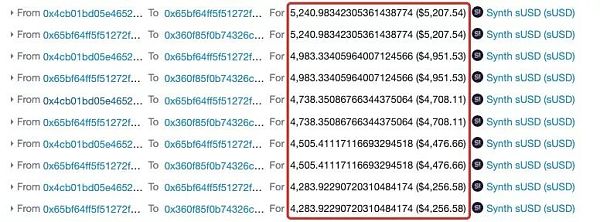

在完成第一次的 540 個ETH的兌換之后,攻擊者再次在 Kyber 進行 18 次小額度的兌換,每次使用 20 個 ETH 兌換 sUSD,從 etherscan 我們能夠看到,每一次的兌換回來的 sUSD 金額在不斷減少。

這表明 sUSD/WETH 的價格被進一步拉升,這加劇了 Uniswap 中 sUSD/WETH 的價格,此時價格已經達到頂峰了,大概是 1:157。

在完成以上兩步操作之后,攻擊者已經完成狩獵前的準備,隨時可以開始攻擊。

3、一桿進洞

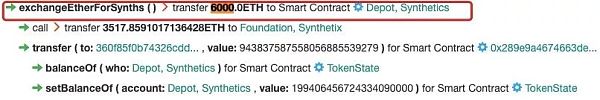

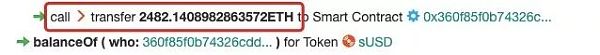

在完成對 sUSD/WETH 的拉升后,攻擊者此時需要采集大量的 sUSD,為后續兌換 WETH 做準備。為了達成這個目的,攻擊者向 Synthetix 發起 sUSD 的購買,通過向 Synthetix 發送 6000 ETH 購買 sUSD,直接把 Synthetix 中的 sUSD 買空,Synthetix 合約返還 2482 個 ETH 給攻擊者。

完成了上面的操作后,攻擊者直接對 bZx 發動總攻,直接用之前操作得來的一共 1,099,841 個 sUSD 向 bZx 兌換 WETH,此時由于 bZx 兌換還是要去查詢 Uniswap 的 sUSD/WETH 的價格,而這個價格已經被攻擊者人為拉得很高了,此時兌換,就能通過 1,099,841 個 sUSD 換取大量的 WETH, 此次交易一共用 1,099,841 個 sUSD 換取了 6792 個 WETH,此時攻擊已經完成。

4、歸還借貸

完成了對 bZx 的攻擊之后,將 7500 ETH 歸還給 bZx, 完成閃電貸流程,從 bZx 來,再回到 bZx 去,還使 bZx 遭受了損失。

賽后復盤

通過分析攻擊者的攻擊手法,我們統計下攻擊者在攻擊過程中的支出和收入情況。

7500 => bZx 閃電貸+2482 => Synthix 返還+6792 => 使用 sUSD 在 bZX 兌換 WETH=16774 ETH支出

540 + (20*18) => 拉高 sUSD/WETH 價格+6000 => 買空sUSD+7500 => 歸還bZx閃電貸=14400 ETH總的收益為: 16774 - 144002374 = 2374 ETH

防御建議

兩次攻擊的主要原因還是因為 Uniswap 的價格的劇烈變化最終導致資產的損失,這本該是正常的市場行為,但是通過惡意操縱市場,攻擊者可通過多種方式壓低價格,使項目方造成損失。針對這種通過操縱市場進行獲利的攻擊,慢霧安全團隊給出如下建議:

項目方在使用預言機獲取外部價格的時候,應設置保險機制,每一次在進行代幣兌換時,都應保存當前交易對的兌換價格,并與上一次保存的兌換價格進行對比,如果波動過大,應及時暫停交易。防止市場被惡意操縱,帶來損失。

慢霧導航

慢霧科技官網

https://www.slowmist.com/

慢霧區官網

https://slowmist.io/

慢霧 GitHub

https://github.com/slowmist

Telegram

https://t.me/slowmistteam

https://twitter.com/@slowmist_team

Medium

https://medium.com/@slowmist

幣乎

https://bihu.com/people/586104

知識星球

https://t.zsxq.com/Q3zNvvF

火星號

http://t.cn/AiRkv4Gz

美國國稅局(IRS)刪除了其網站上將游戲貨幣作為可兌換虛擬貨幣示例的說法。這一澄清非常重要,因為新的稅務申報要求納稅人報告自己是否有涉足虛擬貨幣.

1900/1/1 0:00:00數字貨幣實現價值投資的首要前提,也是最關鍵環節,就是依照科學的數學模型對項目進行“估值”。近期平臺幣風起云涌,占據了各種新聞頭條,如何實現對平臺幣的準確估值,不僅受到各種投資機構的關注,也引起了.

1900/1/1 0:00:00過去曾有分析,一周中有特定的幾天為投資者提供異常回報的機會。例如分析從2019年初到2020年1月13日的比特幣收益率,數據顯示,一周中星期五平均回報率最高,為1.1%.

1900/1/1 0:00:002020年是美國大選年。川普尋求連任,他將迎戰其最大對手、真正的億萬富豪、彭博新聞社創始人、前紐約市市長、民主黨總統候選人邁克爾·布隆伯格.

1900/1/1 0:00:00最近的BCH,可謂是風頭出盡,然而,出的盡是些惹來巨大爭議的風頭。這不,上個月剛剛因為“強捐”而引發了業界熱議,這個月,一個大戶6萬個BCH被盜發帖求助而導致的眼球效應再次讓注意力聚焦BCH,這.

1900/1/1 0:00:00三天前,Coinbase Support發布一條推文,稱EOS網絡現在面臨著性能下降的問題,暫停EOS的轉賬服務,接收也將會延遲.

1900/1/1 0:00:00