BTC/HKD+0.67%

BTC/HKD+0.67% ETH/HKD+1.31%

ETH/HKD+1.31% LTC/HKD+1.34%

LTC/HKD+1.34% ADA/HKD+2.82%

ADA/HKD+2.82% SOL/HKD+1.89%

SOL/HKD+1.89% XRP/HKD+2.12%

XRP/HKD+2.12%一、事件概覽

北京時間6月28日,鏈必安-區塊鏈安全態勢感知平臺(Beosin-Eagle Eye)輿情監測顯示,Polygon生態算法穩定幣項目SafeDollar遭到黑客攻擊。攻擊事件發生后,SafeDollar項目所發行的穩定幣(SDO)價格從1.07美元,瞬間跌至歸零。

有消息指出,一份未經證實的合約抽走了25萬美元的USDC和USDT;后經Rugdoc.io分析證實,此次攻擊事件中黑客總共獲利價值25萬美元的USDC和USDT。隨后,SafeDollar項目方發布公告,要求投資者停止所有與SDO相關的交易。目前,SDO交易已暫時中止。

鑒于此次攻擊事件所具備的標志意義,成都鏈安·安全團隊第一時間介入分析。繼5月初BSC(幣安智能鏈)諸多鏈上項目頻頻被黑之后,6月末Polygon生態也開始被黑客盯上,“潘多拉魔盒”是否已經悄然開啟?借此事件,成都鏈安通過梳理攻擊流程和攻擊手法,提醒Polygon生態項目加強安全預警和防范工作。

Safe上線zkSync Era,Safe將于八月從Protofire接管代碼并升級至1.4版本:7月20日消息,區塊鏈開發服務提供商Protofire發推稱,Safe已上線zkSync Era。Protofire稱,Safe由Protofire開發和維護,由Safe+SafeGuardian支持。Safe將于八月接管代碼,將代碼庫升級至1.4版本,Safe接管后,項目無需進行任何更改。從技術角度來看,zkSync Era Safe已全面投入使用,對智能合約的改動極小,目前正在測試各種邊緣情況在Testnet上運行。[2023/7/20 11:07:02]

二、事件分析

SaffronFinance在Snapshot上啟動治理:4月17日消息,DeFi風險管理平臺SaffronFinance(SFI)現已在Snapshot上啟動治理。SaffronFinance是一個匿名團隊發布的DeFi風險管理平臺,允許流動性提供者選擇定制化的風險敞口獲得收益回報。[2021/4/17 20:31:33]

此次攻擊事件中,攻擊者利用PLX代幣轉賬時實際到賬數量小于發送數量以及SdoRewardPool合約抵押和計算獎勵上存在的邏輯缺陷,借助“閃電貸”控制SdoRewardPool合約中抵押池的抵押代幣數量,進而操縱獎勵計算,從而獲得巨額的SDO獎勵代幣,最后使用SDO代幣將SDO-USDC和SDO-USDT兩種兌換池中USDC和USDT全部兌換出來。

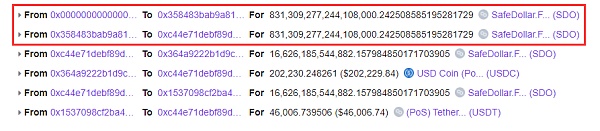

攻擊者地址:

Cover Protocol:未遷移的SAFE或SAFE2將會1:1兌換為新COVER代幣:12月31日,DeFi保險協議Cover Protocol官方發推表示,如果用戶還沒有遷移其SAFE或SAFE2代幣,請暫時不要遷移。如果現在遷移,用戶將不會得到新的COVER代幣。官方提醒稱,未認領的SAFE和未遷移的SAFE2代幣將按1:1兌換新的COVER代幣。

此前12月28日,Cover Protocol遭遇攻擊。隨后Cover Protocol發布賠償計劃,將向流動性提供者分發共4441枚ETH。其中,所有未遷移的SAFE2和SAFE代幣持有者有資格獲得新的COVER代幣賠償。[2020/12/31 16:09:11]

0xFeDC2487Ed4BB740A268c565daCdD39C17Be7eBd

動態 | ICO服務公司Ambisafe裁員近60%:據coindesk報道,ICO服務公司Ambisafe已在2018年的最后兩個月裁員70人,員工現僅剩50人。該公司舊金山總部15名全職員工中有10名被解雇,烏克蘭Ambisafe辦事處的60名合同工未續簽。該公司首席執行官Andrii Zamovsky表示,美國證券監管機構的行動使ICO籌資方式的吸引力降低,該公司業務顯著減少。Zamozsky稱,他們獲得的最好的教訓是,向證券型代幣交易的遷移并沒有預期中的那樣快。[2019/4/19]

攻擊合約:

0xC44e71deBf89D414a262edadc44797eBA093c6B0

0x358483BAB9A813e3aB840ed8e0a167E20f54E9FB

蘭花實驗室已籌集約3610萬美元的SAFT銷售:據coindesk消息,美國證券交易委員會(SEC)的文件顯示,蘭花實驗室(Orchid Labs)正在籌集1.25億美元的SAFT(簡稱未來令牌協議)銷售,目前已有42名投資者參與,已籌集了約3610萬美元。[2018/4/24]

攻擊交易:

0xd78ff27f33576ff7ece3a58943f3e74caaa9321bcc3238e4cf014eca2e89ce3f

0x4dda5f3338457dfb6648e8b959e70ca1513e434299eebfebeb9dc862db3722f3

0x1360315a16aec1c7403d369bd139f0fd55a99578d117cb5637b234a0a0ee5c14

以下分析基于以下兩筆交易:

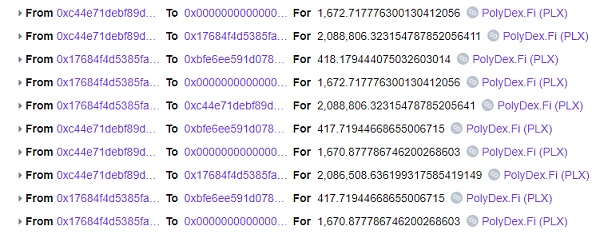

攻擊者首先使用PolyDex的WMATIC和WETH池進行PLX借貸,如下圖所示:

接下來,攻擊者通過攻擊合約反復進行抵押提取,主要是為了減少SdoRewardPool合約中SDO抵押池中的抵押代幣數量。

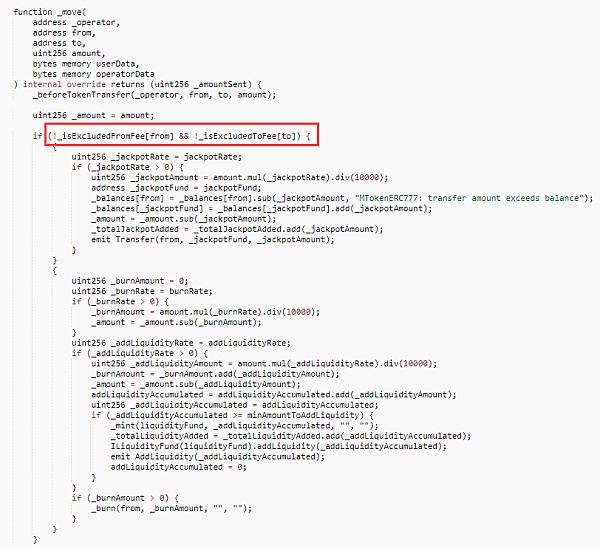

PLX代幣合約進行代幣轉移時,如果from地址不在_isExcludedFromFee列表中,并且to地址也不在_isExcludedToFee列表中,會對轉移的代幣收取一次獎勵基金以及銷毀本次轉移代幣數量的0.05%。

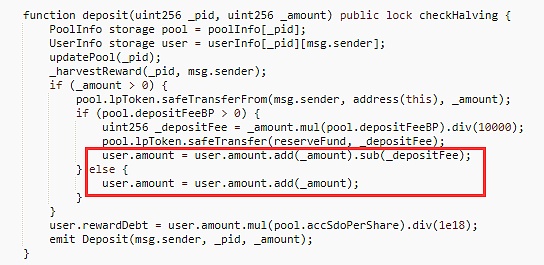

而在SdoRewardPool合約中,記錄的數量為調用者所轉移的數量,沒有減去轉移過程中損耗的部分,在進行提取操作時,提取的數量為記錄的數量,超出了用戶實際抵押到本合約的數量,故會造成該抵押池中抵押代幣的異常減少。

攻擊者事先通過攻擊合約

(0x358483BAB9A813e3aB840ed8e0a167E20f54E9FB)在該抵押池中抵押214.235502909238707603 PLX,在攻擊合約

(0xC44e71deBf89D414a262edadc44797eBA093c6B0)攻擊完成后,控制攻擊合約

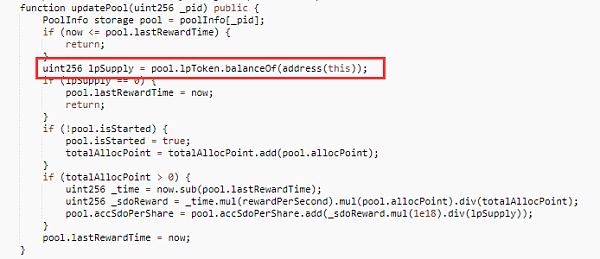

(0x358483BAB9A813e3aB840ed8e0a167E20f54E9FB)在該抵押池中進行獎勵領取,由于SdoRewardPool合約中更新抵押池信息時使用的是balanceOf函數獲取本合約中抵押代幣數量,故獲取到的數量是惡意減少之后的數量,繼而造成PLX抵押池中accSdoPerShare變量異常增大,從而獲取到巨額的SDO代幣獎勵。

最后利用獲取到的SDO代幣將SDO-USDC和SDO-USDT兩種兌換池中USDC和USDT全部兌換出來。

三、事件復盤

事實上,此次攻擊事件并不復雜,但是值得引起注意。首先添加抵押池時添加了非標準代幣,再加上計算獎勵時使用了balanceOf函數進行抵押代幣數量的獲取,所以導致了此次攻擊事件的發生。

從安全審計的角度看,項目方作為添加抵押池的管理員,對于將要添加的抵押池中的抵押貸幣,一定要三思而后行。通脹通縮類以及轉移數量與實際到賬數量不同的代幣,不建議作為抵押池的抵押代幣;如果因業務需要一定要添加這些類型的代幣作為獎勵代幣,務必與其他標準代幣分開處理。同時在抵押池中建議使用一個單獨的變量作為抵押數量的記錄,然后計算獎勵時,使用通過此變量來獲取抵押代幣數量,而不是使用balanceOf函數。

另外,此次攻擊事件對于Polygon生態鏈上項目而言,是否會是一個“危險信號”,Polygon生態的“潘多拉魔盒”是否會就此打開,這還需要觀望后續態勢發展。不過,回望5月,BSC生態發生第一起閃電貸攻擊之后,便就此拉開了“BSC黑色五月”序幕。鑒于前車之鑒,成都鏈安在此提醒,Polygon生態鏈上項目未雨綢繆,切實提高安全意識!

Tags:SAFESDOUSDCOVERSafeNebulaMESSDOGE幣EUSDRecovery Right Tokens

薩爾瓦多這個從前默默無聞的國家,因為6月剛剛宣布將比特幣作為國家法幣,從而一躍成為加密世界中的熱門話題.

1900/1/1 0:00:00有幸在NFT領域,深度了解了一些公司、團隊和人,感謝大家信任。針對普遍出現的NFT拍賣中的法律問題,我們統一做風險提示,僅供業內老友參考.

1900/1/1 0:00:00據成都鏈安【鏈必安-區塊鏈安全態勢感知平臺(Beosin-Eagle Eye)】安全輿情監控數據顯示:2021年6月,據不完全統計,整個區塊鏈生態發生的典型安全事件超36起.

1900/1/1 0:00:00在Cointelegraph 6月22日發布的文章中,使用了這樣“危言聳聽”的標題:《自動做市商AMM已死》(Automated Market Makers are Dead).

1900/1/1 0:00:00生產者價格受大宗商品價格上漲影響,在發達國家增長為7.1%,超過了90%的歷史數據,這正是通脹開始抬頭的地方。在疫情期間,工資增長異常之高,因為低收入工人被解雇.

1900/1/1 0:00:00長期月線走勢圖可以很直觀看到,月線3連陰,也未破下方12月均線支撐,該均線是比較關鍵的趨勢支撐線,13年牛市中期的大調整,幣價自高位回落,然后在12月均線附近止跌企穩.

1900/1/1 0:00:00